Documentos de Académico

Documentos de Profesional

Documentos de Cultura

21 Oct Endi Aury Articulo

Cargado por

Aury M. Curbelo0 calificaciones0% encontró este documento útil (0 votos)

19 vistas1 páginaaury curbelo

Título original

21 Oct Endi Aury Articulo Copy

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoaury curbelo

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

19 vistas1 página21 Oct Endi Aury Articulo

Cargado por

Aury M. Curbeloaury curbelo

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 1

EL NUEVO DA

35LUNES, 21 DE OCTUBRE DE 2013

N EGO C I OS EDITOR: RAFAEL LAMA: rlama@elnuevodia.com

EL NUEVO DA

LUNES, 21 DE OCTUBRE DE 2013

34

DOBLE SEGURIDAD

EDUQUE AL PERSONAL

CUIDADO CON LAS REDES

PARE LA FUGA DE DATOS

POR MARIANDAZ

mdiaz1@elnuevodia.com

Evite ser vctima

de los 'hackers'

El robo de informacin causa millones de

dlares en prdidas anuales a las empresas

Para minimizar el ataque de

hackers, Curbelo aconseja

adiestrar a los empleados. Los

que trabajan en servicio al clien-

te, finanzas, recepcin, ventas,

recursos humanos y administra-

cin de oficinas son los que po-

dran estar ms expuestos a ser

vctimas de fraude debido al ti-

po de informacin que manejan

y a que son empleados enfoca-

dos en el servicio.

Sugiri estar atento a pregun-

tas especfica, como por ejem-

plo, qu tecnologa o aplicacio-

nes usa la empresa. Mientras

menos conocimiento de tu em-

presa tenga el de afuera, mejor.

Hay negocios que mantienen

la informacin del personal en

un servidor o una computadora,

y eso tiene sus riesgos. Las que

usan Windows son las ms

atractivas para los hackers por-

que son las ms comunes. Ade-

ms, las XP son ms vulnera-

bles porque ya no hay servicios,

dijo Curbelo, quien tambin es

analista computacional forense.

Otra manera de minimizar el

ataque de los hackers, y que

no le cuesta dinero, es estable-

cer una poltica de contraseas

seguras. Se recomienda que la

contrasea tenga entre ocho y

12 caracteres, entre letras, n-

meros y signos especiales, co-

mo los de exclamacin o la

arroba, entre otros. Debe cam-

biarla cada 6 a 9 meses.

Si por mala suerte o descuido

le roban el equipo y la informa-

cin contenida en l no estaba

encriptada, usted podra borrar-

la a distancia para evitar que

los hackers se apropien de

ella. Para eso, necesitar adqui-

rir una aplicacin, cuyo precio

comienza en $30 y est dispo-

nible para Android y iPhone. De

hecho, los iPhone la traen de

fbrica, pero hay que activarla.

El tener los sistemas operativos

al da tambin ayuda a mante-

ner en alto la seguridad infor-

mtica de la empresa. Las

mquinas estn diseadas pa-

ra pedir esa actualizacin. As

que cada vez que salga ese

mensaje, debe actualizar el

equipo para disminuir la proba-

bilidad de un ataque.

Los hackers son expertos ro-

bando informacin y lo hacen

de las maneras ms insospe-

chadas. Una de las modalida-

des que utilizan con ms regu-

laridad es revisar los zafacones

de las compaas para extraer

datos sensitivos. Por eso, la

consultora advirti que si desea

botar algn papel, nunca le

haga un bollito, mejor tritrelo,

antes de echarlo al zafacn.

La encriptacin de informacin

es otra alternativa que tienen las

compaas para protegerse de

que la informacin sensitiva caiga

en manos inescrupulosas. Es co-

mo ponerle una doble capa de

seguridad a la data, como encap-

sularla, dijo la experta.

Segn Curbelo, la encriptacin

aplica a computadoras, celulares,

tabletas y otro equipo mvil, los

que generalmente son fciles de

robar. Para hacer la encriptacin,

es necesario instalarle un softwa-

re, y cada vez que el usuario vaya a utilizar la informacin tiene que

entrar un cdigo secreto, de lo contrario, no tendr acceso.

Lo interesante es que si le roban el equipo, es difcil que alguien

pueda acceder y leer la informacin que est contenida en la uni-

dad, manifest .

El auge de las redes sociales ha convertido a las empresas y sus

ejecutivos en un foco de vulnerabilidad. Los empleados, sin saberlo,

pueden estar dando informacin de la empresa, con comentarios

tan simples, como estoy contento porque ya en mi oficina insta-

laron windows 8 o estar de vaca-

ciones por las prximas dos semanas.

Antes de aceptar amigos en la red,

verifique quines son y solo acepte a

los que conoce. Envale un email o

mensaje a su inbox para asegurarse.

Y los perfiles sin foto es mejor no

aceptarlos, para evitar problemas.

Si pese a las medidas que ha toma-

do para evitar la fuga de informacin,

usted o un empleado es vctima de algn hacker, entonces siga

los pasos que establece el protocolo de la compaa. Usualmente,

esa tarea la realiza la gente de Recursos Humanos, en caso de que

la compaa sea pequea o mediana; y si es una empresa grande,

la responsabilidad recae en la gente de sistemas de informacin.

ANTEELAUMENTOen la criminalidad, las empresas

han reforzado las medidas de seguridad, invierten

ms en cmaras, cerraduras y alarmas, o contratan

guardias para que vigilen sus instalaciones.

Eso est bien, pero a veces olvidan proteger la

informacin que generan, lo que puede aca-

rrearle prdidas millonarias.

De hecho, el ao pasado, se registraron

$7,200 millones en prdidas de informa-

cin a nivel global, indic Aury Curbelo

de Digetech, quien es consultora en se-

guridad e informtica.

Segn ella, es muy fcil extraer o ro-

bar informacin de una empresa. Es

ms comn de lo que la gente piensa. No

requiere ninguna destreza tcnica, solo

utilizar la persuasin.

Asegur que es tan simple como hacer una lla-

mada al negocio y hacerse pasar por un tcnico de

internet que necesita verificar algndato, dijocomo

ejemplo.

A esa prctica se le conoce como ataques de in-

geniera social, que es la disciplina de extraer in-

formacin confidencial y sensitiva de una empresa

mediante la persuasin, hacindose pasar por otra

persona, que no es la que dice ser, para sacar in-

formacin al empleado.

Puede imitar a unempleado, a ungerencial, a una

persona de autoridadoa untcnico. Yse hace en

persona o por telfono, coment.

Contrario a lo que algunos piensan, el

hacker ciberntico es alguien muy nor-

mal, que solo necesita tres o cuatro datos

personales para generar un perfil falso

sobre su persona.

Las pymes son las ms dulces para los

hackers, aunque ninguna empresa, sin

importar el tamao, est exenta de ata-

ques cibernticos.

Segn Curbelo, usualmente, las pymes

carecen de sistemas de seguridad porque no lo con-

sideran importante, piensan que es poco probable

que sean vctimas de ataques de ingeniera social, o

no tienen el dinero para invertir en sistemas de

proteccin. Sea cual sea su razn, evite ser vctima

de fuga de informacin y tome accin.

CONSUMO

T

H

I N

K

S

T

O

C

K

T

H

I N

K

S

T

O

C

K

W

A

N

D

A

L I Z

.V

E

G

A

@

G

F R

M

E

D

I A

.C

O

M

T

H

I N

K

S

T

O

C

K

AURY Curbelo, ex-

perta en seguridad y

tecnologa.

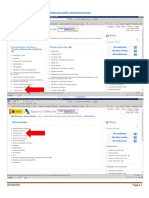

También podría gustarte

- Informatica Empresarial Actividad 7 Riesgos InformaticosDocumento9 páginasInformatica Empresarial Actividad 7 Riesgos Informaticosjose quintero100% (1)

- Proyecto de Investigación Sobre La Seguridad InformáticaDocumento34 páginasProyecto de Investigación Sobre La Seguridad InformáticaBrandon Domínguez Polo75% (8)

- Folleto Audit Sistem: INGENIERIA SOCIALDocumento2 páginasFolleto Audit Sistem: INGENIERIA SOCIALdjoserodriguez0% (1)

- Analisis Critico SistemasDocumento11 páginasAnalisis Critico Sistemasxime100% (1)

- Práctica de Monitorización Con EasyIDSDocumento6 páginasPráctica de Monitorización Con EasyIDShilbert69Aún no hay calificaciones

- La Ciberseguridad y La Era Del Trabajo Remoto LATAMDocumento8 páginasLa Ciberseguridad y La Era Del Trabajo Remoto LATAMJonathanAún no hay calificaciones

- Importancia de La Seguridad Informatica - Caso - Analisis - SolucionDocumento12 páginasImportancia de La Seguridad Informatica - Caso - Analisis - SolucionvivianaAún no hay calificaciones

- Espionaje Industrial Va en Aumento en PerúDocumento4 páginasEspionaje Industrial Va en Aumento en PerúTecnología 21Aún no hay calificaciones

- Guía Básica de Seguridad IT para PYMEDocumento17 páginasGuía Básica de Seguridad IT para PYMEJUICIO DIVINOAún no hay calificaciones

- Ingenieria SocialDocumento7 páginasIngenieria SocialCHRISTIAN AQUINOAún no hay calificaciones

- Ingenieria SocialDocumento6 páginasIngenieria Socialsantiago hernandezAún no hay calificaciones

- Fraudes Informáticos en Empresas - Cómo PrevenirlosDocumento7 páginasFraudes Informáticos en Empresas - Cómo PrevenirlosCarlos VidalAún no hay calificaciones

- Guia de Ciberseguridad para PYMES - AplimediaDocumento31 páginasGuia de Ciberseguridad para PYMES - AplimediaDavid Monterran100% (1)

- Victima Robo de IdentidadDocumento2 páginasVictima Robo de IdentidadDiana Carolina OspinoAún no hay calificaciones

- Actividad 11 - EvaluativaDocumento8 páginasActividad 11 - EvaluativaMónica patricia Ruiz betinAún no hay calificaciones

- Google ActiveDocumento3 páginasGoogle ActiveCristian Fabian Garcia PalechorAún no hay calificaciones

- Actividad Nro4 8ADocumento4 páginasActividad Nro4 8AShirley Katherine Mendoza PiguaveAún no hay calificaciones

- Actividad N°7 - Informe Sobre Riesgo InformáticoDocumento7 páginasActividad N°7 - Informe Sobre Riesgo InformáticoEliana HenaoAún no hay calificaciones

- Ingeniería SocialDocumento14 páginasIngeniería SocialKENET NARAY ROSALES FERREIRAAún no hay calificaciones

- Fraude CiberneticoDocumento6 páginasFraude Ciberneticojosue.landerventasAún no hay calificaciones

- Visión General de La Seguridad InformáticaDocumento4 páginasVisión General de La Seguridad InformáticaJuan David Giraldo RodriguezAún no hay calificaciones

- Curso CiberseguridadDocumento19 páginasCurso CiberseguridadbrayanguerreronavarroAún no hay calificaciones

- Ebook Ciberseguridad 2021Documento55 páginasEbook Ciberseguridad 2021Jorge MontanaAún no hay calificaciones

- 9 Consejos para Prevenir El PhishingDocumento8 páginas9 Consejos para Prevenir El PhishingrobertleguapucpAún no hay calificaciones

- Temas para ConcentizaciónDocumento5 páginasTemas para ConcentizaciónDehiker VzlaAún no hay calificaciones

- Estadísticas de La Ingeniería SocialDocumento16 páginasEstadísticas de La Ingeniería SocialBATERIA1983Aún no hay calificaciones

- Las 10 Reglas Principales de Seguridad en Internet y Qué No Hacer OnlineDocumento3 páginasLas 10 Reglas Principales de Seguridad en Internet y Qué No Hacer OnlineErika ZabalaAún no hay calificaciones

- Estudio de Caso de Riesgos InformaticosDocumento8 páginasEstudio de Caso de Riesgos InformaticosMartinez JaimesAún no hay calificaciones

- Factor HumanoDocumento2 páginasFactor HumanoDamián CalderónAún no hay calificaciones

- Aldo M1 S2 AI3Documento9 páginasAldo M1 S2 AI3jose aldo orozco floresAún no hay calificaciones

- Copia de Impacto Del Delito Cibernético en Las Empresas - MetodologiaDocumento15 páginasCopia de Impacto Del Delito Cibernético en Las Empresas - MetodologiaTecnologaAún no hay calificaciones

- Seguridad InformaticaDocumento8 páginasSeguridad InformaticaDaal Bonett100% (1)

- Blog Ciberseguridad-1Documento5 páginasBlog Ciberseguridad-1Daniel JigoAún no hay calificaciones

- Redactando PolíticasDocumento6 páginasRedactando PolíticasHellsAún no hay calificaciones

- Actividad 7 CorregidoDocumento6 páginasActividad 7 CorregidoMiguel VillamilAún no hay calificaciones

- Conoce INCIBE (AutoRecovered)Documento23 páginasConoce INCIBE (AutoRecovered)hunab cruzAún no hay calificaciones

- Informatica ForenseDocumento3 páginasInformatica ForenseAlejandra DazaAún no hay calificaciones

- Actividad Evaluativa Eje 2 SGSIDocumento8 páginasActividad Evaluativa Eje 2 SGSIAndres100% (1)

- MANUFACTURERS GUIDE - Mepnn - Cybersecurity - Guide - ESPAÑOLDocumento24 páginasMANUFACTURERS GUIDE - Mepnn - Cybersecurity - Guide - ESPAÑOLjhuliuz123Aún no hay calificaciones

- Peligros de Robo de La Informacion.Documento8 páginasPeligros de Robo de La Informacion.Noelia Katerine Tapiero cardenasAún no hay calificaciones

- CIBERSEGURIDADDocumento4 páginasCIBERSEGURIDADAdrian FaqAún no hay calificaciones

- Utilización de Técnicas y Recursos para El Análisis de Datos. Recopilación de EvidenciasDocumento17 páginasUtilización de Técnicas y Recursos para El Análisis de Datos. Recopilación de Evidenciashecula69Aún no hay calificaciones

- Seguridad Informática en El Ámbito EmpresarialDocumento10 páginasSeguridad Informática en El Ámbito EmpresarialCarlos Lo'EscobAún no hay calificaciones

- Capítulo I-Introducción A La Seguridad InformáticaDocumento25 páginasCapítulo I-Introducción A La Seguridad InformáticaDianaAún no hay calificaciones

- Actividad 2 La Linea Del TiempoDocumento7 páginasActividad 2 La Linea Del TiempoYosmary BECERRA PALACIOSAún no hay calificaciones

- Ciberseguridad 02Documento41 páginasCiberseguridad 02omar moralesAún no hay calificaciones

- Cheme Patricia APE 1 ContabilidadDocumento6 páginasCheme Patricia APE 1 ContabilidadPatricia ChemeAún no hay calificaciones

- Tarea M3-1 UTHDocumento6 páginasTarea M3-1 UTHana villegasAún no hay calificaciones

- AraujoMartinez JuanGabriel M01S2AI3Documento8 páginasAraujoMartinez JuanGabriel M01S2AI3Lilyth MichaelisAún no hay calificaciones

- Como Reducir y Proteger La Huella DigitalDocumento8 páginasComo Reducir y Proteger La Huella DigitalCAROLINA SAUCA GALICIAAún no hay calificaciones

- C I Ber SeguridadDocumento4 páginasC I Ber SeguridadPaula Andrea HuertasAún no hay calificaciones

- Navegar Por Internet de Forma SeguraDocumento8 páginasNavegar Por Internet de Forma Seguravictor avilaAún no hay calificaciones

- Presentacion Jornada Ciberseguridad OkDocumento31 páginasPresentacion Jornada Ciberseguridad Oknahomidsq2996Aún no hay calificaciones

- Pos Ev2.3 SdalDocumento5 páginasPos Ev2.3 Sdalspotifypaulex0406Aún no hay calificaciones

- Caso - CiberdelincuenciaDocumento5 páginasCaso - CiberdelincuenciaDiana Maria GARCIA RUEDAAún no hay calificaciones

- Ingeniería SocialDocumento4 páginasIngeniería SocialFrancisco de LeonAún no hay calificaciones

- Consejos de Seguridad de Kevin MitnickDocumento43 páginasConsejos de Seguridad de Kevin MitnickadrianrhAún no hay calificaciones

- Pendiente EditarDocumento7 páginasPendiente EditarSol RondónAún no hay calificaciones

- Paquetes ContablesDocumento12 páginasPaquetes ContablesGladys Franco MoraAún no hay calificaciones

- Ciberseguridad para directivos: Riesgos, control y eficiencia de las tecnologías de la InformaciónDe EverandCiberseguridad para directivos: Riesgos, control y eficiencia de las tecnologías de la InformaciónAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualLuis MartinezAún no hay calificaciones

- Estimación Mediante Kriging OrdinarioDocumento18 páginasEstimación Mediante Kriging OrdinarioClaudia Paz Véliz GajardoAún no hay calificaciones

- Glosario ExcelDocumento11 páginasGlosario ExcelPaulo CesarAún no hay calificaciones

- Práctica 1 PDFDocumento3 páginasPráctica 1 PDFCONSET CONSULTORESAún no hay calificaciones

- Por Que No Cargar Documentos en Sitios No Confiables, Perspectiva 2Documento2 páginasPor Que No Cargar Documentos en Sitios No Confiables, Perspectiva 2Mauricio SurcoAún no hay calificaciones

- Ensamble Del Equipo de ComputoDocumento14 páginasEnsamble Del Equipo de ComputoDavid Rubio del RioAún no hay calificaciones

- El Software de Recuperación de Contraseñas Hashcat Ya Es Open Source - La Mirada Del ReplicanteDocumento7 páginasEl Software de Recuperación de Contraseñas Hashcat Ya Es Open Source - La Mirada Del ReplicanteLilubela Lbth MacbethAún no hay calificaciones

- TEMA 1. La Computación en El Profesional de Ingeniería.Documento8 páginasTEMA 1. La Computación en El Profesional de Ingeniería.Meras CamachoAún no hay calificaciones

- Regla de CramerDocumento26 páginasRegla de CramerclonqfbAún no hay calificaciones

- Manual Básico de ProtopoDocumento17 páginasManual Básico de ProtopoFran SilvaAún no hay calificaciones

- Tutorial Nuevo Sistema Auto DespachoDocumento7 páginasTutorial Nuevo Sistema Auto DespachoDaiana GiacomettiAún no hay calificaciones

- Usar Portafolios Manuales en P6 Project ManagementDocumento6 páginasUsar Portafolios Manuales en P6 Project ManagementHUGO CARDOZO URDANETAAún no hay calificaciones

- Algebra 05Documento19 páginasAlgebra 05Jorge Luis Chumberiza ManzoAún no hay calificaciones

- LAB 01 Instrumentacion Digital y Redes IndustrialesDocumento10 páginasLAB 01 Instrumentacion Digital y Redes IndustrialesHuber Romero ZevallosAún no hay calificaciones

- INF-513 - Laboratorio de Lenguaje de Programacion IDocumento12 páginasINF-513 - Laboratorio de Lenguaje de Programacion IWellin SantanaAún no hay calificaciones

- Tablas en WordDocumento1 páginaTablas en WordArnulfo TorresAún no hay calificaciones

- Interprete Calculo LambdaDocumento33 páginasInterprete Calculo LambdaCarlos Antonio Lázaro MauricioAún no hay calificaciones

- Server 2008 Server CoreDocumento15 páginasServer 2008 Server CoreVentas StoneAún no hay calificaciones

- Modelo SkramDocumento7 páginasModelo SkramJUAN CAMILO CARRENO BELENOAún no hay calificaciones

- Resumen Biestables PDFDocumento1 páginaResumen Biestables PDFJhosep TamataAún no hay calificaciones

- Metodos Numericos Comparacion Lu y Gradientes ConjugadosDocumento10 páginasMetodos Numericos Comparacion Lu y Gradientes ConjugadosAlex MogrovejoAún no hay calificaciones

- Mejoras de Configuración A Los BatchDocumento5 páginasMejoras de Configuración A Los BatchlorellanAún no hay calificaciones

- Lenguaje de Programacion IV Power Builder IDocumento71 páginasLenguaje de Programacion IV Power Builder IFredy AyalaAún no hay calificaciones

- Publisher 2007Documento14 páginasPublisher 2007gutti16Aún no hay calificaciones

- Manual Del PirataDocumento5 páginasManual Del PirataCelso JakerAún no hay calificaciones

- Portafolio Academico de LOGICA Y PROGRAMACIONDocumento10 páginasPortafolio Academico de LOGICA Y PROGRAMACIONaldytk123Aún no hay calificaciones

- Informatica - Tarea No. 3 - El Power PointDocumento18 páginasInformatica - Tarea No. 3 - El Power PointStarlyn ElDistinguido100% (1)

- Tecnicas de Intrusion 3Documento65 páginasTecnicas de Intrusion 3Krlos Solís100% (1)

- Manual Rapido Del Algebra FX 2Documento11 páginasManual Rapido Del Algebra FX 2secarlos207600Aún no hay calificaciones