Documentos de Académico

Documentos de Profesional

Documentos de Cultura

TD 1 Introduccion

Cargado por

subesolDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

TD 1 Introduccion

Cargado por

subesolCopyright:

Formatos disponibles

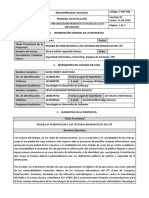

Redes y Telecomunicaciones - Seguridad en Redes

Trabajo Dirigido N 1

Introduccin a la Seguridad Terminologa

1. Qu es la seguridad Informtica?

La seguridad informtica es una serie de mecanismos que minimizan la

vulnerabilidad de bienes y recursos informticos.

2. Explique los conceptos de Vulnerabilidad, Amenaza, Exposicin y Riesgo, y

como estn relacionados.

Vulnerabilidad es cualquier falla, falencia o efecto que puede llegar a tener un

software, un equipo o un sistema operativo.

A su vez esta vulnerabilidad, estos problemas de seguridad, estas puertas

traseras son los que nos generan amenazas, es decir son los que nos van a estar

representando AMENAZAS.

Amenaza: todo elemento o accin capaz de atentar contra la seguridad de la

informacin. Las amenazas surgen a partir de la existencia de vulnerabilidades, es

decir que una amenaza slo puede existir si existe una vulnerabilidad que pueda

ser aprovechada, e independientemente de que se comprometa o no la seguridad

de un sistema de informacin.

Riesgo es una amenaza potencial. Es la probabilidad de que ocurra una amenaza.

Cuando hay una vulnerabilidad me determina una amenaza, la amenaza son los

que me dan los riesgos. Riesgo de qu? De la exposicin.

Exposicin: instancia en la que el sistema es afectado por una amenaza. La

exposicin es el planteo de situacin del sistema en el caso hipottico en el que

ejecute una amenaza. La exposicin de datos depende del tipo de amenaza,

depende del tipo de vulnerabilidad yo voy a quedar ms expuesto en distintos

mbitos, en datos, expuesto en la forma de trabajo, expuesto en la disponibilidad

de la informacin.

3. Clasificar y explicar las diferentes tipos de amenazas

En todo sistema informtico existen bsicamente tres tipos de amenazas

de seguridad:

Acceso No Autorizado (Unauthorized Access): Consiste en que alguien tiene

acceso a un recurso informtico para el que no est autorizado a hacerlo. Esta

amenaza a veces es simplemente el preludio de las dos que siguen. A veces

representa una amenaza por s misma.

Un ejemplo de esto seria, obteniendo un nombre de cuenta y clave de acceso de

un usuario autorizado, ingresar a un servidor de archivo o una base de datos y

cambiar la informacin. En este caso se estara destruyendo la INTEGRIDAD de la

informacin.

Descubrimiento de Informacin (Disclosure of Information): Consiste en que

personas no autorizadas conozcan, y posteriormente difundan informacin

reservada. En este caso se estara destruyendo el SECRETO de una informacin.

Este tipo de amenaza puede ser el preludio de la anterior, es decir obteniendo

informacin secreta de ingreso es posible luego acceder a un recurso.

Un ejemplo de esto sera el obtener una base de datos de nmero de tarjetas de

crditos y usarlas posteriormente para realizar compras no autorizadas.

Salidas de servicio (Denial of Service, o DoS): Cualquier problema que hace

difcil o imposible que un sistema contine realizando una labor productiva. En

este caso se estara afectando la DISPONIBILIDAD de la informacin.

Un ejemplo de esto sera poner fuera de servicio un servidor Web haciendo que

conectarse al fuera imposible, por medio de una inundacin de conexiones.

Otra clasificacin sobre las amenazas de seguridad, con respecto a los

datos sera la siguiente:

Amenazas a la Integridad de la informacin.

Amenazas a la confidencialidad de la Informacin

Amenazas a la Disponibilidad de la informacin.

4. Explique los conceptos de Ataque informticos y Contra medidas y como

estn relacionados.

Ataque es la accin especfica, o sea el ataque es una persona generando o

utilizando un exploits o un software hacia un objetivo en particular.

Y yo lo que voy a tener que hacer una vez que me ataquen porque haya quedado

expuesto es tener una contramedida o sea yo lo que voy a tener que hacer es

poder defenderme a un ataque.

Es decir si alguien me realiza un ataque utilizando una vulnerabilidad de alguna

aplicacin que tengo instalada en mi sistema y yo ya conozco esa vulnerabilidad y

an as decido tomar el riesgo de tenerla instalada, yo tengo que tener alguna

forma de poder defenderme contra ese posible ataque.

Entonces ah empiezan las acciones de contramedida, ac aparecen sistemas de

deteccin de intrusos, sistemas de anlisis de paquetes, empiezan a aparecer los

firewalls, todas esas medidas, los analizadores de Logs en tiempo real, de los

registros en tiempo real, todo eso son las contramedidas que yo puedo ir

teniendo.

5. Clasificar y explicar los diferentes tipos de ataques informticos.

Tipos de ataques:

Ataques de desbordamiento del bufer (Buffer Overflow attacks): estos

ataques explotan software mal escrito para permitir a los atacantes ejecutar

cdigo arbitrario en el sistema de destino. Los desbordamiento pueden

ocurrir en el software del servidor que est disponible para los usuarios en

la red, o en programas que existen en los sistemas operativos multiusuario.

En cualquiera de los casos, el xito de un desbordamiento permitir al

atacante ejecutar cdigo arbitrario con privilegio en el servicio vulnerable.

Los exploits ms buscados en la comunidad hacker son los exploits remote

root, sin embargo, no son tan comunes como los exploit locales. Un exploit

local se produce en un servicio que no est disponible en la red, pero es

compartida por los usuarios en un sistema operativo multi-usuario tales

como UNIX. Esto permite alguna escalada de privilegios como la

proporcionada por los exploits remotos.

Ejemplo:

Si el demonio sendmail se ejecuta con privilegios de root y contiene un

desbordamiento de bfer, entonces los comandos ejecutados por el

desbordamiento proporcionar al atacante un mtodo para ejecutar

comandos como root.

Ataque de Denegacin de Servicios (DoS): En seguridad informtica, un

Ataque de denegacin de servicios, tambin llamado ataque DoS (Denial

of Service), es un ataque a un sistema de computadoras o red que causa

que un servicio o recurso sea inaccesible a los usuarios legtimos.

Normalmente provoca la prdida de la conectividad de la red por el

consumo del ancho de banda de la red de la vctima o sobrecarga de los

recursos computacionales del sistema de la vctima.

Ataque Distribuido de Denegacin de Servicios (DDoS): Una ampliacin

del ataque DoS es el llamado ataque distribuido de denegacin de servicios,

tambin llamado ataque DDoS (Distributed Denial of Service), el cual se

lleva a cabo generando un gran flujo de informacin desde varios puntos de

conexin. La forma ms comn de realizar un DDoS es a travs de una

botnet siendo esta tcnica el ciberataque ms usual y eficaz por su

sencillez tecnolgica.

Man in the middle: a veces abreviado MitM, es una situacin donde un

atacante supervisa (generalmente mediante un rastreador de puertos) una

comunicacin entre dos partes y falsifica los intercambios para hacerse

pasar por ellas.

Ataques de REPLAY o ARP: una forma de ataque de red, en el cual una

transmisin de datos vlida es maliciosa o fraudulentamente repetida o

retardada. Es llevada a cabo por el autor o por un adversario que intercepta

la informacin y la retransmite, posiblemente como parte de un ataque

enmascarado.

Ataque de da cero: ataque realizado contra un ordenador, a partir del cual

se explotan ciertas vulnerabilidades, o agujeros de seguridad de algn

programa o programas antes de que se conozcan las mismas, o que, una

vez publicada la existencia de la vulnerabilidad, se realice el ataque antes

de la publicacin del parche que la solvente.

Ataque por fuerza bruta: No es necesariamente un procedimiento que se

deba realizar por procesos informticos, aunque este sistema ahorrara

tiempo, energa y esfuerzos. El sistema de ataque por fuerza bruta, trata de

recuperar una clave probando todas las combinaciones posibles hasta

encontrar aquella que se busca, y que permite el acceso al sistema,

programa o archivo en estudio.

Configuraciones errneas (Misconfigurations): Aunque los exploits

estn muy presentes en las noticias relacionadas con la seguridad, los

ataques mucho ms exitosos se llevan a cabo mediante el abuso comn de

errores de configuracin de servicios de red. Los servicios de la red siempre

deben configurarse con una poltica de no permitir el acceso por defecto.

El caso opuesto es a menudo, lo que resulta en un nmero de servicios que

son vulnerables a ataques maliciosos.

Los controles de acceso a los servicios de red a menudo conducen a una

mayor escalada de privilegios y eventual compromiso del sistema. Esto fue

ilustrado por el reciente ataque con xito en el reciente sitio web de Apache.

Los atacantes efectuaron la explotacin de un servidor FTP mal

configurado, lo que permiti el acceso de escritura a el sitio web y obtener

acceso root remoto al sistema.

De forma predeterminada algunos productos, como el Checkpoint's

Firewall-1, son instalados con una configuracin que les abren a las

vulnerabilidades de seguridad y tienen que ser especficamente

reconfigurados para garantizar su funcionamiento seguro.

Abuso de confianza (Abuse of Trust): Los protocolos de red tempranos

no ponen mucho nfasis en el cifrado y la autenticacin, ya que se utilizaron

en redes relativamente pequeas. Como estas redes y sistemas forman

parte de Internet, se hizo posible explotar las debilidades en estos

protocolos.

Un ejemplo es el uso de una direccin IP de origen como el medio de

establecer una relacin de confianza entre los dos sistemas. Los ataques

comunes explotan esta debilidad spoofing la direccin del host de confianza

y as acceder al sistema de confianza y sus recursos. Tpicos ejemplos son

las utilidades NFS y la r (rsh, rlogin).

CGI an WWW services: A medida que ms sitios web ofrecen servicios

interactivos, ms vulnerabilidades CGI y web se estn descubriendo .Las

vulnerabilidades CGI se dividen en tres categoras:

- Buffer overflow

- Command execution.

- Subverting client side scripting.

Back doors and Trojans: Los troyanos y programas de puerta trasera se

estn convirtiendo en mtodos cada vez ms populares para obtener

acceso no autorizado a sistemas remotos. Los backdoors o puertas

traseras ofrecen al atacante una manera fcil de acceder a un sistema

remoto, sin tener que depender de exploits u otras vulnerabilidades de

seguridad.

6. Qu son los ataques de denegacin de servicio (DoS)? y los DDoS?

Ataques de Denegacin de Servicios (DoS)

Los ataques de Denegacin de Servicios o DoS son ataques que provocan que un

servicio, equipo o recurso sea inaccesible para usuarios legtimos. Estos ataques

tienen tpicamente uno de estos tres objetivos:

La conexin de red que proporciona acceso al servicio.

El sistema operativo que aloja el servicio.

El nivel de aplicacin del programa que proporciona el servicio.

La conexin de red que proporciona acceso al servicio

Al inundar la red con el trfico, es menos ancho de banda disponible para el uso

por el servicio. Si una cantidad suficiente de ancho de banda se consume en esta

inundacin, el acceso al servicio podra negar en forma efectiva el servicio a los

usuarios legtimos.

Ejemplo:

Un ejemplo tpico de esto es el ataque Smurf, donde el dato es enviado a la

direccin de broadcast de una red, y la direccin de destino del trfico es

especificada como el objetivo de la mquina. Esto da como resultado que todos

los sistemas en la red respondan a la supuesta direccin de destino al mismo

tiempo, generando as grandes cantidades de trfico.

El sistema operativo que aloja el servicio

Se ha encontrado que los sistemas operativos pueden ser vulnerables a los

ataques de denegacin del servicio. En el caso de los ataques basados en la red

esto es causado por implementacin especfica del sistema operativo de la pila de

red.

Un error en esta pila puede hacer que todo el sistema operativo se cuelgue o

reinicie cuando se produce trfico de red anmalo.

Ejemplo:

Un ejemplo bien conocido es el de Windows NT Fuera de ataque Bound (OOB), lo

que provoc que los sistemas afectados produzcan la pantalla azul de la muerte

cuando se envan paquetes IP especficos.

Podemos esperar ver pilas IP ms vulnerables que aparecen como el mercado

atencin se centra en los dispositivos habilitados para Internet integrados, donde

cada vendedor est utilizando su propia implementacin de la pila IP.

El programa de Nivel de Aplicacin Prestacin del Servicio de

Las aplicaciones de red pueden ser vulnerables a ataques de denegacin de

servicio en de la misma manera que los sistemas operativos son. S i no se hacen

concesiones a trfico inesperado u otra entrada, la aplicacin podra encontrarse

con un condicin en la que se cuelga, y ya no puede prestar el servicio era

diseado. Pobre control de errores en el cdigo podra dar lugar a la misma como

resultado.

Si el sistema operativo no toma las precauciones adecuadas para extremas

condiciones, podra ser vulnerable a un ataque que intenta agotar los recursos

fsicos disponibles en el sistema. Varios de estos ataques han sido puestos en

libertad que empujar el CPU de utilizacin del 100 por ciento, y negar este modo el

acceso a los servicios.

Ataque de Distribucin de Denegacin de Servicios (DDoS)

Tambin conocido como DDoS, estos ataques tienen el mismo objetivo que los

ataques de Denegacin de Servicios estndar pero usa una arquitectura diferente

para lograrlo. Un nico host lanzamiento de un nivel de red o aplicacin ataque

contra un objetivo se ve limitado por su propia red disponible los recursos de

ancho de banda y el sistema, un grupo de mquinas pueden ser ms eficaz en un

ataque concertado. Los programas actuales DDoS pblicamente disponible todo

utilizar la misma arquitectura bsica para controlar el ataque, ejemplos comunes

son:

Stacheldraht.

TFN.

TFN2K.

Trinoo

7. Qu es footprinting? donde y cuando se utiliza

El proceso de Footprinting consiste en la bsqueda de toda la informacin

pblica, bien porque haya sido publicada a propsito o bien porque haya sido

publicada por desconocimiento (abierta, por tanto no estaremos incurriendo en

ningn delito, adems la entidad ni debera detectarlo) que pueda haber sobre el

sistema que se va a auditar, es decir, buscaremos todas las huellas posibles,

como direcciones IP, servidores internos, cuentas de correo de los usuarios,

nombres de mquinas, informacin del registrador del dominio, tipos de servidores,

ficheros con cuentas y/o credenciales de usuarios, impresoras, cmaras IP,

metadatos, etc. Es decir, cualquier dato que nos pueda ser de utilidad para lanzar

distintos ataques en las fases posteriores de la auditora.

8. Qu es el "Phishing" y el "carding"?

Phishing consiste en el robo de informacin personal y/o financiera del usuario, a

travs de la falsificacin de un ente de confianza. De esta forma, el usuario cree

ingresar los datos en un sitio de confianza cuando, en realidad, estos son

enviados directamente al atacante.

El phishing es una de las tcnicas y tipos de Password Harvesting, forma en que

se denominan los ataques que recolectan contraseas de los usuarios. En su

forma clsica, el ataque comienza con el envo de un correo electrnico simulando

la identidad de una organizacin de confianza, como por ejemplo un banco o una

reconocida empresa. Las caractersticas de un correo de phishing son las

siguientes:

Uso de nombres de reconocidas organizaciones.

El correo electrnico del remitente simula ser de la compaa en cuestin.

El cuerpo del correo, presenta el logotipo de la compaa u organizacin

que firma el mensaje.

El mensaje insta al usuario a reingresar algn tipo de informacin que, en

realidad, el supuesto remitente ya posee.

El mensaje incluye un enlace.

El enlace, es un componente importante del ataque. Cuando el usuario hace clic

sobre l es direccionado a un sitio web, donde podr ingresar la informacin

solicitada en el correo electrnico. A pesar de que el texto sobre el que usuario

haga clic, indique una direccin web vlida, el mismo puede direccionar a

cualquier otro sitio web, en este caso, el sitio falsificado. De esta forma, el correo

induce al usuario a clickear sobre los vnculos del mensaje.

Como tcnica de Ingeniera Social, el phishing utiliza el factor miedo, para

inducir al usuario a ingresar la informacin en el sitio del atacante. Un aviso

legtimo de caducidad de informacin (como contraseas, cuentas de correo o

registros personales), nunca alertar al usuario sin el suficiente tiempo para que

este, gestione las operaciones necesarias en tiempos prudenciales. Mensajes del

tipo "su cuenta caducar en 24hs." o "si no ingresa la informacin en las prximas

horas..." son frecuentemente utilizados en este tipo de ataques.

El sitio web falso es creado utilizando, no solo el logotipo, sino tambin la

estructura, las imgenes, las tipografas y los colores de la pgina original. El

atacante intenta crear la pgina web de forma idntica a la original, para aumentar

la eficacia del engao.

Prcticamente todos los componentes, del mensaje enviado al usuario, son

idnticos a un mensaje legtimo del mismo tipo. Reconocer un mensaje de

phishing no es una tarea simple para el usuario.

Carding: es la denominacin actual que se ha dado al delito tecnolgico en el cual

se involucran fraudes con tarjetas de crdito.

Estos fraudes pueden darse o no a travs de internet; telefnicamente usted

puede ser vctima de ingeniera social (capacidad de una persona de convencer a

otra a hacer algo indebido o reprobable a travs de mecanismos verbales

inconscientes o subyacentes) e ingenuamente dar su nmero de tarjeta de crdito

para colaborar con, por ejemplo, la ONG salvemos al oso panda etc.

Si usted utiliza Internet nunca responda e-mails solicitando informacin de su

tarjeta, las empresas emisoras de tarjetas de crdito hacen hincapi en que jams

le enviarn un email solicitndole el nmero de su tarjeta, fecha de expiracin, etc.

(esto se conoce como Phishing y encuadra a los delitos o fraudes relacionados

con la captura de datos de tarjetas de crdito.

Estos emails normalmente son fraudulentos y simulan ser de las entidades

crediticias. Tambin es posible recibir estas comunicaciones telefnicamente. El

argumento que suelen utilizar es que de no responder se perderan sus datos y,

en algunos casos, que podran ser canceladas sus cuentas.

Estos tipos de fraudes se producen a diario y por diferentes canales de

comunicacin. Existen en los diarios de grandes tiradas avisos falsos que ofrecen

tentadoras ofertas similares Gane plata sin moverse de su casa los cuales

poseen mecanismos posteriores que ponen en serio riesgo su seguridad

financiera.

9. Qu es la estafa nigeriana?

La estafa nigeriana o timo nigeriano, tambin conocida como timo 419, es un

fraude que est hoy especialmente extendido a travs del correo electrnico no

solicitado. Adquiere su nombre del nmero de artculo del cdigo penal de Nigeria

que viola, dado que buena parte del correo electrnico no solicitado con este tipo

de ofertas proviene de Nigeria.

Esta estafa consiste en ilusionar a la vctima con una fortuna inexistente y

persuadirla para que pague una suma de dinero por adelantado, como condicin

para acceder a la supuesta fortuna. Las sumas solicitadas son bastante elevadas,

pero insignificante comparadas con las fortunas que las vctimas esperan recibir.

10. Qu son los Virus y los Malwares?

Virus: Es un pequeo programa escrito intencionalmente para instalarse en la

computadora de un usuario sin el conocimiento o el permiso de ste. Se dice que

es un programa parsito porque ataca a los archivos o sector de arranque (boot

sector) y se reproduce a s mismo para continuar su esparcimiento.

Algunos se limitan solamente a reproducirse, mientras que otros pueden

reproducir ciertos daos que pueden afectar a los sistemas.

Tienen diferentes finalidades: algunos solo infectan, otros alteran datos, otros los

eliminan y algunos slo muestran mensajes. Pero el fin ltimo de todos ellos es el

mismo: PROPAGARSE.

Es importante destacar que el potencial de dao de un virus informtico no

depende de su complejidad sino del entorno donde acta.

Un virus es un programa que cumple las siguientes pautas:

Es muy pequeo

Ejecutable o potencialmente ejecutable

Se reproduce a s mismo

Toma el control o modifica otros programas

Convierte otros objetos ejecutables en clnicos vricos

Malwares: Malware son aquellos programas o partes de ellos que tienen un

efecto malicioso en la seguridad de tu ordenador. Este trmino engloba muchas

definiciones las cuales de seguro ya has odo hablar como Virus, Worm

(gusano) y Trojan (troyano) y otras de las que posiblemente no hayas odo

hablar como Rootkit, Logicbomb (bomba lgica) y Spyware.

11. Qu es un exploit?

Exploit: Software que toma ventaja de un bug, falla o vulnerabilidad en un sistema

para efectuar tareas no autorizadas y/o aprobadas. Los exploits son la

herramienta de eleccin de un atacante a la hora de tomar ventaja de una

vulnerabilidad.

12. Qu son los ataques del da cero (zero day)?

Explotaciones Da Cero (zero day)

Un ataque de de da cero es un ataque contra una aplicacin o sistema que tiene

como objetivo la ejecucin de cdigo malicioso gracias al conocimiento de

vulnerabilidades que, por lo general, son desconocidas para la gente y el

fabricante del producto. Esto supone que an no hayan sido arregladas. Este tipo

de exploit circula generalmente entre las filas de los potenciales atacantes hasta

que finalmente es publicado en foros pblicos. Un ataque de da cero se considera

uno de los ms peligrosos instrumentos de una guerra informtica

13. Qu es un bot y las Botnet?

Un "bot" es un tipo de programa malicioso que permite a un atacante tomar el

control de un equipo infectado. Por lo general, los bots, tambin conocidos como

"robots web" son parte de una red de mquinas infectadas, conocidas como

botnet, que comnmente est compuesta por mquinas vctimas de todo el

mundo.

Debido a que un equipo infectado por bots cumple las rdenes de su amo, muchas

personas se refieren a estos equipos vctima como zombis.

Un bot puede hacer que su equipo funcione ms lento, muestre mensajes

misteriosos e, incluso, falle.

Los bots se introducen sigilosamente en el equipo de una persona de muchas

maneras. Los bots suelen propagarse por Internet en busca de equipos

vulnerables y desprotegidos a los que puedan infectar. Cuando encuentran un

equipo sin proteccin, lo infectan rpidamente e informan a su creador. Su objetivo

es permanecer ocultos hasta que se les indique que realicen una tarea.

Una vez que un bot toma el control de un equipo, se puede utilizar para realizar

varias tareas automatizadas.

14. Explique confidencialidad, integridad y disponibilidad y como se relacionan

entre ellos

Confidencialidad: Preservacin del acceso a informacin y recursos nicamente

por usuarios autorizados y de la manera autorizada. Esto se logra a travs de la

Identificacin, Autenticacin y Autorizacin.

Integridad: Preservacin de la modificacin de informacin y recursos nicamente

por usuarios autorizados y de la manera autorizada.

La integridad debe ser mantenida sobre la informacin en s, al igual que sobre los

mtodos de manipulacin de la informacin.

Disponibilidad: Preservacin de la posibilidad de acceso a informacin y recursos

por usuarios autorizados, cuando sean necesarios.

Algo que vamos a buscar en seguridad informtica es que los datos que nosotros

tenemos sean confidenciales, o sea no sean expuestos, es decir los datos

privados que nosotros queramos tener como privados sigan siendo privados. Una

de las cosas que vamos a tratar de evitar justamente es la revelacin de esos

datos.

Hay distintos niveles de privilegios, o sea puedo tener muchos datos de mi

empresa y hay datos que van a ser ms sensibles que otros. Es decir vamos a

tener distintos datos que a su vez van a tener distintos niveles de confidencialidad,

donde vamos a aplicar distintas tcnicas para proteger cada uno de esos datos

segn el nivel de confidencialidad que vamos a tener en nuestro sistema.

La integridad lo que me va a estar definiendo es poder medir que esos datos

fueron modificados slo por las personas que tenan que modificarlos. Es decir,

por ejemplo si tengo en mi empresa usuarios especiales con ciertos privilegios que

los usuarios comunes no tienen, estos usuarios comunes no podrn modificar las

claves de los usuarios especiales, siendo stos ltimos los nicos adems del

administrador del sistema con permisos para hacerlo.

Adems el hecho de que los datos que hoy estn maana sigan estando. O sea

toda la informacin que hoy disponemos sigan estando el da de maana.

15. Explique cmo se relacionan la Seguridad, Funcionalidad y la facilidad

Triangulo SFE. Se trata de lograr encontrar un equilibrio entre la Seguridad,

Funcionalidad y la facilidad de uso para el usuario.

16. Qu es un Hacker? Explique los diferentes tipos de Hackers (white Hats,

Black Htas y GrayHats)

Hacker: es alguien que descubre las debilidades de una computadora o de una

red informtica, aunque tambin puede aplicarse a alguien con un conocimiento

avanzado de computadoras y de redes informticas. Los hackers pueden estar

motivados por una multitud de razones, incluyendo fines de lucro, protesta o por el

desafo.

Existen otros usos de la palabra hacker que no estn relacionados con la

seguridad informtica, rara vez se utilizan en el contexto general. El trmino

hacker es reclamado por los programadores, quienes argumentan que alguien que

irrumpe en las computadoras se denomina cracker, sin hacer diferenciacin entre

los delincuentes informticos y los expertos en seguridad informtica. Algunos

hackers de sombrero blanco afirman que ellos tambin merecen el ttulo de

hackers, y que solo los de sombrero negro deben ser llamados crackers.

Hacker de sombrero blanco (White hats): El trmino sombrero blanco en la

jerga de Internet se refiere a una tica hacker que se centra en asegurar y

proteger los sistemas de Tecnologas de informacin y comunicacin. Un hacker

de sombrero blanco rompe la seguridad por razones no maliciosas, quizs para

poner a prueba la seguridad de su propio sistema o mientras trabaja para una

compaa de software que fabrica software de seguridad. Esta clasificacin

tambin incluye a personas que llevan a cabo pruebas de penetracin y

evaluaciones de vulnerabilidad dentro de un acuerdo contractual.

Hacker de sombrero negro (Black hats): Es un hacker que viola la seguridad

informtica por razones ms all de la malicia o para beneficio personal. Los

hackers de sombrero negro son la personificacin de todo lo que el pblico teme

de un criminal informtico. Los hackers de sombrero negro entran a redes seguras

para destruir los datos o hacerlas inutilizables para aquellos que tengan acceso

autorizado.

Hacker de sombrero gris (Gray hats): Es una combinacin de un hacker de

sombrero negro con uno de sombrero blanco. Un hacker de sombrero gris puede

navegar por la Internet y hackear un sistema informtico con el nico propsito de

notificar al administrador que su sistema ha sido hackeado, por ejemplo. Luego se

puede ofrecer para reparar su sistema por un mdico precio.

17. Quines son los cracker, phreaker, cript kiddie y lammer?

Cracker: El trmino cracker (romper) se utiliza para referirse a las personas que

rompen algn sistema de seguridad. Los crackers pueden estar motivados por una

multitud de razones, incluyendo fines de lucro, protesta, o por el desafo.

Phreaker: es una persona que con amplios conocimientos de telefona puede

llegar a realizar actividades no autorizadas con los telfonos, por lo general

celulares. Construyen equipos electrnicos artesanales que pueden interceptar y

hasta ejecutar llamadas de aparatos telefnicos celulares sin que el titular se

percate de ello. En Internet se distribuyen planos con las instrucciones y

nomenclaturas de los componentes para construir diversos modelos de estos

aparatos.

Script kiddie: es un trmino despectivo utilizado para describir a aquellos que

utilizan programas y scripts desarrollados por otros para atacar sistemas de

computadoras y redes. Es habitual asumir que los script kiddies son personas sin

habilidad para programar sus propios exploits, y que su objetivo es intentar

impresionar a sus amigos o ganar reputacin en comunidades de entusiastas de la

informtica sin tener alguna base firme de conocimiento informtico. Suelen tener

intenciones maliciosas al igual que los lamers.

Lammer: Es un trmino coloquial ingls aplicado a una persona falta de

habilidades tcnicas, generalmente no competente en la materia, que pretende

obtener beneficio del hacking sin tener los conocimientos necesarios. Su alcance

se basa en buscar y descargar programas y herramientas de intrusin informtica,

cibervandalismo, propagacin de software malicioso para luego ejecutarlo como

simple usuario, sin preocuparse del funcionamiento interno de stos ni de los

sistemas sobre los que funcionan. En muchos casos presume de conocimientos o

habilidades que no posee.

18. Explique los conceptos de identificacin, autenticacin y autorizacin y

trazabilidad

Identificacin: mtodo por el cual se identifica entidad en la red. La identificacin

debe ser nica.

Autenticacin: es el proceso por el que una entidad prueba su identidad ante otra.

Normalmente la primera entidad es un cliente (usuario, pc, etc) y la segunda un

servidor. La Autenticacin se consigue mediante la presentacin de una propuesta

de identidad (ej: un nombre de usuario) y la demostracin de estar en posesin de

las credenciales que permiten comprobarla.

Autorizacin: se refiere a la concesin de privilegios especficos (incluyendo

"ninguno") a una entidad o usuario basndose en su identidad (autenticada), los

privilegios que solicita, y el estado actual del sistema. Las autorizaciones pueden

tambin estar basadas en restricciones, tales como restricciones horarias, sobre la

localizacin de la entidad solicitante, la prohibicin de realizar logins mltiples

simultneos del mismo usuario, etc.

La mayor parte de las veces el privilegio concedido consiste en el uso de un

determinado tipo de servicio.

Trazabilidad: se refiere al seguimiento del consumo de los recursos de red por los

usuarios. Esta informacin puede usarse posteriormente para la administracin,

planificacin, facturacin, u otros propsitos.

19. Explique el concepto de "no repudio" relacionada con la seguridad informtica

Proporciona proteccin contra la interrupcin, por parte de alguna de las entidades

implicadas en la comunicacin, de haber participado en toda o parte de la

comunicacin. El servicio de Seguridad de No repudio o irrenunciabilidad est

estandarizado en la ISO 7498-2.

No Repudio de origen: El emisor no puede negar que envo porque el

destinatario tiene pruebas del envo, el receptor recibe una prueba infalsificable del

origen del envo, lo cual evita que el emisor, de negar tal envo, tenga xito ante el

juicio de terceros. En este caso la prueba la crea el propio emisor y la recibe el

destinatario.

No Repudio de destino: El receptor no puede negar que recibi el mensaje

porque el emisor tiene pruebas de la recepcin. Este servicio proporciona al

emisor la prueba de que el destinatario legtimo de un envo, realmente lo recibi,

evitando que el receptor lo niegue posteriormente. En este caso la prueba

irrefutable la crea el receptor y la recibe el emisor. Si la autenticidad prueba quin

es el autor de un documento y cul es su destinatario, el no repudio prueba que

el autor envi la comunicacin (no repudio en origen) y que el destinatario la

recibi (no repudio en destino). El no repudio evita que el emisor o el receptor

nieguen la transmisin de un mensaje. As, cuando se enva un mensaje, el

receptor puede comprobar que, efectivamente, el supuesto emisor envi el

mensaje. De forma similar, cuando se recibe un mensaje, el emisor puede verificar

que, de hecho, el supuesto receptor recibi el mensaje. Definicin segn la

recomendacin X.509 de la UIT-T Servicio que suministra la prueba de la

integridad y del origen de los datos- ambos en una relacin infalsificable que

pueden ser verificados por un tercero en cualquier momento.

20. Describir brevemente la operacion aurora que afecto a Google

La llamada Operacin Aurora (tambin conocida como Comele o Hydraq) fue el

nombre de combate que recibi un ataque masivo contra varias corporaciones

entre las que se encuentran Google, Adobe, Juniper, RackSpace y otras 30 que

no se dieron a conocer.

Existen varias hiptesis sobre el objetivo del ataque. Las dos ms firmes fueron,

por un lado robar informacin de propiedad intelectual a grandes compaas; y por

el otro, que su objetivo principal fue la intencin de robar cuentas de Gmail de

activista de derechos humanos en China.

El ataque fue hecho pblico por Google durante la segunda semana de enero de

2010, sin embargo, aparentemente comenz a gestarse desde diciembre del 2009.

Para llevar a cabo el ataque se aprovecharon las vulnerabilidades 0-Day de

Internet Explorer identificado como CVE-2010-0249 y KB979352 (para la cual se

acaba de publicar un parche).

Para el ataque utiliz un exploit diseado para la versin 6.0 de Internet Explorer,

sin embargo, las versiones 7 y 8 tambin fueron vulneradas y aprovechadas por

delincuentes informticos para propagar gran cantidad de malware y reclutar

zombis para botnets.

Los sistemas operativos que se vieron afectados fueron: Windows 2000 SP4,

XP, 2003, Windows Vista y Windows 2008.

Se presume que el ataque tuvo como principal blanco de acceso, la propagacin

del exploit a travs de correos electrnicos, supuestamente emitidos por entidades

de confianza, cuyos destinatarios eran personas conaltos cargos dentro de las

compaas (ataque dirigido).

Tambin se detect la propagacin de esta amenaza utilizando como vector de

ataque el cliente de mensajera instantnea Misslee Messenger, muy popular en

Corea.

21. Describa brevemente el virus Stuxnet y Duqu

Stuxnet: es un gusano informtico que afecta a equipos con Windows,

descubierto en junio de 2010 por VirusBlokAda, una empresa de seguridad

radicada en Bielorrusia. Es el primer gusano conocido que espa y reprograma

sistemas industriales, en concreto sistemas SCADA de control y monitorizacin de

procesos, pudiendo afectar a infraestructuras crticas como centrales nucleares.

Stuxnet es capaz de reprogramar controladores lgicos programables y ocultar los

cambios realizados. Tambin es el primer gusano conocido que incluye un rootkit

para sistemas reprogramables PLC.

El objetivo ms probable del gusano, segn corroboran medios como BBC o el

Daily Telegraph, pudieron ser infraestructuras de alto valor pertenecientes a Irn y

con sistemas de control de Siemens. Medios como India Times apuntan que el

ataque pudo haber retrasado la puesta en marcha de la planta nuclear de Bushehr.

Fuentes iranes han calificado el ataque como "guerra electrnica" aunque

minimizan el impacto de los daos en sus instalaciones. Algunos medios como el

norteamericano New York Times han atribuido su autora a los servicios secretos

estadounidenses e israeles.

Duqu: actuaba como backdoor en el sistema para facilitar el robo de informacin

privada y se detect por primera vez en septiembre de 2011.

Los expertos captaron ms de una docena de incidentes que involucran a Duqu, y

la gran mayora de las vctimas estaban localizadas en Irn.

Un anlisis de sus actividades demostr que el principal objetivo de los ataques

era robar informacin sobre los sistemas de control utilizados en varias industrias,

as como la recogida de informacin acerca de las relaciones comerciales de una

amplia gama de organizaciones iranes

El gran misterio sin resolver del troyano Duqu se refiere a cmo el programa

malicioso se comunicaba con sus servidores de Comando y Control (C&C) una

vez que infectaban la mquina de la vctima. El mdulo de Duqu responsable de la

interaccin con el servidor C&C es parte de su Payload DLL (efecto producido por

el virus).

También podría gustarte

- Sessión Hijacking Peligro en La RedDocumento12 páginasSessión Hijacking Peligro en La RedsubesolAún no hay calificaciones

- Archivos Passwords en Linux y WindowsDocumento6 páginasArchivos Passwords en Linux y WindowssubesolAún no hay calificaciones

- Introducción A La Seguridad y La CriptografíaDocumento43 páginasIntroducción A La Seguridad y La CriptografíasubesolAún no hay calificaciones

- Analisis Riesgos TI-SIDocumento26 páginasAnalisis Riesgos TI-SIsubesolAún no hay calificaciones

- Actividad de Taller #1Documento18 páginasActividad de Taller #1subesolAún no hay calificaciones

- STIC 140 D3M RFS-CortafuegosDocumento18 páginasSTIC 140 D3M RFS-CortafuegosJaime IglesiasAún no hay calificaciones

- Plan de Estudio de Hacking Ético BásicoDocumento3 páginasPlan de Estudio de Hacking Ético BásicoRobinsson PortorrealAún no hay calificaciones

- ISMSLista de ContenidoDocumento6 páginasISMSLista de ContenidoArmandoOrtizAún no hay calificaciones

- Tipos de AtaqueDocumento64 páginasTipos de AtaqueJosé Victor Zaconeta FloresAún no hay calificaciones

- Codigo Malicioso PDFDocumento2 páginasCodigo Malicioso PDFAlvaro BenllochpiquerAún no hay calificaciones

- Grupo2 Tarea3 Wendy Jesús José JeffreyDocumento15 páginasGrupo2 Tarea3 Wendy Jesús José JeffreyELIZABETH ORDOÑEZAún no hay calificaciones

- Qué Es Un AntivirusDocumento23 páginasQué Es Un AntivirusSantiago SalazarAún no hay calificaciones

- PO-SI-23 Política de Uso de Técnicas Criptográficas (SGSI) v.1.1Documento5 páginasPO-SI-23 Política de Uso de Técnicas Criptográficas (SGSI) v.1.1chavez.tel9Aún no hay calificaciones

- IACC Hardening Control S1Documento11 páginasIACC Hardening Control S1loadmasther100% (2)

- Actividades Seguridad OKDocumento3 páginasActividades Seguridad OKSimmal BarahaAún no hay calificaciones

- PartidasDocumento13 páginasPartidasHugo DionicioAún no hay calificaciones

- Tipos de Seguridad InformáticaDocumento12 páginasTipos de Seguridad InformáticaCami AguileraAún no hay calificaciones

- Mecanismos de SeguridadDocumento9 páginasMecanismos de Seguridadpepito manolitoAún no hay calificaciones

- Resumen SiDocumento26 páginasResumen SiEmy CaroAún no hay calificaciones

- Trabajo PracticoDocumento5 páginasTrabajo PracticoJoaquin CutrinAún no hay calificaciones

- Pcbd-210 Alumno Trabajo FinalDocumento21 páginasPcbd-210 Alumno Trabajo FinalJhon leonAún no hay calificaciones

- Kevin - Rodriguez - Jhon - Jajoy (Propuesta) 17-10Documento22 páginasKevin - Rodriguez - Jhon - Jajoy (Propuesta) 17-10Kirito KatskiAún no hay calificaciones

- 05 Test Contraseñas PDFDocumento7 páginas05 Test Contraseñas PDFAhi PolaAún no hay calificaciones

- Investigacion de MalwareDocumento19 páginasInvestigacion de MalwareSINDY MARISELA MERAZ TURCIOSAún no hay calificaciones

- Lista de Documentos Paquete Premium ISO 27001 e ISO 22301 ESDocumento8 páginasLista de Documentos Paquete Premium ISO 27001 e ISO 22301 ESJosé RodríguezAún no hay calificaciones

- Iso 27001Documento96 páginasIso 27001Alex MuñozAún no hay calificaciones

- Afiche - Curso Seguridad Ofensiva y HEv2Documento3 páginasAfiche - Curso Seguridad Ofensiva y HEv2Oscar OjedaAún no hay calificaciones

- Criptografia CRIPTOGRAFIA REDES DE COM 3 2021-1 FinalDocumento28 páginasCriptografia CRIPTOGRAFIA REDES DE COM 3 2021-1 FinalJorge DiazAún no hay calificaciones

- Tema1 - Gestion de La SeguridadDocumento35 páginasTema1 - Gestion de La SeguridadJorge Enrique Cortez BastidasAún no hay calificaciones

- Csif Test Tema 12 Con SolucionesDocumento5 páginasCsif Test Tema 12 Con SolucionesJorge SqrAún no hay calificaciones

- Hacker PDFDocumento2 páginasHacker PDFvictorianoAún no hay calificaciones

- Trabajo Final MetodoDocumento13 páginasTrabajo Final Metodombeltran24Aún no hay calificaciones

- Creación de Certificado Amazon AWS EC2 ServerDocumento11 páginasCreación de Certificado Amazon AWS EC2 ServerAlberto RuizAún no hay calificaciones

- Ensayo CiberseguridadDocumento14 páginasEnsayo CiberseguridadSharon LozadaAún no hay calificaciones

- Licencias Not 32 2018Documento3 páginasLicencias Not 32 2018Aurelio LeonAún no hay calificaciones