Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Introducción 2

Cargado por

Adrian EchavarryTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Introducción 2

Cargado por

Adrian EchavarryCopyright:

Formatos disponibles

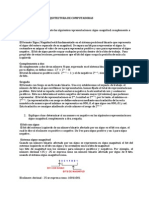

INTRODUCCION

Bueno para empezar me gustara comentar, que la computadora es realmente una mquina

asombrosa; pocas herramientas te permiten realizar tantas tareas diferentes.

El origen de la computadora esta considerada como la disciplina que ayuda a almacenar, procesar y

manipular todo tipo de informacin.

La computadora se ubica desde cuando aparece la necesidad de contar y tener el control adecuado

desde nuestras pertenencias, as como la necesidad de registrar o guardar memoria; al transcurrir

el tiempo el ser humano ha desarrollado conceptos y herramientas de apoyo para actuar cada vez

con mayor facilidad, precisin y con menor tiempo en el proceso y registro de la informacin.

De esta manera la computacin tiene como antecedente la necesidad del ser humano de contar con

herramientas y medios que le permitan registrar y manipular la informacin y

desarrollar procedimientos lgicos para obtener diversos resultados a partir de la informacin ; la

cual se ha manifestado desde el caso simple de sumar y restar cantidades, hasta alcanzar las nuevas

formas de almacenar, procesar y manipular todo tipo de informacin.

Por consiguiente podemos asociar desde tiempos remotos, tanto antecedentes

de SOFTWARE (desde cmo era la programacin ), y tambin desde cmo era

el HARDWARE (desde cmo eran las primeras computadoras ).

Por lo tanto podemos decir que todo esto se ha ido conformando desde una plataforma para

el desarrollo de la moderna computadora; por el cual desde el momento en que el hombre se

constituyo como un ente pensante y desarrollo la ciencia y la tcnica.

CONCEPTOS BASICOS DE INFORMATICA

Actualmente vivimos en la era de la informacin. La informacin ahora es muy vital y

daremos a conocer los conceptos bsicos de esta, los conceptos son:

Dato:

Se define como una cifra, magnitud, relacin o hecho que se presenta en la vida

cotidiana. El dato no tiene valor por si mismo, su empleo es muy comn en le mbito

informtico.

Informacin:

Es el conocimiento derivado del anlisis de datos; se obtiene al analizar e interpretar los

resultados generados mediante la aplicacin de diversas tcnicas y metodologas sobre

los datos recavados con anterioridad.

Informtica:

Es el campo de estudio que proporciona y define tcnicas herramientas y metodologas

que se aplica en el proceso de la informacin.

Proviene de la palabra informacin automtica.

Computacin:

Rama de la ciencia que abarca todo lo relacionado con las computadoras, sistemas

hardware y software en general.

Sistema:

Conjunto de elementos y procedimientos que actan de manera interrelacionada con un

objetivo.

Computadora:

Es una maquina o dispositivo electrnico capas de recibir datos, procesarlos y entregar la

informacin en la manera en que se desea.

Hardware:

Son los componentes fsicos que integra una computadora

Tarjeta principal

Impresora

Monitor

Software:

Comprenden los componentes lgicos como:

Programas de aplicacin

Sistema operativo

Lenguaje de programacin

ARCHIVO Y ALMACENAMIENTO DE DATOS EN COMPUTADORAS

ARCHIVO

Es un conjunto de datos de computadora relacionados completo y con nombre, que est

en un medio de almacenamiento, tal como un programa, un conjunto de datos utilizado

por un programa, o un documento creado por el usuario. Un archivo es la unidad bsica

de almacenamiento que habilita a una computadora para distinguir un conjunto de

informacin relacionada de otro. Un archivo es el pegamento que liga un conglomerado

de instrucciones, nmeros, palabras o imgenes en una unidad coherente que un usuario

puede recuperar, cambiar, borrar, guardar o enviar a un dispositivo de salida.

Hay varios tipos de archivos, tales como:

Archivos de Datos:

Contienen palabras, nmeros y figuras que pueden ser visualizados, editados, grabados,

enviados e impresos. Son creados por las Aplicaciones; por ejemplo como documentos

creados con un procesador de texto, o cuando se graba una figura, grfica, sonido

o vdeo.

Archivos fuente:

Contienen instrucciones comprensibles para el usuario, pero que no pueden ser

ejecutadas directamente por la computadora. Reciben tambin el nombre de Programas

Fuente, ya que deben ser traducidos a formato ejecutable por la computadora, mediante

un Programa Traductor (Compilador o Ensamblador).

Archivos ejecutables

Son archivos en disco que contienen la parte ejecutable de un programa de computacin.

Dependiendo de su tamao y complejidad, una aplicacin o cualquier otro programa, tal

como un sistema operativo, se puede almacenar en varios archivos distintos, cada uno de

los cuales contendr las instrucciones necesarias para ejecutar ciertas partes del

funcionamiento global del programa.

Archivo en Lote o Batch File:

Es un archivo ASCII que contiene una secuencia de rdenes del sistema operativo,

posiblemente incluyendo parmetros y operadores admitidos por el Lenguaje

de Comando por lotes". Al introducir el usuario un nombre de archivo en la linea de

comandos, se procesan las ordenes secuenciales.

Tecnologa De Almacenamiento

Para controlar los cientos o miles de archivos almacenados en disco y dispositivos de

almacenamiento, la computadora cuenta con un sistema de archivo o almacenamiento a

cargo del sistema operativo.

Existen dos conceptos importantes relacionados con los archivos:

Almacenamiento Lgico:

El cual es un modelo conceptual del modo en que se almacenan los datos en el disco.

Este modelo mental cmodo que ayuda al usuario a comprender el sistema de

almacenamiento de la computadora

.Almacenamiento Fsico:

Indica cmo es el almacenamiento en el disco fsico.

Tecnologa de Almacenamiento:

Se refiere a un dispositivo de almacenamiento y los medios fsicos que utiliza.

Medio de Almacenamiento:

Es el disco, cinta, papel u otro medio que contiene los Archivos de Datos

Dispositivo de Almacenamiento:

Es el aparato mecnico, como una unidad de disco, que registra y recupera los datos que

hay en el medio de almacenamiento. La mayora de las computadoras tiene ms de un

dispositivo de almacenamiento que usa el SO para guardar los archivos. Cada dispositivo

se identifica con una letra y dos puntos. Las unidades suelen ser A: y B: en tanto que el

disco duro es C: Si hay ms dispositivos, se les asignan letras de la D a la Z.

Escribir Datos o Guardar un Archivo

Es el proceso de grabar los datos en el medio de almacenamiento para tenerlos

disponibles cuando se usen (Por ejemplo, guardar el archivo en disco duro).

Abrir un Archivo

:Es el proceso de tener disponibles los datos para recuperarlos (leerlos o cargarlos)

cuando se necesiten en el programa que se est ejecutando.

Capacidad de Almacenamiento:

Es la mxima cantidad de datos que se pueden guardar en un medio. Los datos se

guardan como bytes (8 bits); cada byte representa un carcter. Los datos se miden

enkilobytes (KB), que son 1024 bytes; megabytes (MB), alrededor de 1 milln de

bytes,gigabytes (GB) cerca de mil millones de bytes.

ESTUDIO DE ALMACENAMIENTO EN DISQUERES, CDs Y DVDs

Disquete es un disco de plstico mylar Flexible, cubierto con una delgada capa de xido

magntico. La cantidad de datos que puede almacenar una computadora en cada cara de

un disquete depende del tipo del mismo, su densidad y formateo. El proceso de formateo

crea una serie de pistas concntricas, y cada pista se divide en segmentos ms

pequeos, llamados sectores.Los archivos ms grandes ocupan ms sectores.El uso ms

frecuente de los disquetes es en tres aplicaciones: como medio de distribucin, como

almacenamiento da datos, y como respaldo "offline" de archivos importantes para el

usuario.

Acceso aleatorio

Es la posibilidad que tiene un dispositivo de almacenamiento en disco de ir, directamente,

a cualquier lugar del medio de almacenamiento para grabar o leer datos.Adems del

almacenamiento magntico existe el Almacenamiento ptico.En ste los datos

se queman con rayo lser en el medio de almacenamiento, los Discos Compactos o CD-

ROM, son los que ms se usan en el almacenamiento ptico.

Disco de Video Digital (DVD)

Es un medio ptico de alta velocidad capaz de almacenar una pelcula completa en un

CD. A diferencia del disco compacto normal, que almacena datos en un solo lado. Un

disco con formato DVD almacena datos en ambos lados.

ESTUDIOS DE ALMACENAMIENTO EN DISCO DUROS

El almacenamiento en disco duro permite un acceso ms rpido que en una unidad de

disquete o en una de Zip, y es el medio preferido en la mayor parte de los sistemas de

computacin.. Tambin se denomina Hard Disk o Disco Duro. Un plato de disco duro es

un disco plano y rgido, hecho de aluminio o vidrio recubierto con xido magntico. Un

Disco Duro est formado por uno o ms platos con sus respectivas cabezas de lectura y

escritura (un mecanismo tipo dientes de tenedor). Tienen caractersticas fsicas de platos

de 3.5 pulgadas de dimetro montados sobre un eje, formando una "pila de discos". Igual

que el disquete de mylar, pero con capacidad mayor y velocidad de acceso es bastante

menor. Los discos duros pueden ser fijos o desmontables y su tecnologa est en

constante evolucin.

Cach de Memoria para el Disco Duro

Para aumentar la velocidad de acceso a los datos, la computadora podra usar un cach

de disco (o reserva de memoria RAM) el cual se utiliza para mantener informacin que o

bien ha sido solicitada recientemente desde el disco o ha sido escrita previamente en el

disco.

ESTUDIO DE ALMACENAMIENTO EN CINTA MAGNTICA

Cinta Magntica (magnetic tape) Es una tira delgada de pelcula delgada de polister

cubierto con material magntico que permite la grabacin de datos. Ya que la cinta es una

longitud continua de material de almacenamiento de datos y puesto que la cabezade

lectura/escritura no puede "saltar" a un punto deseado en la cinta "sin que la cinta avance

primero a ese punto", la cinta debe leerse o escribirse secuencialmente, no

aleatoriamente (como puede hacerse en un disquete o en disco duro).

ESTUDIO DEL ALMACENAMIENTO FSICO DE ARCHIVOS

El almacenamiento fsico de archivos se realiza en grupos o clusters. Los cuales son un

conjunto de sectores tratados como grupo para efectos de lectura o grabacin, por ser la

unidad de almacenamiento ms pequea accesible para una computadora. La cantidad

de sectores (segmentos de almacenamiento en el disco) que utiliza el Sistema Operativo

(SO) para leer o escribir informacin; normalmente un clster est formado por dos a ocho

sectores, cada uno de los cuales mantiene un cierto nmero de bytes

(caracteres).Cuando la computadora almacena un archivo en un disco, el SO registra el

nmero del grupo que contiene el inicio del archivo en una Tabla de Asignacin de

Archivos. (o FAT).La FAT es un archivo del SO que permite a la computadora almacenar

y recuperar archivos del disco mediante una lista de los archivos y su ubicacin fsica en

el disco.

Cuando va a almacenar un archivo:

El SO busca en la FAT para determinar cules clusters o grupos estn vacos. A

continuacin, registra los datos del archivo en esos grupos. Los nmeros de los grupos

quedan registrados en la FAT, y el nombre del nuevo archivo, ms el nmero del primer

grupo que contiene sus datos, se graban en el directorio.

Un archivo que no cabe en un solo grupo

Se distribuye en el siguiente grupo contiguo, a menos que ste tenga datos. Si est lleno,

el SO los almacena en grupos no adyacentes y establece instrucciones

llamadas apuntadores (pointers). Estas instrucciones apuntan a cada parte del archivo.

Al recuperar un archivo

El SO busca en el directorio su nombre y el nmero del primer grupo que contiene sus

datos. La FAT dice a la computadora qu grupos contienen el resto de los datos del

archivo. El SO mueve la cabeza de Lectura/Escritura del Disco correspondiente al grupo

con el inicio del archivo y lo lee.

Archivo fragmentado

Es aquel que se encuentra almacenado en muchos grupos no adyacentes, consecuencia

del almacenamiento aleatorio. Esto afecta el rendimiento general del acceso a la data en

el disco duro. Para organizar el archivo o archivos Fragmentados para que queden

grabados en grupos consecutivos, se utiliza una utilera de reintegracin de archivos con

lo cual se optimiza el tiempo de acceso a los archivos en el disco.

Compresin de datos o de archivos

Es una tcnica que reduce el tamao de un archivo grande "al usar menos bits" para

representar en el disco los datos que contiene. PKZIP es una utilera que crea archivos

comprimidos con la extensin. Zip No es posible usar directamente un archivo

comprimido; hay que descomprimirlo con la utilera PKUNZIP.La compresin es una forma

cmoda de archivar, respaldar o transmitir archivos.

ESTUDIO DE ALMACENAMIENTO LGICO DE ARCHIVOS

Adems de conocer las convenciones de nomenclatura de archivos es importante saber

cmo se almacenan los archivos en el disco. Las alegoras de estructuras de directorios

se llaman modelos lgicos porque representan la forma lgica como se les concibe.

ARQUITECTURA DE LAS COMPUTADORAS

QUE ES UNA COMPUTADORA (UN ORDENADOR)?

Existen numerosas definiciones de una computadora, entre ellas las siguientes:

1.- Una computadora es un dispositivo capaz de realizar clculos y tomar decisiones

lgicas a velocidades hasta miles de millones de veces ms rpidas que las alcanzables

por los seres humanos.

2.- Un ordenador es una mquina capaz de aceptar datos a travs de un medio de

entrada, procesarlos automticamente bajo el control de un programa previamente

almacenado, y proporcionar la informacin resultante a travs de un medio de salida.

3.- Una computadora es cualquier dispositivo en el que la informacin se representa en

forma numrica y que, mediante el recuento, comparacin y manipulacin de estos

nmeros (de acuerdo con un conjunto de instrucciones almacenadas en su memoria),

puede realizar una multitud de tareas: Realizar complejos clculos matemticos,

reproducir una meloda, etc.

4.- Una computadora es un dispositivo electrnico capaz de recibir un conjunto de

instrucciones y ejecutarlas realizando clculos sobre los datos numricos.

COMPONENTES DE UNA COMPUTADORA

Una computadora de cualquier forma que se vea tiene dos tipos de componentes: El

Hardware y el Software.

Hardware

Llamamos Hardware a la parte fsica de la computadora; corresponde a las partes que

podamos percibir con el sentido del tacto. En espaol la traduccin ms cercana es la de

soporte fsico. El hardware que compone a una computadora es muy complejo, pues

una pequea pieza puede contener millones de transistores.

Software

Para que el ordenador trabaje se necesita que le suministren una serie de instrucciones

que le indiquen qu es lo que queremos que haga. Estas rdenes se le suministran por

medio de programas. El software est compuesto por todos aquellos programas

necesarios para que el ordenador funcione apropiadamente. El software dirige de forma

adecuada a los elementos fsicos o hardware.

LAS PARTES DEL HARDWARE

El Hardware esta compuesto por cinco unidades o secciones bsicas: Entrada, salida,

CPU, Memoria y Almacenamiento Secundario. Estas unidades se describen a

continuacin:

Unidades de Entrada y Salida

Es la parte del ordenador que le sirve para comunicarse con el exterior; es decir, para

recibir y emitir informacin. A las unidades de entrada y salida se le conoce tambin como

perifricos:

El monitor nos muestra la informacin.

El Teclado y el Mouse sirven para introducir los datos a la computadora.

El lector de CD-ROM sirve para leer la

informacin almacenada en un CD.

Mediante la impresora se obtiene una versin

en papel de la informacin procesada por la computadora.

Las bocinas sirven para escuchar los sonidos que emite la

computadora a travs de una tarjeta de sonido.

Unidad Central de Procesamiento (CPU)

La unidad central de proceso o CPU es la parte ms importante de un ordenador. Esta

unidad se encarga de realizar las tareas fundamentales y es por ello el elemento principal

de un sistema computarizado. Si hacemos un smil entre un ordenador y el cuerpo

humano, la CPU hara el papel del cerebro: atender las solicitudes, mandar y hacer

controlar la ejecucin.

Un microprocesador es un circuito integrado o chip que contiene a la CPU. Su tamao es

algo menor que el de una caja de cerillos.

La unidad central de procesamiento se divide en dos partes: una parte en la enla que se

realizan las operaciones aritmticas y lgicas (unidad aritmticolgica)y otra parte que

controla todo los proceso de ejecucin (unidad descontrol) en la computadora.

La unidad de control dirige todas las actividades del ordenador. Acta como el corazn del

sistema, enviando impulsos elctricos (seales de control) para secuenciar (poner en

orden) y sincronizar (establecer tiempos sucesivos de ejecucin) el funcionamiento de los

componentes restantes.

Unidad de Memoria

La Memoria Principal o Memoria Central es el dispositivo que sirve para almacenar los

programas (instrucciones) que se quieran ejecutar (cuando haya que cargar el programa)

y para almacenar los datos, los clculos intermedios y los resultados (cuando el programa

ya se est ejecutando). Slo los datos almacenados en la memoria son procesables por la

CPU. Los datos que estn contenidos en algn dispositivo de almacenamiento externo

deben ser previamente introducidos a la memoria, por medio de una unidad perifrica.

Dentro de la memoria principal, existen dos divisiones en funcin de las

osibilidades de lectura/escritura o solamente lectura: RAM y ROM.

Memoria RAM (Random Access Memory)

Es la memoria destinada a contener los programas cambiantes del usuario y los

datos que se vayan necesitando durante la ejecucin de dichos programas. Es

la memoria flexible y reutilizable. La memoria RAM se llama tambin memoria

de usuario, por ser la memoria con la que trabaja el sistema para ejecutar los

programas. Cuando se hace referencia a la capacidad de memoria de un

ordenador se est hablando de la memoria RAM del sistema.

Memoria ROM (Read Only Memory)

Memoria de solo lectura, llamada tambin memoria residente o permanente. son

memorias que slo permiten la lectura y no pueden ser re-escritas. Su contenido viene

grabado por el fabricante de la computadora y no puede ser cambiado. Debido a estas

caractersticas es que esta memoria se usa para almacenar informacin vital para el

funcionamiento del sistema. La gestin del proceso de arranque, la verificacin inicial del

sistema, la carga del sistema operativo y diversas rutinas de control de dispositivos de

entrada/salida suelen ser las tareas encargadas a los programas grabados en ROM. Los

programas que constituyen la informacin vital de una computadora forman la llamada

BIOS (Basic Input Output System).

Unidad de Almacenamiento Secundario

Esta es el almacn de largo plazo y de alta capacidad de la computadora. Los programas

y datos que no estn siendo utilizados por las otras unidades normalmente se colocan en

dispositivos de almacenamiento secundario hasta que necesiten, posiblemente horas,

das, meses o incluso aos despus.

Ejemplo: Disco duro.

EL SOFTWARE

El ordenador, por s mismo, no puede realizar ninguna funcin; es necesario que algo le

dirija y organice. Este "algo" son las instrucciones que el programador escribe. Estas

instrucciones, agrupadas en forma de programas que son depositados en la memoria del

ordenador, forman lo que se denomina "software". El software es el nexo de unin entre el

hardware y el hombre. Tal y como hemos definido el software, ste es un conjunto de

programas. La pregunta ahora es: Qu es un programa? Un programa es una secuencia

de instrucciones que pueden ser interpretadas por un ordenador, obteniendo como fruto

de esa interpretacin un determinado resultado. Podemos clasificar en software en dos

grandes grupos: software de sistema (Sistema Operativo) y software de aplicacin.

Software del Sistema o Sistema Operativo

El sistema operativo es aquel conjunto de programas cuyo objeto es facilitar el uso

eficiente de la computadora. Este conjunto de programas administra los recursos del

sistema (hardware).

El sistema operativo se puede dividir en programas de control y programas de servicio.

Los programas de control son los que van orientados a facilitar, automatizar y mejorar el

rendimiento de los procesos en el ordenador (simultaneidad de operacin de perifricos,

tratamiento de errores, etc.); como ejemplo se tiene al administrador de tareas de

Windows. Los programas de servicio o de proceso son los que van orientados a

proporcionar facilidades de comunicacin con el usuario (Ejemplo: aplicaciones como el

explorador de Windows)

Software de Aplicacin

El software de aplicacin est constituido por aquello programas que hacen que el

ordenador coopere con el usuario en la realizacin de tareas tpicamente humanas, tales

como gestionar una contabilidad, escribir un texto, hacer grficos y diagramas, realizar

clculos repetitivos, etc. Algunos ejemplos de software de aplicacin son: procesadores

de texto (Word), hojas de clculo (Excel), sistemas de bases de datos (Access), etc.

REDES E INTERNET

Redes:

Una red informtica es un conjunto de dispositivos interconectados entre s a travs de un

medio, que intercambian informacin y comparten recursos. Bsicamente, la

comunicacin dentro de una red informtica es un proceso en el que existen dos roles

bien definidos para los dispositivos conectados, emisor y receptor, que se van asumiendo

y alternando en distintos instantes de tiempo.

Tambin hay mensajes, que es lo que estos roles intercambian. La estructura y el modo

de funcionamiento de las redes informticas actuales estn definidos en varios

estndares, siendo el ms extendido de todos el modelo TCP/IP, basado en el modelo de

referencia o terico OSI.

De la definicin anterior podemos identificar los actores principales en toda red

informtica, que veremos a continuacin.

Dispositivos

Los dispositivos conectados a una red informtica pueden clasificarse en dos tipos: los

que gestionan el acceso y las comunicaciones en una red (dispositivos de red), como

mdem, router, switch, access point, bridge, etc.; y los que se conectan para utilizarla

(dispositivos de usuario final), como computadora, notebook, tablet, telfono celular,

impresora, televisor inteligente, consola de videojuegos, etc.

Los que utilizan una red, a su vez, pueden cumplir dos roles (clasificacin de redes por

relacin funcional): servidor, en donde el dispositivo brinda un servicio para todo aquel

que quiera consumirlo; o cliente, en donde el dispositivo consume uno o varios servicios

de uno o varios servidores. Este tipo de arquitectura de red se denomina cliente/ servidor.

Por otro lado, cuando todos los dispositivos de una red pueden ser clientes y servidores al

mismo tiempo y se hace imposible distinguir los roles, estamos en presencia de una

arquitectura punto a punto o peer to peer. En Internet coexisten diferentes tipos de

arquitecturas.

Medio

El medio es la conexin que hace posible que los dispositivos se relacionen entre s. Los

medios de comunicacin pueden clasificarse por tipo de conexin como guiados o

dirigidos, en donde se encuentran: el cable coaxial, el cable de par trenzado (UTP/STP) y

la fibra ptica; y no guiados, en donde se encuentran las ondas de radio (Wi-Fi y

Bluetooth), las infrarrojas y las microondas. Los medios guiados son aquellos

conformados por cables, en tanto que los no guiados son inalmbricos.

Informacin

Comprende todo elemento intercambiado entre dispositivos, tanto de gestin de acceso y

comunicacin, como de usuario final (texto, hipertexto, imgenes, msica, video, etc.).

Recursos

Un recurso es todo aquello que un dispositivo le solicita a la red, y que puede ser

identificado y accedido directamente. Puede tratarse de un archivo compartido en otra

computadora dentro de la red, un servicio que se desea consumir, una impresora a travs

de la cual se quiere imprimir un documento, informacin, espacio en disco duro, tiempo de

procesamiento, etc.

Si nos conectamos a una red, por ejemplo, para solicitar un archivo que no podemos

identificar y acceder directamente, tendremos que consumir un servicio que identifique y

acceda a l por nosotros. Existen servicios de streaming de video (webs en donde

podemos ver videos online, como YouTube), de streaming de audio (alguna radio en

Internet), servicios de aplicacin (como Google Docs), y otros. En general, los dispositivos

que brindan servicios se denominan servidores.

Clasificacin

Considerando el tamao o la envergadura de una red, podemos clasificarlas de la

siguiente manera:

PAN (Personal Area Network) o red de rea personal: est conformada por dispositivos

utilizados por una sola persona. Tiene un rango de alcance de unos pocos metros. WPAN

(Wireless Personal Area Network) o red inalmbrica de rea personal: es una red PAN

que utiliza tecnologas inalmbricas como medio.

LAN (Local Area Network) o red de rea local: es una red cuyo rango de alcance se limita a

un rea relativamente pequea, como una habitacin, un edificio, un avin, etc. No integra

medios de uso pblico.

WLAN (Wireless Local Area Network) o red de rea local inalmbrica: es una red LAN que

emplea medios inalmbricos de comunicacin. Es una configuracin muy utilizada por su

escalabilidad y porque no requiere instalacin de cables.

CAN (Campus Area Network) o red de rea de campus: es una red de dispositivos de alta

velocidad que conecta redes de rea local a travs de un rea geogrfica limitada, como

un campus universitario, una base militar, etc. No utiliza medios pblicos.

MAN (Metropolitan Area Network) o red de rea metropolitana: es una red de alta velocidad

(banda ancha) que da cobertura en un rea geogrfica ms extensa que un campus, pero

aun as, limitada.

WAN (Wide Area Network) o red de rea amplia: se extiende sobre un rea geogrfica

extensa empleando medios de comunicacin poco habituales, como satlites, cables

interocenicos, fibra ptica, etc. Utiliza medios pblicos.

VLAN: es un tipo de red LAN lgica o virtual, montada sobre una red fsica, con el fin de

incrementar la seguridad y el rendimiento. En casos especiales, gracias al protocolo

802.11Q (tambin llamado QinQ), es posible montar redes virtuales sobre redes WAN. Es

importante no confundir esta implementacin con la tecnologa VPN.

Velocidades de conexin

La velocidad a la cual viaja la informacin en una red est dada por la velocidad mxima

que soporta el medio de transporte. Entre los medios ms comunes podemos afirmar que

la fibra ptica es la ms veloz, con aproximadamente 2 Gbps; despus le sigue el par

trenzado, con 100 Mbps a 1000 Mbps; y por ltimo, las conexiones Wi-Fi, con 54 Mbps en

promedio. Las velocidades pueden variar de acuerdo con los protocolos de red utilizados.

Internet:

Podemos definir a Internet como una "red de redes", es decir, una red que no slo

interconecta computadoras, sino que interconecta redes de computadoras entre s.

Una red de computadoras es un conjunto de mquinas que se comunican a travs de

algn medio (cable coaxial, fibra ptica, radiofrecuencia, lneas telefnicas, etc.) con el

objeto de compartir recursos.

De esta manera, Internet sirve de enlace entre redes ms pequeas y permite ampliar su

cobertura al hacerlas parte de una "red global". Esta red global tiene la caracterstica de

que utiliza un lenguaje comn que garantiza la intercomunicacin de los diferentes

participantes; este lenguaje comn oprotocolo (un protocolo es el lenguaje que utilizan las

computadoras al compartir recursos) se conoce como TCP/IP.

As pues, Internet es la "red de redes" que utiliza TCP/IP como su protocolo de

comunicacin.

Internet es un acrnimo de INTERconected NETworks (Redes interconectadas).

Para otros, Internet es un acrnimo del ingls INTERnational NET, que traducido al

espaol sera Red Mundial.

SEGURIDAD

La seguridad informtica o seguridad de tecnologas de la informacin es el rea de

la informtica que se enfoca en la proteccin de la infraestructura computacional y todo lo

relacionado con esta y, especialmente, la informacin contenida o circulante. Para ello

existen una serie de estndares, protocolos, mtodos, reglas, herramientas y leyes

concebidas para minimizar los posibles riesgos a la infraestructura o a la informacin. La

seguridad informtica comprende software (bases de datos, metadatos, archivos),hardware y

todo lo que la organizacin valore (activo) y signifique un riesgo si esta informacin

confidencial llega a manos de otras personas, convirtindose, por ejemplo, en informacin

privilegiada.

El concepto de seguridad de la informacin no debe ser confundido con el de seguridad

informtica, ya que este ltimo solo se encarga de la seguridad en el medio informtico,

pero la informacin puede encontrarse en diferentes medios o formas, y no solo en

medios informticos.

La seguridad informtica es la disciplina que se ocupa de disear las normas,

procedimientos, mtodos y tcnicas destinados a conseguir un sistema de informacin

seguro y confiable.

Puesto simple, la seguridad en un ambiente de red es la habilidad de identificar y eliminar

vulnerabilidades. Una definicin general de seguridad debe tambin poner atencin a la

necesidad de salvaguardar la ventaja organizacional, incluyendo informacin y equipos

fsicos, tales como los mismos computadores. Nadie a cargo de seguridad debe

determinar quin y cundo se puede tomar acciones apropiadas sobre un tem en

especfico. Cuando se trata de la seguridad de una compaa, lo que es apropiado vara

de organizacin a organizacin. Independientemente, cualquier compaa con una red

debe de tener una poltica de seguridad que se dirija a conveniencia y coordinacin.

Objetivos

La seguridad informtica debe establecer normas que minimicen los riesgos a la

informacin o infraestructura informtica. Estas normas incluyen horarios de

funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de

usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel

de seguridad informtica minimizando el impacto en el desempeo de los trabajadores y

de la organizacin en general y como principal contribuyente al uso de programas

realizados por programadores.

La seguridad informtica est concebida para proteger los activos informticos, entre los

que se encuentran los siguientes:

La infraestructura computacional: Es una parte fundamental para el almacenamiento y

gestin de la informacin, as como para el funcionamiento mismo de la organizacin. La

funcin de la seguridad informtica en esta rea es velar que los equipos funcionen

adecuadamente y anticiparse en caso de fallas, robos, incendios, boicot, desastres

naturales, fallas en el suministro elctrico y cualquier otro factor que atente contra la

infraestructura informtica.

Los usuarios: Son las personas que utilizan la estructura tecnolgica, zona de

comunicaciones y que gestionan la informacin. Debe protegerse el sistema en general

para que el uso por parte de ellos no pueda poner en entredicho la seguridad de la

informacin y tampoco que la informacin que manejan o almacenan sea vulnerable.

La informacin: es el principal activo. Utiliza y reside en la infraestructura computacional y

es utilizada por los usuarios.

Amenazas

No solo las amenazas que surgen de la programacin y el funcionamiento de un

dispositivo de almacenamiento, transmisin o proceso deben ser consideradas, tambin

hay otras circunstancias que deben ser tenidas en cuenta, incluso no informticas.

Muchas son a menudo imprevisibles o inevitables, de modo que las nicas protecciones

posibles son las redundancias y la descentralizacin, por ejemplo mediante determinadas

estructuras de redes en el caso de las comunicaciones o servidores en clster para la

disponibilidad.

Las amenazas pueden ser causadas por:

Usuarios: causa del mayor problema ligado a la seguridad de un sistema informtico. En

algunos casos sus acciones causan problemas de seguridad, si bien en la mayora de los

casos es porque tienen permisos sobre dimensionados, no se les han restringido acciones

innecesarias, etc.

Programas maliciosos: programas destinados a perjudicar o a hacer un uso ilcito de los

recursos del sistema. Es instalado (por inatencin o maldad) en el ordenador, abriendo

una puerta a intrusos o bien modificando los datos. Estos programas pueden ser un virus

informtico, un gusano informtico, un troyano, una bomba lgica, un programa espa

o spyware, en general conocidos comomalware.

Errores de programacin: La mayora de los errores de programacin que se pueden

considerar como una amenaza informtica es por su condicin de poder ser usados

como exploits por los crackers, aunque se dan casos donde el mal desarrollo es, en s

mismo, una amenaza. La actualizacin de parches de los sistemas operativos y

aplicaciones permite evitar este tipo de amenazas.

Intrusos: persona que consiguen acceder a los datos o programas a los cuales no estn

autorizados (crackers, defacers, hackers,script kiddie o script boy, viruxers, etc.).

Un siniestro (robo, incendio, inundacin): una mala manipulacin o una mala intencin

derivan a la prdida del material o de los archivos.

Personal tcnico interno: tcnicos de sistemas, administradores de bases de datos,

tcnicos de desarrollo, etc. Los motivos que se encuentran entre los habituales son:

disputas internas, problemas laborales, despidos, fines lucrativos, espionaje, etc.

Fallos electrnicos o lgicos de los sistemas informticos en general.

Catstrofes naturales: rayos, terremotos, inundaciones, rayos csmicos, etc.

Ingeniera Social

Existen diferentes tipos de ataques en Internet como virus, troyanos u otros, dichos

ataques pueden ser contrarrestados o eliminados pero hay un tipo de ataque, que no

afecta directamente a los ordenadores, sino a sus usuarios, conocidos como el eslabn

ms dbil. Dicho ataque es capaz de conseguir resultados similares a un ataque a travs

de la red, saltndose toda la infraestructura creada para combatir programas maliciosos.

Adems, es un ataque ms eficiente, debido a que es ms complejo de calcular y prever.

Se pueden utilizar infinidad de influencias psicolgicas para lograr que los ataques a un

servidor sean lo ms sencillo posible, ya que el usuario estara inconscientemente dando

autorizacin para que dicha induccin se vea finiquitada hasta el punto de accesos de

administrador.

Tipos de amenaza

Existen infinidad de modos de clasificar un ataque y cada ataque puede recibir ms de

una clasificacin. Por ejemplo, un caso dephishing puede llegar a robar la contrasea de

un usuario de una red social y con ella realizar una suplantacin de la identidad para un

posterior acoso, o el robo de la contrasea puede usarse simplemente para cambiar la

foto del perfil y dejarlo todo en una broma (sin que deje de ser delito en ambos casos, al

menos en pases con legislacin para el caso, como lo es Espaa).

Amenazas por el origen

El hecho de conectar una red a un entorno externo nos da la posibilidad de que algn

atacante pueda entrar en ella, con esto, se puede hacer robo de informacin o alterar el

funcionamiento de la red. Sin embargo el hecho de que la red no est conectada a un

entorno externo, como Internet, no nos garantiza la seguridad de la misma. De acuerdo

con el Computer Security Institute (CSI) de San Francisco aproximadamente entre el 60 y

80 por ciento de los incidentes de red son causados desde dentro de la misma. Basado

en el origen del ataque podemos decir que existen dos tipos de amenazas:

Amenazas internas: Generalmente estas amenazas pueden ser ms serias que las

externas por varias razones como son:

Si es por usuarios o personal tcnico, conocen la red y saben cmo es su funcionamiento,

ubicacin de la informacin, datos de inters, etc. Adems tienen algn nivel de acceso a

la red por las mismas necesidades de su trabajo, lo que les permite unos mnimos de

movimientos.

Los sistemas de prevencin de intrusos o IPS, y firewalls son mecanismos no efectivos en

amenazas internas por, habitualmente, no estar orientados al trfico interno. Que el

ataque sea interno no tiene que ser exclusivamente por personas ajenas a la red, podra

ser por vulnerabilidades que permiten acceder a la red directamente: rosetas accesibles,

redes inalmbricas desprotegidas, equipos sin vigilancia, etc.

Amenazas externas: Son aquellas amenazas que se originan fuera de la red. Al no tener

informacin certera de la red, un atacante tiene que realizar ciertos pasos para poder

conocer qu es lo que hay en ella y buscar la manera de atacarla. La ventaja que se tiene

en este caso es que el administrador de la red puede prevenir una buena parte de los

ataques externos.

Amenazas por el efecto

El tipo de amenazas por el efecto que causan a quien recibe los ataques podra

clasificarse en:

Robo de informacin.

Destruccin de informacin.

Anulacin del funcionamiento de los sistemas o efectos que tiendan a ello.

Suplantacin de la identidad, publicidad de datos personales o confidenciales, cambio de

informacin, venta de datos personales, etc.

Robo de dinero, estafas,...

Amenazas por el medio utilizado

Se pueden clasificar por el modus operandi del atacante, si bien el efecto puede ser

distinto para un mismo tipo de ataque:

Virus informtico: malware que tiene por objeto alterar el normal funcionamiento de

la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente,

reemplazan archivos ejecutables por otros infectados con el cdigo de este. Los virus

pueden destruir, de manera intencionada, los datos almacenados en un computadora,

aunque tambin existen otros ms inofensivos, que solo se caracterizan por ser molestos.

Phishing.

Ingeniera social.

Denegacin de servicio.

Spoofing: de DNS, de IP, de DHCP, etc.

Amenaza informtica del futuro

Si en un momento el objetivo de los ataques fue cambiar las plataformas tecnolgicas

ahora las tendencias cibercriminales indican que la nueva modalidad es manipular los

certificados que contienen la informacin digital. El rea semntica, era reservada para los

humanos, se convirti ahora en el ncleo de los ataques debido a la evolucin de la Web

2.0 y las redes sociales, factores que llevaron al nacimiento de la generacin 3.0.

-Se puede afirmar que la Web 3.0 otorga contenidos y significados de manera tal que

pueden ser comprendidos por las computadoras, las cuales -por medio de tcnicas de

inteligencia artificial- son capaces de emular y mejorar la obtencin de conocimiento,

hasta el momento reservada a las personas.

-Es decir, se trata de dotar de significado a las pginas Web, y de ah el nombre de Web

semntica o Sociedad del Conocimiento, como evolucin de la ya pasada Sociedad de la

Informacin

En este sentido, las amenazas informticas que viene en el futuro ya no son con la

inclusin de troyanos en los sistemas o softwares espas, sino con el hecho de que los

ataques se han profesionalizado y manipulan el significado del contenido virtual.

-La Web 3.0, basada en conceptos como elaborar, compartir y significar, est

representando un desafo para los hackers que ya no utilizan las plataformas

convencionales de ataque, sino que optan por modificar los significados del contenido

digital, provocando as la confusin lgica del usuario y permitiendo de este modo la

intrusin en los sistemas, La amenaza ya no solicita la clave de homebanking del

desprevenido usuario, sino que directamente modifica el balance de la cuenta, asustando

al internauta y, a partir de all, s efectuar el robo del capital.

-Obtencin de perfiles de los usuarios por medios, en un principio, lcitos: seguimiento de

las bsquedas realizadas, histricos de navegacin, seguimiento con geoposicionamiento

de los mviles, anlisis de las imgenes digitales subidas a Internet, etc.

Para no ser presa de esta nueva ola de ataques ms sutiles, se recomienda:

-Mantener las soluciones activadas y actualizadas.

-Evitar realizar operaciones comerciales en computadoras de uso pblico o en redes

abiertas.

-Verificar los archivos adjuntos de mensajes sospechosos y evitar su descarga en caso de

duda.

Anlisis de riesgos

El anlisis de riesgos informticos es un proceso que comprende la identificacin de activos

informticos, sus vulnerabilidades y amenazas a los que se encuentran expuestos as como

su probabilidad de ocurrencia y el impacto de las mismas, a fin de determinar los

controles adecuados para aceptar, disminuir, transferir o evitar la ocurrencia del riesgo.

Teniendo en cuenta que la explotacin de un riesgo causara daos o prdidas financieras

o administrativas a una empresa u organizacin, se tiene la necesidad de poder estimar la

magnitud del impacto del riesgo a que se encuentra expuesta mediante la aplicacin de

controles. Dichos controles, para que sean efectivos, deben ser implementados en

conjunto formando una arquitectura de seguridad con la finalidad de preservar las

propiedades de confidencialidad, integridad y disponibilidad de los recursos objetos de

riesgo.

Elementos de un anlisis de riesgo

El proceso de anlisis de riesgo genera habitualmente un documento al cual se le conoce

como matriz de riesgo. En este documento se muestran los elementos identificados, la

manera en que se relacionan y los clculos realizados. Este anlisis de riesgo es

indispensable para lograr una correcta administracin del riesgo. La administracin del

riesgo hace referencia a la gestin de los recursos de la organizacin. Existen diferentes

tipos de riesgos como el riesgo residual y riesgo total as como tambin el tratamiento del

riesgo, evaluacin del riesgo y gestin del riesgo entre otras. La frmula para determinar

el riesgo total es:

RT (Riesgo Total) = Probabilidad x Impacto Promedio

A partir de esta frmula determinaremos su tratamiento y despus de aplicar los controles

podremos obtener el riesgo residual.

Anlisis de impacto al negocio

El reto es asignar estratgicamente los recursos para cada equipo de seguridad y bienes

que intervengan, basndose en el impacto potencial para el negocio, respecto a los

diversos incidentes que se deben resolver.

Para determinar el establecimiento de prioridades, el sistema de gestin de incidentes

necesita saber el valor de los sistemas de informacin que pueden ser potencialmente

afectados por incidentes de seguridad. Esto puede implicar que alguien dentro de la

organizacin asigne un valor monetario a cada equipo y un archivo en la red o asignar un

valor relativo a cada sistema y la informacin sobre ella. Dentro de los valores para el

sistema se pueden distinguir: confidencialidad de la informacin, la integridad

(aplicaciones e informacin) y finalmente la disponibilidad del sistema. Cada uno de estos

valores es un sistema independiente del negocio, supongamos el siguiente ejemplo,

un servidor web pblico pueden poseer la caracterstica de confidencialidad baja (ya que

toda la informacin es pblica) pero necesita alta disponibilidad e integridad, para poder ser

confiable. En contraste, un sistema de planificacin (ERP) es, habitualmente, un sistema

que posee alto puntaje en las tres variables.

Los incidentes individuales pueden variar ampliamente en trminos de alcance e

importancia.

Puesta en marcha de una poltica de seguridad

Actualmente las legislaciones nacionales de los Estados, obligan a las empresas,

instituciones pblicas a implantar una poltica de seguridad. Por ejemplo, en Espaa,

la Ley Orgnica de Proteccin de Datos de carcter personal o tambin llamada LOPD y su

normativa de desarrollo, protege ese tipo de datos estipulando medidas bsicas y

necesidades que impidan la prdida de calidad de la informacin o su robo. Tambin en

ese pas, el Esquema Nacional de Seguridad establece medidas tecnolgicas para permitir

que los sistemas informticos que prestan servicios a los ciudadanos cumplan con unos

requerimientos de seguridad acordes al tipo de disponibilidad que se prestan.

Generalmente se ocupa exclusivamente a asegurar los derechos de acceso a los datos y

recursos con las herramientas de control y mecanismos de identificacin. Estos

mecanismos permiten saber que los operadores tienen slo los permisos que se les dio.

La seguridad informtica debe ser estudiada para que no impida el trabajo de los

operadores en lo que les es necesario y que puedan utilizar el sistema informtico con

toda confianza. Por eso en lo referente a elaborar una poltica de seguridad, conviene:

-Elaborar reglas y procedimientos para cada servicio de la organizacin.

-Definir las acciones a emprender y elegir las personas a contactar en caso de detectar

una posible intrusin

-Sensibilizar a los operadores con los problemas ligados con la seguridad de los sistemas

informticos.

Los derechos de acceso de los operadores deben ser definidos por los responsables

jerrquicos y no por los administradores informticos, los cuales tienen que conseguir que

los recursos y derechos de acceso sean coherentes con la poltica de seguridad definida.

Adems, como el administrador suele ser el nico en conocer perfectamente el sistema,

tiene que derivar a la directiva cualquier problema e informacin relevante sobre la

seguridad, y eventualmente aconsejar estrategias a poner en marcha, as como ser el

punto de entrada de la comunicacin a los trabajadores sobre problemas y

recomendaciones en trmino de seguridad informtica.

Tcnicas para asegurar el sistema

Dos firewalls permiten crear una DMZdonde alojar los

principales servidores que dan servicio a la empresa y

la relacionan con Internet. Por ejemplo, los servidores

web, los servidores de correo electrnico,... El router es

el elemento expuesto directamente a Internet y, por

tanto, el ms vulnerable.

El activo ms importante que se posee es la informacin y, por lo tanto, deben existir

tcnicas que la aseguren, ms all de la seguridad fsica que se establezca sobre los

equipos en los cuales se almacena. Estas tcnicas las brinda la seguridad lgica que

consiste en la aplicacin de barreras y procedimientos que resguardan el acceso a los

datos y solo permiten acceder a ellos a las personas autorizadas para hacerlo.

Cada tipo de ataque y cada sistema requiere de un medio de proteccin o ms (en la

mayora de los casos es una combinacin de varios de ellos)

A continuacin se enumeran una serie de medidas que se consideran bsicas para

asegurar un sistema tipo, si bien para necesidades especficas se requieren medidas

extraordinarias y de mayor profundidad:

-Utilizar tcnicas de desarrollo que cumplan con los criterios de seguridad al uso para todo

el software que se implante en los sistemas, partiendo de estndares y de personal

suficientemente formado y concienciado con la seguridad.

-Implantar medidas de seguridad fsicas: sistemas anti incendios, vigilancia de loscentros

de proceso de datos, sistemas de proteccin contra inundaciones, protecciones elctricas

contra apagones y sobretensiones, sistemas de control de accesos, etc.

-Codificar la informacin: criptologa, criptografa y criptociencia. Esto se debe realizar en

todos aquellos trayectos por los que circule la informacin que se quiere proteger, no solo

en aquellos ms vulnerables. Por ejemplo, si los datos de una base muy confidencial se

han protegido con dos niveles de firewall, se ha cifrado todo el trayecto entre los clientes y

los servidores y entre los propios servidores, se utilizan certificados y sin embargo se

dejan sin cifrar las impresiones enviadas a la impresora de red, tendramos un punto de

vulnerabilidad.

-Contraseas difciles de averiguar que, por ejemplo, no puedan ser deducidas a partir de

los datos personales del individuo o por comparacin con un diccionario, y que se

cambien con la suficiente periodicidad. Las contraseas, adems, deben tener la

suficiente complejidad como para que un atacante no pueda deducirla por medio de

programas informticos. El uso de certificados digitales mejora la seguridad frente al simple

uso de contraseas.

-Vigilancia de red. Las redes transportan toda la informacin, por lo que adems de ser el

medio habitual de acceso de los atacantes, tambin son un buen lugar para obtener la

informacin sin tener que acceder a las fuentes de la misma. Por la red no solo circula la

informacin de ficheros informticos como tal, tambin se transportan por ella: correo

electrnico, conversaciones telefnica (VoIP), mensajera instantnea, navegacin

Internet, lecturas y escrituras a bases de datos, etc. Por todo ello, proteger la red es una

de las principales tareas para evitar robo de informacin. Existen medidas que abarcan

desde la seguridad fsica de los puntos de entrada hasta el control de equipos

conectados, por ejemplo 802.1x. En el caso de redes inalmbricas la posibilidad de vulnerar

la seguridad es mayor y deben adoptarse medidas adicionales.

-Redes perimetrales de seguridad, o DMZ, permiten generar reglas de acceso fuertes entre

los usuarios y servidores no pblicos y los equipos publicados. De esta forma, las reglas

ms dbiles solo permiten el acceso a ciertos equipos y nunca a los datos, que quedarn

tras dos niveles de seguridad.

-Tecnologas repelentes o protectoras: cortafuegos, sistema de deteccin de intrusos -

antispyware, antivirus, llaves para proteccin de software, etc.

-Mantener los sistemas de informacin con las actualizaciones que ms impacten en la

seguridad.

-Copias de seguridad e, incluso, sistemas de respaldo remoto que permiten mantener la

informacin en dos ubicaciones de forma asncrona.

-Controlar el acceso a la informacin por medio de permisos centralizados y mantenidos

(tipo Active Directory, LDAP, listas de control de acceso, etc.). Los medios para conseguirlo

son:

-Restringir el acceso (de personas de la organizacin y de las que no lo son) a los

programas y archivos.

-Asegurar que los operadores puedan trabajar pero que no puedan modificar los

programas ni los archivos que no correspondan (sin una supervisin minuciosa).

-Asegurar que se utilicen los datos, archivos y programas correctos en/y/por el

procedimiento elegido.

-Asegurar que la informacin transmitida sea la misma que reciba el destinatario al

cual se ha enviado y que no le llegue a otro. y que existan sistemas y pasos de

emergencia alternativos de transmisin entre diferentes puntos.

-Organizar a cada uno de los empleados por jerarqua informtica, con claves

distintas y permisos bien establecidos, en todos y cada uno de los sistemas o

aplicaciones empleadas.

Respaldo de informacin

La informacin constituye el activo ms importante de las empresas, pudiendo verse

afectada por muchos factores tales como robos, incendios, fallas de disco, virus u otros.

Desde el punto de vista de la empresa, uno de los problemas ms importantes que debe

resolver es la proteccin permanente de su informacin crtica.

La medida ms eficiente para la proteccin de los datos es determinar una buena poltica

de copias de seguridad o backups. Este debe incluir copias de seguridad completa (los

datos son almacenados en su totalidad la primera vez) y copias de seguridad

incrementales (solo se copian los ficheros creados o modificados desde el ltimo backup).

Es vital para las empresas elaborar un plan de backup en funcin del volumen de

informacin generada y la cantidad de equipos crticos.

Un buen sistema de respaldo debe contar con ciertas caractersticas indispensables:

Continuo

El respaldo de datos debe ser completamente automtico y continuo. Debe funcionar de

forma transparente, sin intervenir en las tareas que se encuentra realizando el usuario.

Seguro

Muchos softwares de respaldo incluyen cifrado de datos, lo cual debe ser hecho

localmente en el equipo antes del envo de la informacin.

Remoto

Los datos deben quedar alojados en dependencias alejadas de la empresa.

Mantenimiento de versiones anteriores de los datos

Se debe contar con un sistema que permita la recuperacin de, por ejemplo, versiones

diarias, semanales y mensuales de los datos.

Hoy en da los sistemas de respaldo de informacin online, servicio de backup remoto,

estn ganando terreno en las empresas y organismos gubernamentales. La mayora de

los sistemas modernos de respaldo de informacin online cuentan con las mximas

medidas de seguridad y disponibilidad de datos. Estos sistemas permiten a las empresas

crecer en volumen de informacin derivando la necesidad del crecimiento de la copia de

respaldo a proveedor del servicio.

Proteccin contra virus

Los virus son uno de los medios ms tradicionales de ataque a los sistemas y a la

informacin que sostienen. Para poder evitar su contagio se deben vigilar los equipos y

los medios de acceso a ellos, principalmente la red.

Control del software instalado

Tener instalado en la mquina nicamente el software necesario reduce riesgos. As

mismo tener controlado el software asegura la calidad de la procedencia del mismo (el

software obtenido de forma ilegal o sin garantas aumenta los riesgos). En todo caso un

inventario de software proporciona un mtodo correcto de asegurar la reinstalacin en

caso de desastre. El software con mtodos de instalacin rpidos facilita tambin la

reinstalacin en caso de contingencia.

Control de la red

Los puntos de entrada en la red son generalmente el correo, las pginas web y la entrada

de ficheros desde discos, o de ordenadores ajenos, como porttiles.

Mantener al mximo el nmero de recursos de red solo en modo lectura, impide que

ordenadores infectados propaguen virus. En el mismo sentido se pueden reducir los

permisos de los usuarios al mnimo.

Se pueden centralizar los datos de forma que detectores de virus en modo batch puedan

trabajar durante el tiempo inactivo de las mquinas.

Controlar y monitorizar el acceso a Internet puede detectar, en fases de recuperacin,

cmo se ha introducido el virus.

Proteccin fsica de acceso a las redes

Independientemente de las medidas que se adopten para proteger a los equipos de una

red de rea local y el software que reside en ellos, se deben tomar medidas que impidan

que usuarios no autorizados puedan acceder. Las medidas habituales dependen del

medio fsico a proteger.

A continuacin se enumeran algunos de los mtodos, sin entrar al tema de la proteccin

de la red frente a ataques o intentos de intrusin desde redes externas, tales como

Internet.

Redes cableadas

Las rosetas de conexin de los edificios deben estar protegidas y vigiladas. Una medida

bsica es evitar tener puntos de red conectados a los switches. An as siempre puede ser

sustituido un equipo por otro no autorizado con lo que hacen falta medidas adicionales:

norma de acceso 802.1x, listas de control de acceso por MAC addresses, servidores de

DHCP por asignacin reservada, etc.

Redes inalmbricas

En este caso el control fsico se hace ms difcil, si bien se pueden tomar medidas de

contencin de la emisin electromagntica para circunscribirla a aquellos lugares que

consideremos apropiados y seguros. Adems se consideran medidas de calidad el uso

del cifrado ( WPA, WPA v.2, uso de certificados digitales, etc.), contraseas compartidas y,

tambin en este caso, los filtros de direcciones MAC, son varias de las medidas

habituales que cuando se aplican conjuntamente aumentan la seguridad de forma

considerable frente al uso de un nico mtodo.

Sanitizacin

Proceso lgico y/o fsico mediante el cual se remueve informacin considerada sensible o

confidencial de un medio ya sea fsico o magntico, ya sea con el objeto de desclarificarlo,

reutilizar el medio o destruir el medio en el cual se encuentra.

PROSPECTIVA

La prospectiva persigue ante todo la construccin del futuro la cual se logra por medio de

estrategias. Una estrategia equivale a un objetivo (o una meta) y unas acciones. Las

acciones se identifican por medio de una tormenta de ideas y se priorizan por medio de

tcnicas como la matriz DAFO.:

La estrategia en el marco de una organizacin se define como el arte de hacer concurrir

ciertas acciones (tcticas) para alcanzar los fines de la poltica empresarial u

organizacional

La diferencia entre una y otra radica esencialmente en que mientras la prospectiva trabaja

el qu, la estrategia se refiere al cmo. En efecto, la prospectiva centra su actividad en el

diseo y anlisis de escenarios de futuro, mientras que la estrategia se preocupa por la

manera de alcanzar un objetivo o los fines de una poltica.

La una sin la otra nos dara una visin incompleta de la realidad. Si solamente tuviramos

la luz de la prospectiva, es decir el diseo de escenarios y el anlisis del futuro, nos hara

falta el camino que se necesitara recorrer para dirigirnos en pos del futuro elegido. Y

viceversa, si ricamente contramos con objetivos y acciones pero nada ms, estaramos

andando sin norte y sin brjula. Por esta razn, cobra fuerza el concepto articulado de

prospectiva estratgica.

Pero adems, las diferentes teoras de la estrategia, muchas veces opuestas y contrarias

son de gran riqueza en el anlisis y diseo de los escenarios. Recordemos que la

prospectiva declara que el futuro tiene varias opciones que son los escenarios, los cuales

son diferentes y necesariamente opuestos entre si. La explicacin de cada escenario

puede ser enriquecida con el aporte de las diferentes teoras estratgicas y de esta

manera hacer ms lgica y analtica la lectura de la realidad que propicia las situaciones

alternas de los escenarios.

Prospectiva estratgica

La prospectiva estratgica le da una slida metodologa para trabajar. En estos seis

pasos, explorar estas distintas posibilidades y descubrir sus ramificaciones.

Los seis pasos son:

1. Definir los objetivos

2. Exploracin de las tendencias

3. Previsin

4. Visin

5. Planificacin

6. Actuacin

Paso 1: Definicin de objetivos

El primer paso es definir los objetivos. Es necesario definir cuidadosamente sus

propsitos y objetivos. El futuro a largo plazo siempre es difuso e

incierto, y es difcil evaluar cuestiones tan vagas como "Dnde estar la Tecnologa X en

diez aos?Pero es un riesgo que alguien tiene que asumir. Por eso sobre todo debemos

preguntarnos, Qu queremos lograren en el futuro?

Paso 2: Anlisis exploratorio

Es necesario realizar un examen sistemtico de los diferentes medios de comunicacin y

su incidencia, con el fin de identificar las tendencias y los cambios que se producen en el

tiempo y que repercuten en el futuro. Recuerde: la exploracin se centra principalmente

en las tendencias en lugar de hechos aislados. Es necesario estar listo para analizar tanto

las seales obvias como aquellas que estn ocultas (seales dbiles) donde se

vislumbran los posibles cambios, hay que investigar el contexto y sus implicaciones dado

los datos obtenidos

Para ello es importante comprender e interpretar toda la informacin que se encuentra

disponible que esta accesible a todos, pero que no todos son capaces de relacionarlas de

forma inteligente y de ver las tendencias y su impacto.

Paso 3: Previsin

Este es el paso donde se puede llegar a crear futuros alternativos sobre la base de lo que

acaba de aprender en el paso anterior. La mayora de las organizaciones creen que el

futuro va a ser bastante parecido a lo que fue el pasado. Esta creencia se basa a menudo

en una serie de supuestos facilistas que no dan respuesta a los problemas. Si queremos

abordar seriamente el problema debemos asumir la posibilidad de que las cosas no

pueden continuar como hasta ahora. Y es necesario prepararse para estar a la altura de

los retos del futuro, siguiendo la premisa de que el futuro es intrnsecamente

incognoscible, y no hay manera de obtener exactamente lo correcto. De ah la necesidad

de prever los futuros alternativos. Hay que llegar a una amplia gama de posibles opciones

ms o menos una docena de futuros y, a continuacin, realizar una poda e ir seleccionado

los ms probables.

Paso 4: Visin

Este es el paso donde hay que cuestionarse, lo que hace su organizacin, las

posibilidades que tiene, lo que desea (o necesita) hacer? O sea, realizar un anlisis critico

de las opciones y los resultados obtenidos y proponerse un esquema de desarrollo o

camino que vaya desde donde esta actualmente hasta donde quiere llegar.

En este esquema, La organizacin debe expresar sus esperanzas, sueos y aspiraciones

sobre el futuro. En esta etapa es preferible pecar de ser demasiado ambicioso, ya que en

la prxima fase (Planificacin) es donde deber ocuparse de cmo acercarse a la visin,

durante la planificacion, tendr la oportunidad de reducir o ajustar su visin. Pero ahora,

debe pensar en grande.

Aqu se pretende establece la previsin de una serie de futuros posibles a considerar para

poder actuar con eficacia desde hoy.

Paso 5: Planificacin

La planificacin es el puente entre la Visin y la Accin. Es el momento de desarrollar

opciones estratgicas y mltiples planes de contingencia, debe asegurarse de que su

organizacin estar altamente equipado para gestionar la incertidumbre y vencer los retos

del futuro. Se debe comparar lo que podra ocurrir (futuros alternativos), con lo que se

desea que suceda (su visin). Ahora llego el momento de tomar una decisin sobre la

mejor accin a tomar.

Russel Ackokk define planificacin como: Planificar consiste en concebir un futuro

deseado y los medios reales para llegar a l.

Paso 6: Actuacin

Este es el paso ms difcil, ya que se necesita movilizar todas las fuerzas de forma

coordinada para conseguir los objetivos. Aqu es necesario preguntarse: qu es lo que

se necesita hacer, quin lo har, cmo, y (si no ahora) cuando? Hay que crear un

programa detallado de actividades, acciones y responsables y comunicrselo claramente

a los miembros de su organizacin. Ya paso la fase preparatoria del trabajo, ahora es el

momento de actuar.

No se puede ignorar que la prospectiva estratgica es un proceso en curso que le permite

librarse de las falsas suposiciones y de la incertidumbre, eso permite estar mejor

preparado para hacer frente al futuro. Parafraseando a Buckminster Fuller, cada vez que

se experimenta un cambio, es siempre para aprender ms, no para aprender menos.

Prospectiva tecnolgica

Estas son las preguntas a las que responde el proceso prospectivo tecnolgico

(a) cules son las condiciones actuales de la sociedad que va a recibir los

Cambios tecnolgicos?

(b) cules son los escenarios futuros de la sociedad que va recibir los

cambios tecnolgicos?

(c) cules son las actividades econmicas prioritarias para el desarrollo de la

Regin o el pas que se est estudiando?

(d) cul es el cambio tecnolgico esperado para el futuro en estas

Actividades?

(e) sobre qu factores del desarrollo (desarrollo industrial, calidad de la vida,

empleo)?

(f) cules son los factores clave del desarrollo tecnolgico del futuro?

(g) cules son las estrategias y poder de los actores sociales?

(h) en qu escenarios se puede encontrar el cambio tecnolgico, en el futuro?

(i) cul de estas opciones es la ms conveniente?

(j) Qu debemos hacer para alcanzarla y evitar que ocurran las opciones

menos convenientes?

Conceptos: Las tecnologas de la informacin

Si retrocediramos a los aos 70, en la poca en que IBM controlaba el mercado de las

computadoras con ms del 80 por ciento de las ventas en el mundo. Estamos hablando

de enormes computadoras que ocupaban todo un saln. Poda habrsele a alguien,

entonces, ocurrrsele que la era del hard y las grandes maquinas, seria reemplazada por

la del software y las microcomputadoras. Los software

Las tendencias que se vislumbraban en la era de IBM.

1. Incipiente industria del software con el desarrollo de aplicaciones para la gestin

empresarial.

2. Miniaturizacin, basada en las mini computadoras como opcin para las pequeas

empresas

3. El sistema operativo UNIX como gua.

4. Predominio de la industria del hard.

En ese entonces IBM y la mayora de los lideres, Cuba no escapo a ese contexto y los

organismo rectores de la informatica pensaron que todo continuara igual y siguieron

invirtiendo en las grandes computadoras y en los grandes centros de calculo, los cuales

poco tiempo despus habra que desmantelar.

Estbamos ante una actitud reactiva (en el mejor de los casos preactiva) en la que se

pensaba que el futuro seria casi igual al pasado, donde los avances seguiran

incrementndose de forma gradual, cada vez mas aplicaciones para los mainframes y

mini computadoras (la serie 360 de IBM), maquinas cada vez mas pequeas (reducir el

tamao de las entonces llamadas mini computadoras, que requeran de un local

completo), acercamiento al sistema operativo Unix y maquinas cada vez mas potentes.

No se tuvieron en cuenta a los nuevos actores que desde pequeos garajes, estaban

revolucionando la informatica. El imperio Microsoft

Lo cual llevo al surgimiento de un nuevo lder Microsoft y con ella el surgimiento de una de

las industrias ms importantes hoy en da: la industria del software. Hoy se considera que

la informatica se ha basado en tres grandes eras:

Las grandes computadoras: Una maquina para muchas personas.

Las computadoras personales: Una maquina para una persona.

La computacin ubicua: Muchas maquinas para una persona.

Esta ltima es la era en la que estamos entrando, donde muchos anuncian la

desaparicin de la computadora personal, por computadoras que estarn presentes en

todos los objetos: telfono, televisor, reloj, espejuelos, ropa, automvil, en la lavadora, etc.

Dejaran de ser un equipo en si mismo para estar diseminado en todos los objetos

(computacin ubicua). Internet viene a integrarse a este contexto y cada vez se hace mas

patente la frase de Sun, Mi computadora es la red.

Con Internet ha surgido un nuevo liderazgo, aqu de nuevo los lideres de la computadoras

de burock o personales ignoraron el impacto de Internet y pensaron que Internet era solo

una red que permita conectar a las computadoras sin importar la distancia, pero nuevos

actores, otra vez desde pequeos garajes, haran que la informacin estuviera al alcance

de todos y que las relaciones dejaran de ser locales. Una nueva era comenzaba, en la

que Netscape Yahoo y Gooogle tendran el protagnico, pero no les seria tan fcil,

Microsoft lanzara todo su poder sobre ellos, Y como dijimos en la leccin anterior, no

siempre los ms creativos triunfan. La I guerra en Internet

A pesar de los esfuerzos de Microsoft, Google se ha convertido en el lder indiscutible de

Internet , lo cual ha provocado La II guerra en Internet

Por ultimo veamos algunas de las tendencias a corto plazo en las TIC

Un incremento cada vez mayor del comercio electrnico y las tiendas virtuales lo cual

permitir las ventas a cualquier hora y que se compre desde cualquier lugar.

Las empresas que no tengan presencia en Internet, perdern grandes oportunidades de

negocios ante un mundo cada vez ms global.

Ventas por Internet ha pedido de los productos intangibles tales como libros, software,

videos, cursos, etc. Cada vez surgirn ms editoriales que vendern libros electrnicos

(ebook) y que ante un pedido lo editaran en papel, de forma convencional.

Van desapareciendo las cadenas de produccin (trabajo instrumental) por auto

produccin (trabajo-producto) dado el desarrollo tecnolgico, una persona podr crear y

realizar todas las fases diseo, elaboracin e impresin de un libro o un filme o cualquier

otro intangible.

Integracin de diferentes tecnologas informticas, tales como computadora, televisin

digital, telefona mvil, Internet. Estando todas las funciones integradas en un solo equipo.

Digitalizacin de la informacin del producto, algunos le llaman product data manager.

Se hace cada vez mas usual brindar toda la informacin digital posible sobre los

productos tangibles donde se describan no solo las bondades del producto en forma de

catalogo sino tambin se pueda ver a travs de una modelacin 3D y de forma animada,

que pro medio de un software permita cambiar componentes del producto, como color,

tamao, etc. Datos sobre su uso, mantenimiento. Informacin que se puede obtener por

Internet, una multimedia o cualquier otro medio digital... Hoy muchas inmobiliarias

elaboran 3d sobre como va a quedar el edificio para saber, antes de su construccin, si va

a tener demanda.

Dado el crecimiento de los software libres, se esta convirtiendo en una practica, el

regalar los software y despus cobrar el servicio de instalacin, asesoramiento,

mantenimiento.

Empresas digitalizadas, toda la informacin disponible en la red que permite que sea

compartida por todos y la toma de decisiones.

El aumento de la publicidad online. Cada vez es ms normal que las empresas se

anuncien no solo en peridicos o televisin sino tambin en Internet.

Agentes inteligentes o robots virtuales que servirn de apoyo al comercio ya sean como

compradores, por ejemplo buscando los mejores precios en Internet o como vendedores

analizando los posibles compradores para ese producto.

El desarrollo de la Web semntica har que Internet sea cada vez ms inteligentes y que

comprende mejor las necesidades de los usuarios. Lo cual har ms amigable la

navegacin, lo cual junto al punto anterior har que mas personas accedan a Internet

como fuente de negocios.

Computacin ubicua (miniaturizacin y omnipresencia), las computadoras se harn cada

vez ms pequeas y estarn distribuida en todos los objetos de forma casi imperceptible,

reloj, ropa, espejuelos (0bjetos inteligentes).

La realidad ampliada, que pretende que lo virtual se incorpore a la realidad (al contexto

humano) a diferencia de la realidad virtual que pretende incorporar a los humanos a lo

virtual, por medio de la conversin de bits en tomos y viceversa lo cual har difcil

diferenciar los real de lo virtual Ya existen impresoras que crean objetos slidos

En resumen las TIC, permitirn que se incremente las ventas de productos intangibles,

que se globalice el conocimiento, que se puede conocer mejor la demanda y un

acercamiento mayor entre investigacin y produccin. Esto ultimo crea una nueva forma

de comercializar, ya que desde que se esta investigando se esta desarrollando la

aplicacin. Un ejemplo es el comercio electrnico donde en el mundo real un producto se

debe disear, fabricar, promocionar, almacenar, colocar en los puntos de venta, etc. En

cambio en Internet y si estamos hablando de un intangible, todos este proceso (dado el

avance de las TIC) lo puede realizar una sola persona en pocos das, para muchos

Internet se ha convertido en un laboratorio virtual, que permite experimentar con las

estrategias de mercado, no es necesario estudiar el mercado de forma terica, dado su

carcter virtual se pueden hacer pruebas antes de lanzarse a su produccin. Donde la

ventaja estar de parte de aquellos que mejor preparadas para innovar y aprovechar las

bondades de las TICs.

TERMINOS MAS USADOS EN LA INTERNET

Ancho de banda: Medida de capacidad de comunicacin o velocidad de transmisin de

datos de un circuito o linea.

Antivirus: Programa dedicado a detectar la existencia de virus en el computador y a

eliminarlos, en caso de encontrarlos. Para hacerlo, emplea un mdulo que revisa los

archivos y otro que limpia.

Attchments: Archivos o carpetas que se envan adjuntos a un mensaje de correo

electrnico. Estos pueden ser imagenes, informacin, audio o video.

AVI: Audio-Video Interleave. Estndar de vdeo de Microsoft Windows.

Banner: Banner en espaol es bandera, estandarte.

Generalmente encontrars que, al hablar de un banner, es una imgen de tamao

especial, que se usar para anunciar pginas o productos en Internet.

Banners publicitarios o de intercambio de pginas, servicios o productos. Son ms

frecuentes en los Portales.

Banda Ancha: Ruta o linea de comunicacin de gran capacidad. Normalmente implica

una velocidad superior a 1544 Mbps.

Buscador: Es una pgina donde se han dado de Alta las pginas de Internet, de esa

manera es mas fcil encontrar informacin mediante los Meta Tags de las paginas.

Los buscadores ms famosos son Yahoo y Google.

Sin los buscadores sera prcticamente imposible encontrar pginas con los temas de

nuestro inters.

Browser: Por Browser o Navegador se define al programa que nos permite visualizar los

contenidos de la World Wide Web. El primer browser con interfase grfica fue el Mosaic

inventado en 1992. A este browser le sigui el Netscape Navigator y finalmente el Internet

Explorer.

CD-ROM: Sigla que significa Compact Disc-Read Only Memory o Disco Compacto-

Memoria Slo de Lectura (no pueden ser grabados). Contienen informacin digital, vale

decir, datos que pueden ser representado por bits: combinaciones de unos y ceros. As, a

nivel microscpico, se puede encontrar en los surcos del CD pequeas muescas y

sectores planos, para indicar esos unos y ceros, que son ledos mediante un rayo lser,

que va recorriendo la superficie del disco mientras ste va girando. (msica, video,

informacion, etc)

CHAT:Conversacin en tiempo real a travs de Internet. Si bien se aplica preferentemente

a conversaciones a travs de mensajes escritos, tambin existen Chat que incluyen

intercambio de sonidos (voz) e imagen (video). (Net meeting)

Cookie: Es un archivo que se graba en tu disco duro y que es generado a partir de la

visita a una pgina web. El objetivo de este archivo es dar a conocer cules son tus

preferencias del sitio web visitado que gener tu cookie, para darte una atencin

personalizada.

Cursor: Pequea flecha u otro tipo de indicador que se desplaza sobre la pantalla del

ordenador, manejado por el ratn.

Cracker: Delincuente que accede ilegalmente a sistemas informtico para destruir

informacin, modificarla o, en general, causar dao.

Direccin IP: Descripcin formal de una direccin de Internet estndar, que utiliza

nmeros en lugar de nombres (dominios).

Dominio: El dominio es la palabra que hace referencia al nombre que tiene una pgina

web en Internet. De esa forma si tu quieres tener un site con nombre propio, por ejemplo

joseperez.com debes registrar el dominio y comprarlo en Networksolutions u otra empresa

autorizada para vender dominios. La compra la efectas a travs de tu tarjeta de crdito

internacional.

Download:Se conoce como Download a la descarga de informacin que va de un