Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Laudo técnico de forense computacional cenário 6

Cargado por

Marcelo Maciel100%(2)100% encontró este documento útil (2 votos)

233 vistas26 páginasTítulo original

v3 - Laudo Técnico - Caso 6 - Grupo Charlie

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

100%(2)100% encontró este documento útil (2 votos)

233 vistas26 páginasLaudo técnico de forense computacional cenário 6

Cargado por

Marcelo MacielCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 26

GRUPO CHARLIE

LAUDO TCNICO DE FORENSE

COMPUTACIONAL

Caso: Cenrio 6

PERITOS

ANDERSON RICARDO DE FARIA CORREA

FELIPE MATEUS TOLEDO MELO

MARCELO ANDERSON FERREIRA MACIEL

So Paulo, 23 de janeiro de 2014.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 2 de 26

CORREA, Anderson Ricardo de Faria

MELO, Felipe Mateus Toledo

MACIEL, Marcelo Anderson Ferreira

Laudo Tcnico de Forense Computacional do Cenrio 6 So Paulo,

2014, 26p.

Trabalho de concluso de curso (TCC), para obteno de grau de

Especializao em Forense Computacional. Faculdade Impacta de

Tecnologia. Curso Superior de Ps-Graduao em Percia Forense

Computacional: Investigao de Fraudes e Direito Digital, 2014.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 3 de 26

Sumrio

VISO ......................................................................................................................................... 5

Quem somos .......................................................................................................................... 5

Breve resumo do histrico dos peritos: .................................................................................. 6

OBJETIVO .................................................................................................................................. 7

Impedimentos ......................................................................................................................... 7

PROCESSO DE COLETA .......................................................................................................... 8

EXAME ....................................................................................................................................... 9

Ferramentas utilizadas ........................................................................................................... 9

ANLISE .................................................................................................................................. 10

Metodologia aplicada ............................................................................................................ 10

Informaes da mdia de aquisio ...................................................................................... 10

Time Zone ............................................................................................................................. 10

Informaes do disco rgido coletado ................................................................................... 10

INVESTIGAO ...................................................................................................................... 11

Identificao do Sistema Operacional .................................................................................. 11

Hora e data do ltimo logon do sistema ............................................................................... 11

Identificao do nome da mquina e do domnio ................................................................. 11

Conexes de rede em uso.................................................................................................... 12

Documentao dos softwares instalados na mquina ......................................................... 12

RESPOSTAS AOS QUESITOS ............................................................................................... 13

Quesito 1: H informaes com a classificao de sigiloso ou confidencial? ..................... 13

Quesito 2: Existem relatrios de incidentes de segurana na mquina? ............................ 13

Quesito 3: H alguma evidncia que indique desconformidade no uso dos recursos

computacionais? ................................................................................................................................ 13

Quesito 4: H arquivos de pacotes de dados TCP perdidos na mquina? ......................... 16

Quesito 5: Nos pacotes PCAP, h algum que tenha indcio de comunicao VOIP entre as

informaes trafegadas? Se sim, qual o IP de origem e o de destino? ............................................ 16

CADEIA DE CUSTDIA .......................................................................................................... 17

ATA NOTARIAL ....................................................................................................................... 18

Timesheet ................................................................................................................................. 19

Anexos ...................................................................................................................................... 20

Anexo 1 Documentos com o termo Sigiloso ................................................................... 20

Anexo 2 Documentos com o termo Confidencial ............................................................ 20

Anexo 3 - Arquivos Deletados .............................................................................................. 21

Anexo 4 - Software Pirata ..................................................................................................... 21

Anexo 5 - Baixou Thor .......................................................................................................... 21

Anexo 6 - Confidencial .......................................................................................................... 21

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 4 de 26

Anexo 7 - Informaes da Mquina ...................................................................................... 22

Anexo 8 - Pendrive de Aquisio ......................................................................................... 25

Anexo 9 - Informaes do HD .............................................................................................. 26

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 5 de 26

VISO

Quem somos

Somos o Grupo Charlie, que atua no mercado de investigao de fraudes

digitais e percia forense computacional h 5 anos. A seguir, um breve histrico de

formao dos peritos que investigaram este caso.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 6 de 26

Breve resumo do histrico dos peritos:

Anderson Ricardo de Faria Correa

Analista de Sistemas, com formao Tcnica em Informtica pelo Instituto

Tcnico Braslio Flores de Azevedo.

Possui formao e ttulo de Tecnlogo em Anlise e Desenvolvimento de

Sistemas pela Faculdade Impacta de Tecnologia.

estudante de Investigao e Preveno a Fraudes e Direito Digital no curso

de Ps Graduao em Forense Computacional pela Faculdade Impacta de

Tecnologia.

Foi Gerente de TI, tendo como principais funes a de Arquiteto de Software,

Analista de Infraestrutura e Chefe de Segurana da Informao, na Vegus. Com

mais de 6 anos de experincia, trabalhou como Desenvolvedor de Software, Analista

de Requisitos, Analista de Infraestrutura e Banco de Dados.

Felipe Mateus Toledo Melo

Foi analista de Investigao e Preveno a Fraudes, h 4 anos trabalhando

no segmento de e-commerce.

Possui formao e ttulo de Tecnlogo em Processos Gerenciais pela

Universidade Nove de Julho.

estudante de Investigao e Preveno a Fraudes e Direito Digital no curso

de Ps Graduao em Forense Computacional pela Faculdade Impacta de

Tecnologia.

Marcelo Maciel

Foi analista de Redes de Computadores h 5 anos, suportando ambientes de

grandes provedores de telecomunicaes internacionais.

Formado em Sistemas de Informao pelo Instituto Adventista So Paulo

Campus III.

estudante de Investigao e Preveno a Fraudes e Direito Digital no curso

de Ps Graduao em Forense Computacional pela Faculdade Impacta de

Tecnologia.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 7 de 26

OBJETIVO

Conforme solicitado pela CPI de Controle de Acesso Criminoso Redes

Pblicas o objetivo desta percia procurar por informaes sigilosas e confidenciais

que porventura estejam armazenadas de maneira descriptografada na mquina

disponibilizada pela empresa Secure Info Ltda ME, que realiza anlise de incidentes

de segurana em mquinas de rgo pblicos, alm disso deseja-se verificar

artefatos que comprovem o uso inadequado s polticas de segurana da

informao da empresa.

Impedimentos

Declaramos que os peritos que fazem parte desta investigao no possuem

nenhuma ligao ntima com o investigado, portanto no h como declarar

impedimento ou suspeio.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 8 de 26

PROCESSO DE COLETA

No dia 09 de Dezembro de 2013 as 11:00, a equipe de peritos compareceu a

empresa Secure Info Ltda ME no endereo Praa da S, 385 / So Paulo - SP,

acompanhados do Diretor Anfrsio Luiz dos Santos e do escrevente Aurlio Adriano

Costa do Nascimento, do 26 Tabelionato de Notas de So Paulo, para efetuar o

processo de aquisio do disco rgido da mquina que foi disponibilizada pela

empresa.

Ao chegar no estabelecimento, nos deparamos com a equipe trabalhando,

momento este em que o Diretor entrou na sala e disponibilizou o computador para

anlise pela equipe de peritos. O computador em questo de utilizao nica e

exclusiva do funcionrio Bruno da Silva Costa, que estava de frias no momento da

coleta. O referido dispositivo encontrava-se desligado e no haviam dispositivos

externos ou mdias (hd externo, pendrive, disquete, SD Cards, CD/DVD/Bluray)

conectados ao mesmo, como tambm no haviam webcam, microfones, fones de

ouvido ou caixas de som ligados ao computador. O gabinete do computador

apreendido do tipo torre, da marca Dell, registrado sob n de srie CTFSZX1.

Primeiramente foram efetuadas fotos do ambiente e do computador alvo da

percia. Conforme imagens anexas, possvel observar o estado original do

computador antes do incio da aquisio pelo Grupo Charlie.

O computador foi desligado da tomada para evitar qualquer possibilidade do

mesmo iniciar o sistema operacional, comprometendo desta forma a prova.

Aps a abertura do gabinete do computador, efetuou-se a retirada do disco

rgido, onde este foi acoplado na unidade de duplicao de disco com um

bloqueador de escrita e a aquisio feita pelo software FTK Imager.

Feito esse processo, foi dado por finalizado o processo de aquisio de

dados.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 9 de 26

EXAME

Ferramentas utilizadas

A investigao foi realizada com base em ferramentas especficas de forense

computacional entre outras ferramentas. Segue abaixo a lista das ferramentas

utilizadas:

FTK Imager verso 3.1.4 http://www.accessdata.com/

OSForensics verso 2.2.1000 http://www.osforensics.com/

Net Witness http://brazil.emc.com/security/rsa-netwitness.htm/

Wireshark http://www.wireshark.org/

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 10 de 26

ANLISE

Metodologia aplicada

Utilizamos a metodologia post-mortem, que consiste em efetuar uma cpia

binria (cpia fiel do contedo de armazenamento da mdia) utilizando ferramentas

homologadas para este fim. Utilizamos o formato E01 com o auxlio de um

bloqueador de escrita, para evitar a alterao da integridade da prova.

Informaes da mdia de aquisio

As informaes da mdia preparada para receber o contedo da prova podem

ser visualizadas conforme anexo 8.

Time Zone

O Time Zone utilizado para a investigao foi GMT -3:00.

Informaes do disco rgido coletado

Informaes tcnicas relacionadas ao disco rgido em anlise podem ser

verificadas no anexo 9.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 11 de 26

INVESTIGAO

Identificao do Sistema Operacional

Atravs da chave de registro localizada em

\Windows\System32\Config\SOFTWARE\ Microsoft\Windows NT\CurrentVersion,

identificou-se o seguinte:

Nome do sistema operacional: Microsoft Windows XP, com Service

Pack 3

Verso do sistema operacional: 5.1

Id do produto: 55274-640-1199294-23693

Identificou-se tambm que o diretrio de instalao est localizado em

C:\WINDOWS, onde possvel identificar a estrutura de pasta

C:\WINDOWS\Documents and Settings, estrutura esta que refora a

afirmativa de o sistema operacional ser o Windows XP.

Esta informao tambm pode ser averiguada em

\WINDOWS\system32\prodspec.ini.

Hora e data do ltimo logon do sistema

Atravs da chave de registro localizada em

\Windows\System32\Config\SAM\Domains\Account\Users identificou-se o usurio

que efetuou o ltimo logon, utilizando o TimeZone GMT-3:00:

Usurio: Manutencao (Id: 1003)

Conta criada: 04/02/2013 s 08:44:37

ltimo logon: 06/02/2013 s 14:32:28

Quantidade de logins: 18

Neste computador, apesar de existir outros usurios cadastrados, somente o

usurio Manutencao o utilizava, pois no h registro de logons com outros

usurios.

Identificao do nome da mquina e do domnio

Conforme informao na chave de registro:

SYSTEM\CurrentControlSet002\Services\Tcpip\Parameters foi possvel identificar as

seguintes informaes:

Hostname: LAB-06-ALKAMAI

Domnio: Mquina no participava de nenhum Domnio do Active

Directory

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 12 de 26

Conexes de rede em uso

Conforme informao nas chaves de registro:

SYSTEM\ControlSet002\Services\Tcpip\Parameters\Interfaces\{B6CA8044-

1C2F-4A5A-8B3D-D7B17AB656D3} e

HKLM\SYSTEM\CurrentControlSet\Control\Network\{4D36E972-E325-

11CEBFC1-

08002BE10318}\ B6CA8044-1C2F-4A5A-8B3D-D7B17AB656D3

identificamos os dados de conexes de rede abaixo:

Nome: Local area network (Id: {0C2E92E0-E092-43A8-8030-

D04BC1A517B2})

Definida por DHCP

IP: 192.168.101.132

Mscara de rede: 255.255.255.0

Servidor DHCP: 192.168.101.254

Servidor DNS: 192.168.101.1

No haviam outras conexes de rede

Documentao dos softwares instalados na mquina

De acordo com informaes obtidas da chave de registro:

HKLM\software\Microsoft\Windows\Current Version\Uninstall segue lista de

softwares instalados na mquina:

Microsoft Office Enterprise 2007 (Access, Excel, Power Point, Publisher,

Outlook, Word, Infopath, OneNote. Verso 12.0.4518.1014

VMware Tools. Verso 9.2.1.16070

Internet Explorer 8. Verso 20090308.140743.

Netwitness Investigator PE 9.6

VNC Server. Verso 5.0.4

VNC Viewer. Verso 5.0.4

Teamviewer 8. Verso 8.0.16642

WinPcap. Verso 4.1.0.2001

Wireshark (32bit). Verso 1.8.5

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 13 de 26

RESPOSTAS AOS QUESITOS

Quesito 1: H informaes com a classificao de sigiloso ou confidencial?

Sim. Identificamos 40 arquivos que contm o termo confidencial e 14

arquivos com o termo sigiloso como possvel verificar nos anexos.

No h definies por parte da Secure Info, nem mesmo por parte da CPI

sobre a definio de como realizar a classificao de arquivos como sendo

confidenciais ou sigilosos, portanto efetuamos apenas a busca por arquivos que

contenham os termos supracitados.

Alm de termos encontrado arquivos que continham o termo confidencial e

sigiloso, encontramos 3 arquivos com a palavra Confidencial no nome do arquivo,

conforme anexos 1 e 2.

Quesito 2: Existem relatrios de incidentes de segurana na mquina?

No. Realizando a busca por palavras chaves utilizando os termos Relatrio,

Incidentes, Segurana e at mesmo analisando manualmente os arquivos do

usurio Manutencao, no identificamos nenhum arquivo que se assemelhe a um

relatrio de incidente de segurana que porventura tenha sido confeccionado por um

dos analistas que utilizam esta mquina.

Quesito 3: H alguma evidncia que indique desconformidade no uso dos

recursos computacionais?

Conforme declarado na proposta de servios de investigao enviado ao

Grupo Charlie, caracterizam-se como desconformidade no uso dos computadores o

armazenamento de informaes que identifiquem pessoas como carto de credito,

nmero de telefone ou CPF de maneira descriptografada, relatrios de incidentes

que possam descrever mtodos de ataques, dumps de trfego de rede e o uso da

internet, cujo contedo fuja do mbito profissional.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 14 de 26

Informaes que identifiquem pessoas:

Conforme verificado, foram localizados os seguintes arquivos:

Diretrio: \Windows\Documents and Settings\Manutencao\My Documents\

aprovados_fies_20062.pdf

balanco_financeiro0808.xls

balanco_financeiro1206.xls

6724.doc

Confidencialidade e Sigilo

Relatrio de incidentes que possam descrever mtodos de ataque:

No identificamos nenhum relatrio de incidente.

Dump de trfego de rede:

Diretrio: \Windows\Documents and Settings\Manutencao\My Documents\

1.pcap

035.pcap

tor.pcap

001.pcap

Vnc.pcap

Diretrio: \Windows\Documents and Settings\Manutencao\My Documents\nt

attack

inside.tcpdump.gz inside.tcpdump

outside.tcpdump.gz outside.tcpdump

lbnl.anon-ftp.03-01-10.tcpdump.gz lbnl.anon-ftp.03-01-10.tcpdump

lbnl.anon-ftp.03-01-11.tcpdump.gz lbnl.anon-ftp.03-01-11.tcpdump

Diretrio: \\Windows\Documents and Settings\Manutencao\My Documents\

rtp_example.raw.gz

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 15 de 26

Uso indevido da internet:

Foram identificados os seguintes usos em desconformidade:

De acordo com os registros de acessos a internet encontrados no arquivo

\Documents and Settings\Manutencao\Local

Settings\History\History.IE5\index.dat, foram identificados acessos indevidos a

intenet, como: Acesso a sites de hacking (geradores de CPF/CNPJ,

geradores de nmeros de cartes de crdito, mdias sociais, sites de

download de software pirata,

Utilizao do Software TOR Browser

Ainda de acordo com o histrico de internet, foi verificado o download do

arquivo tor-browser-2.3.25-2_en-US.exe, que o executvel do software TOR

Browser, que possibilita a navegao na internet sem os filtros de controles

corporativos.

Foi identificado o arquivo instalador salvo no caminho \Documents and

Settings\Manutencao\My Documents\Downloads.

Foi identificada a pasta Tor Browser, que o contedo aps execuo do

arquivo tor-browser-2.3.25-2_en-US.exe.

Foram identificados variados arquivos pessoais salvos no

caminho:\Documents and Settings\Manutencao\My Documents

a) aprovados_fies_200602.pdf

b) RosaRibeiroClaudiaCunhaEvaFanzeres1.doc

c) controlepessoal.xls

d) Controle Financeiro.xls

e) cronograma-fisico-financeiro.xls

f) ddcNaoreembolsavel.xls

g) despesas_pessoais.xls

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 16 de 26

Quesito 4: H arquivos de pacotes de dados TCP perdidos na mquina?

Sim. Conforme o quesito respondido anteriormente, foram localizados 10

arquivos de pacotes de dados no objeto da percia, sendo que 5 deles possuem

extenso .pacp, 4 deles possuem extenso .tcpdump e 1 que possui extenso .raw.

Quesito 5: Nos pacotes PCAP, h algum que tenha indcio de comunicao

VOIP entre as informaes trafegadas? Se sim, qual o IP de origem e o de

destino?

Sim, foi possvel identificar uma comunicao VoIP nos arquivos de captura

de dados encontrados na mquina.

No arquivo merged_voip_roaming_session.pcap foi possvel identificar as

seguintes informaes:

IP de origem: 192.168.213.140

IP de destino: 192.168.213.151

Porta TCP de comunicao: 8000

Protocolo: RTP

Mesmo no sendo um arquivo PCAP conforme o solicitado no quesito, no

arquivo rtp_example.raw.gz, que tambm uma forma de armazenamento de

captura de dados, foi possvel identificar as seguintes informaes:

IP de origem: 10.1.3.143, Porta TCP de comunicao: 5000

IP de destino: 10.1.6.18, Porta TCP de comunicao: 2006

Protocolo: RTP

Codec: g711A

Codec: g711U

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 17 de 26

CADEIA DE CUSTDIA

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 18 de 26

ATA NOTARIAL

Objeto: Verificao da coleta da evidncia digital na empresa Secure Info

Ltda ME.

Saibam todos os que virem esta ata notarial que ao nono dia do ms de

dezembro de dois mil e treze (09/12/2013), s 11h00min (hora legal brasileira), em

So Paulo, SP, Repblica Federativa do Brasil, no 26 Tabelionato de Notas de So

Paulo, eu, Aurlio Adriano Costa do Nascimento, escrevente autorizado pelo

Tabelio, recebo a solicitao verbal dos peritos forenses Anderson Correa, Felipe

Melo e Marcelo Maciel, representando a empresa Grupo Charlie, cadastrada sob o

CNPJ 11.669.325/0001-88. Reconheo a identidade do presente e sua capacidade

para o ato, dou f. Verifico e presencio o seguinte: PRIMEIRO - a partir das

11h15min (hora legal brasileira), a equipe de peritos compareceu empresa

supracitada, localizada no endereo Praa da S, 385, So Paulo/SP CEP 01001-

0000, acompanhado do Diretor Anfrsio Luiz dos Santos e deste que vos escreve,

para efetuar a processo de aquisio da do disco rgido da mquina que foi

disponibilizada pela empresa, que dou f. SEGUNDO Nada mais havendo, lavro a

presente ata para os efeitos do inciso IV do art. 334 do Cdigo de Processo Civil

Brasileiro e de acordo com a competncia exclusiva que me conferem a Lei n

8.935/1994, em seus incisos III dos arts. 6 e 7 e art. 364 do Cdigo de Processo

Civil Brasileiro. Ao final, esta ata foi lida em voz alta, achada conforme e assinada

pelo solicitante e por mim. Escrita pelo escrevente Aurlio Adriano Costa do

Nascimento e assinada pelo Tabelio substituto Hlcio Thales Pavan Bertoldo. Dou

f.

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 19 de 26

TIMESHEET

Preparao 20 horas

Visita e aquisio 6 horas

Registro de evidncias da aquisio 9 horas

Investigao e respostas ao quesitos 100 horas

Laudo tcnico 50 horas

Total: 185 horas

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 20 de 26

ANEXOS

Anexo 1 Documentos com o termo Sigiloso

Anexo 2 Documentos com o termo Confidencial

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 21 de 26

Anexo 3 - Arquivos Deletados

Anexo 4 - Software Pirata

Anexo 5 - Baixou Thor

Anexo 6 - Confidencial

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 22 de 26

Anexo 7 - Informaes da Mquina

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 23 de 26

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 24 de 26

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 25 de 26

Anexo 8 - Pendrive de Aquisio

Laudo Tcnico de Forense Computacional So Paulo, 23/JAN/2014

Grupo Charlie CENRIO 6

p. 26 de 26

Anexo 9 - Informaes do HD

______________________________________________

ANDERSON RICARDO DE FARIA CORREA

______________________________________________

FELIPE MATEUS TOLEDO MELO

______________________________________________

MARCELO ANDERSON FERREIRA MACIEL

También podría gustarte

- Segurança Da Informação Para IniciantesDe EverandSegurança Da Informação Para IniciantesAún no hay calificaciones

- ForenseDocumento3 páginasForenseEveSOuzaAún no hay calificaciones

- Computação Anti Forense na Universidade São Tomás de MoçambiqueDocumento9 páginasComputação Anti Forense na Universidade São Tomás de MoçambiqueArno Noshimuri BondAún no hay calificaciones

- Malwares: conceitos e tiposDocumento25 páginasMalwares: conceitos e tiposLuma Cleto PavanAún no hay calificaciones

- Artigo Ipog - Paulo Cesar Viana-FinalDocumento12 páginasArtigo Ipog - Paulo Cesar Viana-FinalPaulo CésarAún no hay calificaciones

- Configurando Serviços de RedeDocumento17 páginasConfigurando Serviços de RedeVitor LimaAún no hay calificaciones

- Solução GravityZone da BitdefenderDocumento12 páginasSolução GravityZone da Bitdefenderclaudinei.mo3041Aún no hay calificaciones

- Descritivo FlexvisionDocumento5 páginasDescritivo FlexvisionAlexandre PeresAún no hay calificaciones

- Resenha - Hackers, Anjos Ou CriminososDocumento5 páginasResenha - Hackers, Anjos Ou CriminososFelipe AmaralAún no hay calificaciones

- TCC Vitor Felicio Salema PDFDocumento79 páginasTCC Vitor Felicio Salema PDFVítor SalemaAún no hay calificaciones

- Perícia Forense Aplicada à InformáticaDocumento5 páginasPerícia Forense Aplicada à Informáticamarcioekarla2013Aún no hay calificaciones

- Vírus e AntivirusDocumento18 páginasVírus e AntivirusKilson JorgeAún no hay calificaciones

- Sec ProgDocumento109 páginasSec ProgYgor Da Rocha ParreiraAún no hay calificaciones

- PORTFOLIO - Sistemas Da InformaçãoDocumento5 páginasPORTFOLIO - Sistemas Da InformaçãovaldeaneAún no hay calificaciones

- Processo de Perícia DigitalDocumento12 páginasProcesso de Perícia DigitalAmarildo LimaAún no hay calificaciones

- Monografia - Princípio Da Insignificância Penal Definitivo PDFDocumento109 páginasMonografia - Princípio Da Insignificância Penal Definitivo PDFLigiane SachsAún no hay calificaciones

- Gestão de material e análise de problemas no SISCOFISDocumento4 páginasGestão de material e análise de problemas no SISCOFISViniciusCorreaAún no hay calificaciones

- Estudo Dirigido - Cadeia de CustódiaDocumento21 páginasEstudo Dirigido - Cadeia de CustódiaJuliano MullerAún no hay calificaciones

- (Cliqueapostilas - Com.br) Pericia Forense em Sistemas Operacionais Open SourceDocumento72 páginas(Cliqueapostilas - Com.br) Pericia Forense em Sistemas Operacionais Open Sourcedaniela2019 MuryAún no hay calificaciones

- Pesquisa - Forense DigitalDocumento7 páginasPesquisa - Forense DigitalJAIANE SAIARA JESUS ALELUIAAún no hay calificaciones

- Perícia Forense em Sistemas Operacionais Open SourceDocumento72 páginasPerícia Forense em Sistemas Operacionais Open SourceLuan AmbrosioAún no hay calificaciones

- Sistema de Informação TrabDocumento29 páginasSistema de Informação TrabPaula De JesusAún no hay calificaciones

- Unidade 1 PDFDocumento76 páginasUnidade 1 PDFFrancisco de Assis Silva CamposAún no hay calificaciones

- Estruturação de Laboratório de Perícia DocumentosDocumento37 páginasEstruturação de Laboratório de Perícia DocumentosJaqueline MachadoAún no hay calificaciones

- Perícia Forense AnáliseDocumento15 páginasPerícia Forense AnáliseJaqueline IzumiAún no hay calificaciones

- Recuperação de Dados com Ferramentas ForensesDocumento16 páginasRecuperação de Dados com Ferramentas ForensesAnderson Josué100% (1)

- Direito Eletronico PFDocumento302 páginasDireito Eletronico PFEduardo SachelarideAún no hay calificaciones

- Modelo de laudo forense pericial em redesDocumento11 páginasModelo de laudo forense pericial em redesbigdrsmithAún no hay calificaciones

- Ebook Perito Criminal 2Documento20 páginasEbook Perito Criminal 2Welinton LourençoAún no hay calificaciones

- Cartilha SpuDocumento19 páginasCartilha SpuCarlosMagno2012Aún no hay calificaciones

- TCC 32Documento44 páginasTCC 32Eneas NetoAún no hay calificaciones

- Padrões e normas de segurança da informaçãoDocumento61 páginasPadrões e normas de segurança da informaçãoIvison TorresAún no hay calificaciones

- Computação ForenseDocumento46 páginasComputação ForenseAndreide SóstenesAún no hay calificaciones

- Segurança da Informação FametroDocumento32 páginasSegurança da Informação FametroLuciano TarginoAún no hay calificaciones

- Perícia Forense ComputacionalDocumento6 páginasPerícia Forense ComputacionalceloscAún no hay calificaciones

- MN v13 Cadsei Externo-17072017Documento33 páginasMN v13 Cadsei Externo-17072017anaxmandroAún no hay calificaciones

- José Alberto CossaDocumento96 páginasJosé Alberto CossaFJSCorreiaAún no hay calificaciones

- Perícia forense computacional - ataques, identificação e prevençãoDocumento90 páginasPerícia forense computacional - ataques, identificação e prevençãoliliannepassos100% (1)

- Curso 223678 Aula 10 1565 CompletoDocumento244 páginasCurso 223678 Aula 10 1565 Completoeduardo netoAún no hay calificaciones

- Apostila de Informática - Delegado Polícia FederalDocumento83 páginasApostila de Informática - Delegado Polícia FederalPatrícia GomesAún no hay calificaciones

- Análise de ferramentas de segurança de redeDocumento21 páginasAnálise de ferramentas de segurança de redeMaxmael ValAún no hay calificaciones

- Estudo sobre ameaças à confidencialidade e mecanismos de segurança em empresaDocumento79 páginasEstudo sobre ameaças à confidencialidade e mecanismos de segurança em empresaSamuel MendesAún no hay calificaciones

- Detecção de erros em transações do Comércio Externo com Data MiningDocumento78 páginasDetecção de erros em transações do Comércio Externo com Data MiningfucaAún no hay calificaciones

- Recuperacao de CreditosDocumento179 páginasRecuperacao de CreditosWELLINGTON LIMA DE OLIVEIRAAún no hay calificaciones

- TCC Renato de MatosDocumento56 páginasTCC Renato de MatosRenato MattosAún no hay calificaciones

- Aula 09 - Informática - EstratégiaDocumento55 páginasAula 09 - Informática - Estratégiajosiel.financasAún no hay calificaciones

- PI DisertaçãoDocumento64 páginasPI DisertaçãoHaroldo FernandesAún no hay calificaciones

- Curso 245456 Aula 04 Prof Diego Carvalho e Emannuelle Gouveia 30f9 CompletoDocumento59 páginasCurso 245456 Aula 04 Prof Diego Carvalho e Emannuelle Gouveia 30f9 CompletoFelipe MAún no hay calificaciones

- Ferramentas de Busca - Conceitos e Sites Mais UtilizadosDocumento133 páginasFerramentas de Busca - Conceitos e Sites Mais Utilizadoseduardo netoAún no hay calificaciones

- Direito Digital e proteção de dados pessoaisDocumento202 páginasDireito Digital e proteção de dados pessoaisCarlos Castelo BrancoAún no hay calificaciones

- TCC - Perícia Forense Aplica A Nformática - Final - AcreDocumento27 páginasTCC - Perícia Forense Aplica A Nformática - Final - Acreangelo_figueiredo_1Aún no hay calificaciones

- Forense Computacional e CriptografiaDocumento34 páginasForense Computacional e CriptografiaIvison TorresAún no hay calificaciones

- Peti TRT7Documento93 páginasPeti TRT7montecchyoAún no hay calificaciones

- MPDFDocumento44 páginasMPDFPablo Gonçalves BragançaAún no hay calificaciones

- Direiro e Marco Cívil Tarcisio TeixeiraDocumento11 páginasDireiro e Marco Cívil Tarcisio TeixeiraSócrates G AraujoAún no hay calificaciones

- Forense Computacional e CriptografiaDocumento23 páginasForense Computacional e CriptografiaAnderson Duarte PinheiroAún no hay calificaciones

- Cybercrime Análise e Ferramentas de InvestigaçãoDocumento40 páginasCybercrime Análise e Ferramentas de InvestigaçãoAnderson Duarte PinheiroAún no hay calificaciones

- Livro Proprietário - Fundamentos de Sistema Da InformaçãoDocumento160 páginasLivro Proprietário - Fundamentos de Sistema Da InformaçãoEduardo Ivanissevich da CostaAún no hay calificaciones

- TM Bruno TeixeiraDocumento72 páginasTM Bruno TeixeiraJonas NascimentoAún no hay calificaciones

- Modelo organizacional para perícia criminalDocumento158 páginasModelo organizacional para perícia criminalEmersonAún no hay calificaciones

- S81JFVYLDocumento4 páginasS81JFVYLMarcelo MacielAún no hay calificaciones

- Pôster Dominação Mundial - PBDocumento1 páginaPôster Dominação Mundial - PBMarcelo MacielAún no hay calificaciones

- Epigrafia Romana Prova de Leitura PDFDocumento45 páginasEpigrafia Romana Prova de Leitura PDFMarcelo Maciel100% (1)

- Apostila Generos TextuaisDocumento27 páginasApostila Generos TextuaisSandra PereiraAún no hay calificaciones

- (Viver de Blog) 37 Dicas Email MarketingDocumento47 páginas(Viver de Blog) 37 Dicas Email MarketingHenry MazerAún no hay calificaciones

- Laudo técnico de forense computacional cenário 6Documento26 páginasLaudo técnico de forense computacional cenário 6Marcelo Maciel100% (2)

- 16barao EscoteiraDocumento3 páginas16barao EscoteiraMarcelo MacielAún no hay calificaciones

- Amiguinho Da Saude 2015Documento24 páginasAmiguinho Da Saude 2015Marcelo Maciel0% (1)

- Modelo de Project Charter Ou Termo de Abertura de Um ProjetoDocumento3 páginasModelo de Project Charter Ou Termo de Abertura de Um Projetomgrando78% (9)

- FormatoDocumento7 páginasFormatoBrunass SasouAún no hay calificaciones

- (Viver de Blog) 37 Dicas Email MarketingDocumento47 páginas(Viver de Blog) 37 Dicas Email MarketingHenry MazerAún no hay calificaciones

- Palestra - DivulgaçãoDocumento6 páginasPalestra - DivulgaçãoMarcelo MacielAún no hay calificaciones

- Manual Club e Dej OvensDocumento19 páginasManual Club e Dej OvensMarcelo MacielAún no hay calificaciones

- Curso Básico de Definity - GeralDocumento112 páginasCurso Básico de Definity - GeralMarcelo MacielAún no hay calificaciones

- Mitos Fatos Sobre A Trindade IASDDocumento92 páginasMitos Fatos Sobre A Trindade IASDMarcelo MacielAún no hay calificaciones

- Normatiza procedimentos matrículas rede pública educação Paraná 2023Documento53 páginasNormatiza procedimentos matrículas rede pública educação Paraná 2023Rafael SilvaAún no hay calificaciones

- Slides AutismoDocumento14 páginasSlides AutismoGLAUCIA RIBEIRO DOS SANTOSAún no hay calificaciones

- Pe - Conversão e MaquinasDocumento6 páginasPe - Conversão e MaquinasLayse Ribeiro MascarenhasAún no hay calificaciones

- APLV Uma Abordagem Pratica 14.04.21 - V CorrigidaDocumento45 páginasAPLV Uma Abordagem Pratica 14.04.21 - V CorrigidaEnzoAún no hay calificaciones

- Projecto AgrotecniaDocumento15 páginasProjecto AgrotecniaDelizio Marcanizzy DBAún no hay calificaciones

- Conheça os 7 pilares da fertilidadeDocumento15 páginasConheça os 7 pilares da fertilidadeJULIANA FAMBRINI SOUSAAún no hay calificaciones

- Cabos Condutores e Cabos PARA-RAIODocumento26 páginasCabos Condutores e Cabos PARA-RAIOmrfab_xdAún no hay calificaciones

- Metodologia para Monitoramento de Estruturas Na Construção CivilDocumento10 páginasMetodologia para Monitoramento de Estruturas Na Construção Civilwelisson2Aún no hay calificaciones

- DOCENTE Inscritos 66 RodadaDocumento3 páginasDOCENTE Inscritos 66 RodadaCarolina Mendonca Fernandes de BarrosAún no hay calificaciones

- Requerimento de Pensão por MorteDocumento2 páginasRequerimento de Pensão por MorteSidneyAún no hay calificaciones

- Mat 3ºtrim 6ºanoDocumento2 páginasMat 3ºtrim 6ºanoNayane Oliveira100% (1)

- GlicopeptídeosDocumento21 páginasGlicopeptídeosBRUNO MARQUESAún no hay calificaciones

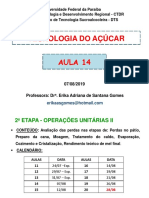

- Aula 14 - Tecnologia Do Açúcar - 2019.1Documento26 páginasAula 14 - Tecnologia Do Açúcar - 2019.1Erika Adriana SantanaAún no hay calificaciones

- Emoções Embaralhadas (1) - 1Documento26 páginasEmoções Embaralhadas (1) - 1Karla LeuthierAún no hay calificaciones

- Ana Mae Barbosa PDFDocumento6 páginasAna Mae Barbosa PDFlacan5Aún no hay calificaciones

- Mia CoutoDocumento4 páginasMia CoutoMateus RaulAún no hay calificaciones

- Projeto Lar Eficiente oferece 45% de desconto em eletrodomésticosDocumento2 páginasProjeto Lar Eficiente oferece 45% de desconto em eletrodomésticosElson ErhartAún no hay calificaciones

- AlavancagemDocumento3 páginasAlavancagemLucas EleotérioAún no hay calificaciones

- O que é um psicanalista didataDocumento2 páginasO que é um psicanalista didataMelissaAún no hay calificaciones

- Ficha de Informações de Segurança de Produto Químico para Tinta Acrílica BrancaDocumento7 páginasFicha de Informações de Segurança de Produto Químico para Tinta Acrílica BrancaWesley MeloAún no hay calificaciones

- Serviço em Computação em NuvemDocumento75 páginasServiço em Computação em NuvemfibralinkirAún no hay calificaciones

- Rare Eugene Scwartz Interview - En.ptDocumento21 páginasRare Eugene Scwartz Interview - En.ptCarlos Eduardo AmorimAún no hay calificaciones

- Plano de Negócios - BICICLETARIADocumento32 páginasPlano de Negócios - BICICLETARIAGuilherme RodriguesAún no hay calificaciones

- Questão Ações EducativasDocumento7 páginasQuestão Ações EducativasrafaelAún no hay calificaciones

- Teoria Da Firma PDFDocumento8 páginasTeoria Da Firma PDFDiego Palmiere0% (1)

- Segurança na Escola - Guia CompletoDocumento26 páginasSegurança na Escola - Guia CompletoJoãoSilvaAún no hay calificaciones

- Notebook Inspiron 3525 15 Polegadas AMD Ryzen - Dell BrasilDocumento11 páginasNotebook Inspiron 3525 15 Polegadas AMD Ryzen - Dell BrasilEduardo RobertoAún no hay calificaciones

- Luc-Brisson JTSDocumento24 páginasLuc-Brisson JTSOsíris MouraAún no hay calificaciones

- Desenvolvimento de Um Controle Odométrico para Um Veículo Terrestre Não Tripulado Com Modelo de Direção AckermannDocumento102 páginasDesenvolvimento de Um Controle Odométrico para Um Veículo Terrestre Não Tripulado Com Modelo de Direção AckermannDAN_73Aún no hay calificaciones

- Metodologia de MatemáticaDocumento6 páginasMetodologia de MatemáticaBenjamin Manuel BernardoAún no hay calificaciones