Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Teoria NAT Práctica

Cargado por

Fidel C ManoDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Teoria NAT Práctica

Cargado por

Fidel C ManoCopyright:

Formatos disponibles

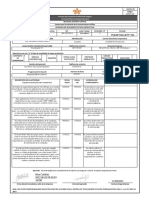

El funcionamiento bsico de NAT, se puede explicar mediante el siguiente ejemplo de red:

La red LAN con los PC y el router utilizan el bloque 192.168.0.0/24 mientras que el ISP ha asignado la IP pblica 200.1.1.1/29 al router en su puerta WAN. En esta red se ha implementado NAT para que todos los PC puedan salir a Internet y sean reconocidos mediante la IP 200.1.1.1. De no existir esto, cada uno de los PC necesitara una direccin IP pblica nica para poder acceder a Internet, encareciendo el costo de los servicios. Existen 4 formas de NAT, lo cual se explicara posteriormente, pero antes hay que definir cules sern los puertos de inside y outside Donde inside indica que la interfaz est conectada a la red interna (la red sujeta a la traduccin de NAT), y outside indica que la interfaz est conectada a la red externa. Se debe especificar al menos una interface inside y una interface outside en el router sobre el cual se desea configurar NAT. Solo los paquetes que llegan a una de las interfaces configuradas con ip nat estarn sujetos a una posible traduccin. Para eliminar la condicin de NAT sobre una interface utiliza la forma no del comando (no ip nat { inside | outside })

NAT dinmico El NAT dinmico es el ms bsico de todos los mtodos de traduccin de direcciones privadas a pblicas. Consiste en tener un bloque IP pblico e ir asignando dinmicamente una de esas IP a cada mquina de la LAN interna para que salga a

Internet. Si tenemos 3 mquinas en nuestra LAN, como la imagen, necesitaremos entonces 3 IP pblicas extra (aparte de la necesaria en la interfaz WAN del router) para lograr conectividad. En este tipo de NAT, las IP reservadas para el bloque pblico se van utilizando y se crea un mapping 1:1 entre las IP internas y las externas. Si definimos solo 3 IP pblicas entonces solamente podrn conectarse 3 mquinas internas hacia Internet. Esta asociacin se crea en forma dinmica.

Router(config)# ip nat pool RANGOPUBLICO 200.1.1.2 200.1.1.4 netmask 255.255.255.248 Router(config)# access-list 1 permit 192.168.0.0 0.0.0.255 Router(config)# ip nat inside source list 1 pool RANGO Router(config)# interface FastEthernet0/0 Router(config-if)# ip nat inside Router(config-if)# exit Router(config)# interface FastEthernet0/1 Router(config-if)# ip nat outside El comando ip nat pool permite crear el rango de direcciones IP pblicas que vamos a asignar al NAT dinmico y asociarlo a un nombre. En este caso RANGO. Luego se crea una ACL estndar donde seleccionamos el rango completo de nuestro bloque LAN. Esta ACL no se utiliza para implementar bloqueo de direcciones, si no simplemente se utiliza para seleccionar cuales IP de la LAN sern traducidas. Luego el paso ms importante es definir el sentido del NAT. Siempre la LAN ser la red de "adentro" e Internet ser la red de "afuera". Por lo mismo se declara la FastEthernet0/0 de nuestro router como interna con el comando ip nat inside y se hace lo propio en la interfaz que apunta hacia Internet con el comando ip nat outside.

Mucho cuidado con no invertir este orden porque NAT nunca funcionar. En todos los tipos de NAT se debe definir las interfaces inside y outside. NAT esttico El NAT esttico es el ms simple de configurar y permite asociar estticamente una direccin pblica a una direccin IP privada. Es ideal para permitir el acceso desde Internet a un servidor que alojamos en una DMZ por ejemplo o en la red LAN institucional.

En este caso solo se desea que una sola PC tenga acceso a Internet, Ac hemos asignado la IP 200.1.1.5/29 a la primera PC. Esta IP no puede ser utilizada en otro NAT al mismo tiempo ya que queda reservada para la IP 192.168.0.3. En otros sistemas, como OpenBSD, se suele utilizar el nombre de NAT 1:1 (one-to-one). Configuracin :

Router(config)# ip nat inside source static 192.168.0.3 200.1.1.5 Router(config)# interface FastEthernet0/0 Router(config-if)# ip nat inside Router(config-if)# exit Router(config)# interface FastEthernet0/1 Router(config-if)# ip nat outside 3. PAT El nombre PAT proviene de "Port Address Translation" y es el mtodo de NAT ms utilizado probablemente. A diferencia de los dos mtodos anteriores donde cada IP privada se mapea en forma directa con una nica IP pblica, en el PAT se asocian dinmicamente todas las conexiones originadas en la LAN con una nica IP pblica,

identificando cada sesin con un puerto de dicha IP (Por eso se llama Port Address Translation). Habitualmente PAT se conoce tambin como "Sobrecarga" u "Overload", ya que se le da todo el trabajo de traduccin a una sola IP o interfaz de red.

En este caso hemos habilitado PAT en la interfaz f0/1. As, todas las mquinas del bloque 192.168.0.0/24 podrn salir a Internet a travs de la IP 200.1.1.1. Para lograr esto el router mapea dinmicamente cada sesin con un puerto de la IP pblica. Configuracin:

Router(config)# access-list 1 permit 192.168.0.0 0.0.0.255 Router(config)# ip nat inside source list 1 interface f0/1 overload Router(config)# interface FastEthernet0/0 Router(config-if)# ip nat inside Router(config-if)# exit Router(config)# interface FastEthernet0/1 Router(config-if)# ip nat outside En este caso tambin creamos una ACL estndar para seleccionar las IP de la red LAN que sern traducidas en el PAT y luego con el comando ip nat inside source list 1 interface f0/1 overload asociamos esa ACL (que le dimos el nmero 1) con la interfaz WAN donde haremos la sobrecarga. La palabra OVERLOAD es clave para activar PAT correctamente.

4. PAT con mltiples IP

Esta vez hemos "ampliado" la capacidad del PAT agregando un pool de direcciones a la sobrecarga de la traduccin. Ya no solamente se utiliza la IP 200.1.1.1 para conectar a todos desde Internet, si no que se utilizan tambin las direcciones 200.1.1.2 a la 200.1.1.4.

Router(config)# ip nat pool RANGO_PAT_PUBLICO 200.1.1.1 200.1.1.4 netmask 255.255.255.248 Router(config)# access-list 1 permit 192.168.0.0 0.0.0.255 Router(config)# ip nat inside source list 1 pool RANGO_PAT_PUBLICO overload Router(config)# interface FastEthernet0/0 Router(config-if)# ip nat inside Router(config-if)# exit Router(config)# interface FastEthernet0/1 Router(config-if)# ip nat outside

Ac hemos creado un rango de direcciones pblicas que utilizaremos para la sobrecarga y lo hemos llamado RANGO_PAT_PUBLICO. Luego creamos una ACL estndar para seleccionar el bloque LAN que vamos a traducir. Luego con el comando ip nat inside source list 1 pool RANGO_PAT_PUBLICO overload asociamos esa ACL al pool de direcciones publicamos y hacemos sobrecarga. - Inside Local: Se conoce como Inside Local a la direccin IP interna privada de algn PC de la red LAN.

- Inside Global: Es la direccin IP pblica que est siendo utilizada para traducir las IP privadas. La IP WAN del Router en la interfaz f0/1 es considerada Inside Global, as mismo como todas las IP de los rangos pblicos. - Outside Local: Corresponde a la direccin IP de un host ubicado en la red externa (Internet) tal como se muestra en la red LAN interna. No necesariamente tiene que ser una IP pblica legtima. - Outside Global: Es la direccin IP pblica de un host de destino en la red externa.

Comandos tiles: show ip nat translation show ip nat static debug ip nat

SINTAXIS DE COMANDOS DE CONFIGURACION DE NAT COMANDO DE CONFIGURACIN DE INTERFACES: Router(config-if)# ip nat { inside | outside}

COMANDOS DE CONFIGURACIN GLOBAL Definicin de un conjunto de direcciones (pool) Para la asignacin dinmica de direcciones por parte de NAT se debe definir un conjunto (rango) de direcciones IP. Estas direcciones sern utilizadas por NAT conforme las vaya necesitando. Este conjunto podra definir o un conjunto global interno, un conjunto local externo, o un conjunto rotatorio. Para ello se utiliza, desde el modo de configuracin global, el comando ip nat pool. Router(config)# ip nat pool<name> <start -ip> <end-ip> { netmask <netmask>

Name es el nombre que le asignamos al conjunto de direcciones (pool). Start-ip es la primera direccin IP del conjunto (rango). End-ip es la ltima direccin IP del conjunto (rango). Netmask netmask especfica la mscara de red/subred de la red a la cual pertenece el conjunto de direcciones.

Habilitar la traduccin de direcciones fuente internas Para habilitar NAT para la traduccin de direcciones fuente internas utiliza, desde el modo de configuracin global, el comando ip nat inside source. Router(config)# ip nat inside source {list {access-list-number | name} { pool name | interface interface-name}[overload] | static local-ip global-ip}

List access-list number es el nmero de lista de acceso IP estndar. nicamente los paquetes cuya direccin fuente pasan la lista de acceso son traducidos dinmicamente utilizando las direcciones globales del pool name. List name es el nombre de lista de acceso IP estndar. Pool name es el nombre del conjunto de direcciones que sern asignadas de forma dinmica. Overload (opcional) habilita al router para que utilice una nica direccin global para varias direcciones locales utilizando NAPT. Interface interface es el nombre de la interfaz cuya direccin IP ser asignada de forma dinmica utilizando NAPT Static local-ip establece una traduccin esttica simple entre local-ip y global ip. Esta direccin global IP asignada al dispositivo interno ser la direccin que ser vista desde el exterior. En el siguiente ejemplo se especifica que el trfico originado desde 192.168.1.0 hacia cualquier lugar ser traducido dinmicamente (NAT dinmico) basado en su direccin fuente utilizando el siguiente conjunto(rango) de direcciones IP

207.139.221.108 Se traducir la direccin fuente y no la direccin destino. ip nat pool rango 207.139.221.10 207.139.221.128 netmask 255.255.255.0 access-list 10 permit 192.168.1.0 0.0.0.255 ip nat inside source list 10 pool rango

Para habilitar una traduccin esttica (NAT esttico) entre el host interno 192.168.1.10 y la direccin global IP 207.139.221.10 se utilizara el siguiente comando:

ip nat inside source static 192.168.1.10 207.139.221.1

Para habilitar PAT especificando que el trfico originado desde 192.168.1.0 hacia cualquier lugar ser traducido basado en su direccin fuente utilizando una nica direccin IP 207.139.221.10 se introducira las siguientes lneas de comandos.

ip nat pool RANGO 207.139.221.10 207.139.221.10 netmask 255.255.255.0 access-list 10 permit 192.168.1.0 0.0.0.255 ip nat inside source list 10 pool RANGO overload

Referencias Bibliogrficas www.dsi.uclm.es/asignaturas/42550/PDFs/NAT.pdf www.redescisco.net/ http://labredes.esimez.ipn.mx/practicas/PracticaNo.8NAT.pdf

También podría gustarte

- GuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localDe EverandGuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localCalificación: 4 de 5 estrellas4/5 (4)

- Implementando NAT en Routers CiscoDocumento9 páginasImplementando NAT en Routers CiscoPt Hugo VargasAún no hay calificaciones

- Implementando NAT en Routers CiscoDocumento5 páginasImplementando NAT en Routers CiscoBranco Churampi RosalesAún no hay calificaciones

- Asterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 5 de 5 estrellas5/5 (1)

- Ruteo Entre VLANsDocumento3 páginasRuteo Entre VLANsMiguel VargasAún no hay calificaciones

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 1 de 5 estrellas1/5 (1)

- Tipos de NAT y Configuración en CiscoDocumento4 páginasTipos de NAT y Configuración en CiscoFfresita HzAún no hay calificaciones

- NAT para IPv4Documento20 páginasNAT para IPv4Juan CarlosAún no hay calificaciones

- informeNAT PatDocumento5 páginasinformeNAT PatLeimer GuambañaAún no hay calificaciones

- Vlan y NatDocumento6 páginasVlan y NatCarlos Adrian Urcia PelaezAún no hay calificaciones

- UT11 - Actividades de Simulación de Redes VDocumento10 páginasUT11 - Actividades de Simulación de Redes VSergio BarrioAún no hay calificaciones

- Configurar NAT en Router CiscoDocumento12 páginasConfigurar NAT en Router CiscoManuel Enrique Cervantes SucllaAún no hay calificaciones

- Config NAT estático y dinámicoDocumento39 páginasConfig NAT estático y dinámicoJOSE-CAún no hay calificaciones

- Protocolo Nat en Router Cisco PDFDocumento3 páginasProtocolo Nat en Router Cisco PDFJhonatan Mario Huaman TineoAún no hay calificaciones

- Comandos Cisco REDES2Documento11 páginasComandos Cisco REDES2Roger Rodriguez CAún no hay calificaciones

- CCNA2 Examen Capítulo 11Documento7 páginasCCNA2 Examen Capítulo 11atramoyAún no hay calificaciones

- Ets4-T Tipos de Nat y Configuración en CiscoDocumento2 páginasEts4-T Tipos de Nat y Configuración en CiscoFernanda BeltranAún no hay calificaciones

- Comandos Redes y ComunicacionesDocumento7 páginasComandos Redes y ComunicacionesJose Manuel Araujo OrregoAún no hay calificaciones

- Configuracion de Tipos de NAT para WANDocumento11 páginasConfiguracion de Tipos de NAT para WANDavid MoisesAún no hay calificaciones

- Descripción Del Capítulo 9 NAT para IPv4Documento13 páginasDescripción Del Capítulo 9 NAT para IPv4chapu nbaAún no hay calificaciones

- Configuración Metro Ethernet de CANTV en Router CiscoDocumento5 páginasConfiguración Metro Ethernet de CANTV en Router CiscoJose Luis RodriguezAún no hay calificaciones

- Manual de Configuracion de 4 Servicios PARA PRACTICAR MASDocumento6 páginasManual de Configuracion de 4 Servicios PARA PRACTICAR MASEver Chino Catari100% (1)

- Sesion 18 NAT DoDocumento46 páginasSesion 18 NAT DoluitovAún no hay calificaciones

- Práctica 5 Blanca Ivette Mendoza GarcíaDocumento12 páginasPráctica 5 Blanca Ivette Mendoza GarcíaJose TapiaAún no hay calificaciones

- Protocolo NatDocumento5 páginasProtocolo NatAngie AguilarAún no hay calificaciones

- DHCP NetworkingDocumento4 páginasDHCP NetworkingAlexCardenasAún no hay calificaciones

- Laboratorio de Tipos de NAT y Configuración en CiscoDocumento1 páginaLaboratorio de Tipos de NAT y Configuración en CiscoSebastian VargasAún no hay calificaciones

- Ericka Nava EVN-103 Cap10Documento11 páginasEricka Nava EVN-103 Cap10ericka navaAún no hay calificaciones

- Chap11 - NATv2Documento25 páginasChap11 - NATv2Patricia Ayala GarciaAún no hay calificaciones

- Configurar NAT EstaticoDocumento8 páginasConfigurar NAT EstaticoAlex Mao Ortiz Cruz100% (1)

- Tipos de Nat y Configuración en CiscoDocumento3 páginasTipos de Nat y Configuración en CiscoSMAIKEL CAUSADOAún no hay calificaciones

- NATDocumento28 páginasNATMiguel Angel BMAún no hay calificaciones

- DHCP NAT Estático y DinamicoDocumento2 páginasDHCP NAT Estático y DinamicoMauifitsAún no hay calificaciones

- 9.2.3.7 Lab - Configuring Port Address Translation (PAT)Documento9 páginas9.2.3.7 Lab - Configuring Port Address Translation (PAT)LeonardoGermanMalucinAún no hay calificaciones

- RESUMEN Comandos Cisco DDocumento10 páginasRESUMEN Comandos Cisco DDidi Preciosa0% (1)

- Configuración Nat Estatico y Dinamico Admon Serv IiDocumento18 páginasConfiguración Nat Estatico y Dinamico Admon Serv Iimromeror72Aún no hay calificaciones

- Network Address Translation (NAT)Documento19 páginasNetwork Address Translation (NAT)kennethzamoraAún no hay calificaciones

- Config Router CiscoDocumento12 páginasConfig Router CiscoJuan SuazoAún no hay calificaciones

- Tipos de NAT y Configuración en CiscoDocumento2 páginasTipos de NAT y Configuración en CiscoGabriel SalazarAún no hay calificaciones

- RouterDocumento11 páginasRouterJorge Andres HernandezAún no hay calificaciones

- Taller 10 NATDocumento2 páginasTaller 10 NATllensanAún no hay calificaciones

- CCNA 4 Cisco v5.0 Capitulo 5 - Respuestas del examenDocumento11 páginasCCNA 4 Cisco v5.0 Capitulo 5 - Respuestas del examenFernxndo Bxsxntes0% (1)

- Deber 5 Nat y PatDocumento6 páginasDeber 5 Nat y PatJessy JimenezAún no hay calificaciones

- Cortafuegos NAT Con IptablesDocumento6 páginasCortafuegos NAT Con IptablesOrlando Jesus Figueroa RondonAún no hay calificaciones

- LAB8Documento54 páginasLAB8johan elian whiteAún no hay calificaciones

- Router NAT Chapter 9Documento6 páginasRouter NAT Chapter 9SinaculAún no hay calificaciones

- IPTABLES Curso SEI 4501Documento20 páginasIPTABLES Curso SEI 4501Pablo Carrillo del CantoAún no hay calificaciones

- Lab - NATDocumento16 páginasLab - NATvenusina123100% (1)

- NAT Lab-01 - Laboratorio NAT y PATDocumento3 páginasNAT Lab-01 - Laboratorio NAT y PATRingocabjAún no hay calificaciones

- Configuración de Routers: Nat Y Napt: Ampliación de Redes (2º I.T.I.S.)Documento18 páginasConfiguración de Routers: Nat Y Napt: Ampliación de Redes (2º I.T.I.S.)AmigosAún no hay calificaciones

- Apuntes GS - 0369 2.2Documento13 páginasApuntes GS - 0369 2.2Santiago Del DiestroAún no hay calificaciones

- EJEMPLO DE NAT - OdtDocumento4 páginasEJEMPLO DE NAT - OdtMarvin Alberto Herrera CunyaracheAún no hay calificaciones

- Configuracion Ubuntu ServerDocumento15 páginasConfiguracion Ubuntu ServerlancethAún no hay calificaciones

- Moduelo 6Documento30 páginasModuelo 6Jhon RojasAún no hay calificaciones

- NAT dinámicoDocumento14 páginasNAT dinámicoluis espinozaAún no hay calificaciones

- Respuesta Taller 8Documento23 páginasRespuesta Taller 8Juan Pablo JiménezAún no hay calificaciones

- Configuración de Una Interfaz de RedDocumento6 páginasConfiguración de Una Interfaz de RedGdp RmzAún no hay calificaciones

- Traducción Direcciones de Red IPv4Documento36 páginasTraducción Direcciones de Red IPv4jccp19691969100% (1)

- Taller RouterDocumento7 páginasTaller Routerpepe lopezAún no hay calificaciones

- Trabajo TicsDocumento27 páginasTrabajo TicsPablo EugenioAún no hay calificaciones

- Manual Monica BarreraDocumento17 páginasManual Monica BarrerajaAún no hay calificaciones

- La Red de Valor AgregadoDocumento1 páginaLa Red de Valor AgregadoDavid Yauri AnccasiAún no hay calificaciones

- Redes - Johan Sebastian MuñozDocumento9 páginasRedes - Johan Sebastian MuñozdicerisAún no hay calificaciones

- Tema 2 Introduccion Al Hardware y SoftwareDocumento9 páginasTema 2 Introduccion Al Hardware y SoftwareHernán Gustavo Chávez ValenzuelaAún no hay calificaciones

- Fundamentos de Seguridad Mta 16-399 PDFDocumento200 páginasFundamentos de Seguridad Mta 16-399 PDFSalvador Salgado Valtierra0% (1)

- 1 Mapa Mental Software y Servicios de InternetDocumento1 página1 Mapa Mental Software y Servicios de InternetJulián andres BonillaAún no hay calificaciones

- Dahua NVR1104HS PS3H NVR COMPACTO FICHA TECNICA ESPAÑOL PDFDocumento2 páginasDahua NVR1104HS PS3H NVR COMPACTO FICHA TECNICA ESPAÑOL PDFCharly MazueraAún no hay calificaciones

- UD1 ICT - PpsDocumento59 páginasUD1 ICT - PpsantonioperezAún no hay calificaciones

- Guia Practica 3-Video - Digital - V2Documento3 páginasGuia Practica 3-Video - Digital - V2Carlos Eduardo Fuentes RojasAún no hay calificaciones

- Directorio de Empresas TIC en ExtremaduraDocumento2 páginasDirectorio de Empresas TIC en Extremadurajorgehminguez0% (1)

- JeanPierreGuacanemeQuintero B8Documento1 páginaJeanPierreGuacanemeQuintero B8Jean Pierre Guacaneme QuinteroAún no hay calificaciones

- Capitulo de MicrocontroladoresDocumento25 páginasCapitulo de MicrocontroladoresJuan Pablo SerranoAún no hay calificaciones

- 302 Protocolo CDPDocumento8 páginas302 Protocolo CDPPonce Reyes Andrea GuadalupeAún no hay calificaciones

- ACFrOgDs5EsQvHq8E5wB5oCHRRTBdyUASOpEhtfv35CXcUpkR5fbDLLJcWeQ5a4aFNZ4bfUzU5oy8wMx0DTFpiQzi23H-qGl9QhMwm9 W00UwIo41ZLK8Cef NfT7rdpMebyScRmqt4E1oP99PaFDocumento18 páginasACFrOgDs5EsQvHq8E5wB5oCHRRTBdyUASOpEhtfv35CXcUpkR5fbDLLJcWeQ5a4aFNZ4bfUzU5oy8wMx0DTFpiQzi23H-qGl9QhMwm9 W00UwIo41ZLK8Cef NfT7rdpMebyScRmqt4E1oP99PaFGUTS 543Aún no hay calificaciones

- Protocolo Individual Und 3 Informatica IIDocumento5 páginasProtocolo Individual Und 3 Informatica IIYarleidis Mendoza De La HozAún no hay calificaciones

- Recursos Conceptuales M1 - RECURSOS TECNOLÓGICOS I-1Documento14 páginasRecursos Conceptuales M1 - RECURSOS TECNOLÓGICOS I-1luitoledovAún no hay calificaciones

- Comandos CMDDocumento24 páginasComandos CMDMatias ZabalAún no hay calificaciones

- Control de Nivel y Temperatura PLC Rockwell - Intouch (SCADA)Documento37 páginasControl de Nivel y Temperatura PLC Rockwell - Intouch (SCADA)alexis pedroza100% (5)

- Base de Datos A InfopathDocumento16 páginasBase de Datos A InfopathSugey de OmarAún no hay calificaciones

- Conversores Análogo-Digital y Digital-Análogo: Conceptos BásicosDocumento7 páginasConversores Análogo-Digital y Digital-Análogo: Conceptos BásicosLuis Felipe May PechAún no hay calificaciones

- Normalización base de datos colegioDocumento9 páginasNormalización base de datos colegioRAFAEL RICARDO BONILLA QUINAAún no hay calificaciones

- Evaluación Del Capítulo 1 PDFDocumento5 páginasEvaluación Del Capítulo 1 PDFDayanna Garces AscencioAún no hay calificaciones

- Especificaciones Tecnicas Signed PDFDocumento12 páginasEspecificaciones Tecnicas Signed PDFKaren Masiel Guevara LaraAún no hay calificaciones

- Modelos Base de Datos BRC 18071451Documento3 páginasModelos Base de Datos BRC 18071451BRC RCAún no hay calificaciones

- 5 generaciones de ordenadores desde 1940Documento2 páginas5 generaciones de ordenadores desde 1940arianna victoria ñope dominguezAún no hay calificaciones

- Almacenamiento en La Nube - Clase01Documento24 páginasAlmacenamiento en La Nube - Clase01amrdx6890100% (1)

- p1 Soe FinalDocumento15 páginasp1 Soe FinalAlan AlvaradoAún no hay calificaciones

- Sistemas, Roles y Metodologías de DesarrolloDocumento2 páginasSistemas, Roles y Metodologías de DesarrolloDarwin PholAún no hay calificaciones

- 5 2 1 7 Packet Tracer Revision de La Tabla ARPDocumento4 páginas5 2 1 7 Packet Tracer Revision de La Tabla ARPSebastian Montoya Castaño100% (1)