Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Laboratorio de ACLs

Laboratorio de ACLs

Cargado por

Carlos Hernan Acero CharañaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Laboratorio de ACLs

Laboratorio de ACLs

Cargado por

Carlos Hernan Acero CharañaCopyright:

Formatos disponibles

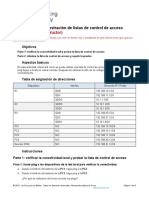

Lab 5: ACLs (Access Lists) con IOS Jos M Barcel Ordinas

1. ACLs (Access Lists)

Las listas de acceso (ACL) se usan para el filtrado de paquetes en funcin de ciertos parmetros como pueden ser las direcciones de red origen o destino, los puertos origen o destino, el tipo de protocolo (ip, icmp, tcp, udp, etc). Una de las aplicaciones donde se usan ms las listas de acceso es en la seguridad de la red. Con las ACLs se puede bloquear el trfico no deseado en una interfaz ya sea de salida o de entrada. Sin embargo notad que las ACLs no solo se usan en temas de seguridad, sino que tambin se usan para filtrar en general paquetes en aplicaciones tan variadas como pueden ser NAT (Network Address Translation), en BGP para filtrar rutas al crear polticas de encaminamiento, etc. Existen ACLs para distintas pilas de protocolos: TCP/IP, IPX/SPX, Apple, etc. En este laboratorio nos centraremos en las ACLs aplicadas a seguridad en la red para la pila de protocolos TCP/IP. La diferencia con las otras pilas de protocolos est en el rango de ACLs que se pueden generar. Por ejemplo las ACLs entre la 1 y la 199 se usan en TCP/IP, mientras que las comprendidas entre la 800 y la 999 se usan para IPX/SPX, otros rangos se usan para DECnet (300-399), XNS (400-599), AppleTalk (600-699), etc. Cuando creamos una lista de acceso y la aplicamos a una interfaz de entrada o de salida, estamos creando una secuencia de instrucciones que son chequeadas cada vez que un paquete entra o sale por esa interfaz. Es importante notar varias caractersticas de las ACLs. Primero, que una ACL se aplica a la interfaz ya sea de entrada o de salida. Se pueden crear una ACL para la interfaz de salida y otra distinta para esa interfaz de entrada. Lo segundo, las ACLs son secuencias de instrucciones que son chequeadas contra el paquete. El orden de las instrucciones es importante, ya que cuando una lnea de la secuencia da cierta en el chequeo, se toma una accin y se sale de la ACL, es decir no se continua chequeando para comprobar que haya otra lnea de la secuencia que tambin resulta cierta. Por consiguiente es muy importante disear la ACL en la secuencia que nos interese ms. Por ejemplo no es lo mismo estas dos lneas de un ACL: o o Si el paquete es icmp rechzalo Si el paquete es ip acptalo

que la secuencia: o o Si el paquete es ip acptalo Si el paquete es icmp rechzalo

Suponed que llegara un paquete ICMP. En el primer caso el paquete se rechazara ya que la primera lnea se cumple, el paquete es ICMP. En el segundo caso el paquete ICMP se aceptara ya que la primera lnea tambin se cumple, con lo cual ya no se comprobara la segunda. Otro aspecto importante es que no podemos insertar lneas en la secuencia. Si nos equivocamos al crearla o queremos insertar una lnea a a hay que borrar TODA la ACL y volverla a crear. Finalmente, tambin MUY IMPORTANTE, la ltima lnea de una lista de acceso NUNCA aparece, es decir existe de forma explicita y siempre es DENIEGO TODO. Dentro de las listas de acceso TCP/IP hay dos tipos de ACLs o o Listas de acceso IP estndar (1-99) Listas de acceso IP extendidas (100-199)

Lab 5: ACLs (Access Lists) con IOS Jos M Barcel Ordinas

1.1. Wildcard mask

La wildcard mask es una mascara de 32 bits que indica que bits de la direccin IP se tienen que comprobar y cuales no. Si los bits de la mscara estn a 0 entonces se comprueban, si estn a 1 entonces no se comprueban. Por ejemplo si queremos que un paquete que entra se compruebe si pertenece al host con direccin IP 145.34.5.6, queremos que se comprueben todos los bits de la direccin IP. Eso significa que la wildcard mask sera 0.0.0.0. En este caso se suele sustituir la tupla @IP WildcardMask por host @IP. Por ejemplo la tupla 145.34.5.6 0.0.0.0 se puede expresar como host 145.34.5.6. Sino quisiramos que no se comprobasen ninguno pondramos una wildcard mask de 255.255.255.255. en este caso se suele sustituir la tupla @IP WildcardMask por any. Por ejemplo la tupla 145.34.5.6 255.255.255.255 se puede expresar como any. Tambin podemos expresar redes. Por ejemplo para comprobar todos los paquetes de hosts que vengan de la red 145.34.5.0/24. Eso significa que tenemos que comprobar todos los paquetes cuyos primeros 24 bits coincidan con los de la direccin de red. Luego la wildcard mask debera ser 0.0.0.255.

1.2. ACLs estndar

Las ACLs estndar solo usan las direcciones origen para hacer la comprobacin. Las listas de acceso estndar tienen nmeros (acl#) comprendidos entre el 1 y el 99. El comando tiene el siguiente formato:

access-list acl# {deny|permit} {@IPsource WildcardMask | host @IPsource | any} ip access-group acl# {in |out}

El primer commando, access-list, crea la lista de acceso con nmero acl# y con condicin deniego o permito sobre la direccin IP origen especificada con la correspondiente wildcard mask. Recordad que la ltima lnea de una ACL nunca aparece pero siempre es access-list acl# deny any. El segundo comando, access-group, asigna la lista de acceso acl# sobre el protocolo IP sobre la interfaz de entrada o de salida donde se ejecuta dicho comando. Ejemplo: Queremos denegar en la interfaz s0 de salida cualquier paquete IP que provenga de la red 10.1.1.0/24.

Direcciones internas 10.1.1.0/24 e0 e1 10.1.2.0/24 R s0 Direcciones externas 198.3.4.0/24

R# configure terminal R(config)# access-list 1 deny 10.1.1.0 0.0.0.255 R(config)# access-list 1 permit any R(config)# interface s0 R(config-if)# ip access-group 1 out R(config-if)# exit R# show access-lists Primero creamos la lista de acceso con nmero igual a 1 y denegamos todo el trfico que venga de la red 10.1.1.0/24. Como la ltima lnea sera denegar todo lo dems (e.g.; la red 10.1.2.0/24), permitimos el resto

Lab 5: ACLs (Access Lists) con IOS Jos M Barcel Ordinas

de direcciones. Aplicamos esta ACL sobre la interfaz de salida s0 porqu si lo hicisemos sobre la e0 de entrada entonces bloquearamos los ICMPs de la red 10.1.1.0/24 hacia la red 10.1.2.0/24.

1.2.1.

ACLs extendidas

Las ACLs extendidas permiten usar tanto las direcciones origen como destino para hacer la comprobacin. Adems permiten especificar el protocolo sobre el que se quiere hacer la comprobacin y en el caso de quesa TCP o UDP especificar el puerto destino. Las listas de acceso extendidas tienen nmeros (acl#) comprendidos entre el 100 y el 199. El comando tiene el siguiente formato:

access-list acl# {deny|permit} protocol {@IPsource WildcardMask | host @IPsource | any} {@IPdest WildcardMask | host @IPdest | any} {operador port} ip access-group acl# {in |out}

El primer commando, access-list, crea la lista de acceso extendida con nmero acl# y con condicin deniego o permito sobre la direccin IP origen y/o destino especificadas con las correspondientes wildcard masks. Protocol puede ser ip, icmp. tcp, udp, etc. Operador puede ser {lt,gt,eq,neq} (less than, greater than, equal, non equal) y port es un puerto TCP o UDP. Recordad que la ltima lnea de una ACL nunca aparece pero siempre es access-list acl# deny any any. Ejemplo: Queremos denegar en la interfaz s0 de salida cualquier paquete ICMP que provenga de la red 10.1.1.0/24 y el acceso a cualquier puerto telnet (puerto 23) por parte de un host de esa red.

Direcciones internas 10.1.1.0/24 e0 e1 10.1.2.0/24 R s0 Direcciones externas 198.3.4.0/24

R# configure terminal R(config)# access-list 101 deny icmp 10.1.1.0 0.0.0.255 any R(config)# access-list 101 deny tcp 10.1.1.0 0.0.0.255 any eq 23 R(config)# access-list 101 permit any any R(config)# interface s0 R(config-if)# ip access-group 101 out R(config-if)# exit R# show access-lists Primero creamos la lista de acceso extendida 101, denegando el acceso de paquetes ICMP, segundo otra lnea denegando el acceso a cualquier host con puerto 23, finalmente permitimos cualquier otro tipo de trfico. A continuacin aplicamos la lista de acceso a la interfaz de salida s0.

2. Sesin de laboratorio

La topologa del laboratorio es la siguiente: 2 terminales conectados al switch del aula del laboratorio formando la RedA y un terminal conectado al router formando la RedB.

Lab 5: ACLs (Access Lists) con IOS Jos M Barcel Ordinas

T1 RA RED B RED A RED C T2 RB RED D T3

La RedA es la 10.0.X.0/24, la Red B es la 192.5.Y.0/30, la RedB es la 192.6.X.0/24, donde X es el nmero de PC asignado al terminal Tx e Y es igual a una de las X escogidas. la RedD es la 142.2.X.0/24 donde X es el nmero de PC asignado al terminal T3. El router RA emula el router de salida de la red principal y el router RB emula el router del ISP. o Configura todos los equipos para que haya conectividad entre ellos (direcciones IP y routing con RIPv2)

Queremos proteger la red interna de intrusos. Los servidores pblicos estarn situados en la RedC (e.g.; el terminal T2) mientras que la RedA es privada. o Disea las listas de acceso necesarias para que terminales externos solo puedan acceder a servicios Web y FTP de la red pblica, no puedan acceder a la zona privada y los terminales privados tengan acceso a Internet y a los servidores Web y FTP de la zona pblica. Decide donde has de poner las listas de acceso y configura los routers. Puedes poner tantas listas de acceso como creas necesario, pero has de limitarlas al mnimo posible.

También podría gustarte

- 100 circuitos de shields para arduino (español)De Everand100 circuitos de shields para arduino (español)Calificación: 3.5 de 5 estrellas3.5/5 (3)

- Asterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 5 de 5 estrellas5/5 (1)

- Aprende a Programar en MATLABDe EverandAprende a Programar en MATLABCalificación: 3.5 de 5 estrellas3.5/5 (11)

- Prácticas de redes de datos e industrialesDe EverandPrácticas de redes de datos e industrialesCalificación: 4 de 5 estrellas4/5 (5)

- Acl Estandar y EstendidaDocumento42 páginasAcl Estandar y EstendidathenightcrawlerAún no hay calificaciones

- Equipos de interconexión y servicios de red. IFCT0410De EverandEquipos de interconexión y servicios de red. IFCT0410Aún no hay calificaciones

- Acl Estandar+extendidaDocumento7 páginasAcl Estandar+extendidablaAún no hay calificaciones

- Laboratorio No 11 ACLDocumento15 páginasLaboratorio No 11 ACLSebastián Bravo TretteneroAún no hay calificaciones

- Cálculo Manual de SubredesDocumento10 páginasCálculo Manual de SubredesFulvio100% (2)

- UF1879 - Equipos de interconexión y servicios de redDe EverandUF1879 - Equipos de interconexión y servicios de redAún no hay calificaciones

- Protocolos y Aplicaciones Internet PDFDocumento241 páginasProtocolos y Aplicaciones Internet PDFMauricio100% (3)

- Autoevaluación M2 - Revisión Del IntentoDocumento4 páginasAutoevaluación M2 - Revisión Del IntentoEvangelina Gil100% (1)

- Comandos Router CiscoDocumento6 páginasComandos Router CiscoJunior Sumosa100% (1)

- ACL ComandosDocumento4 páginasACL Comandosnaty274Aún no hay calificaciones

- Introducción Al Psoc5Lp: Teoría y aplicaciones prácticaDe EverandIntroducción Al Psoc5Lp: Teoría y aplicaciones prácticaAún no hay calificaciones

- Ejemplos de Acl 3Documento14 páginasEjemplos de Acl 3Walter Alvarado RuizAún no hay calificaciones

- 4.1.4 Packet Tracer - ACL Demonstration - ILMDocumento4 páginas4.1.4 Packet Tracer - ACL Demonstration - ILMCristian ChingalAún no hay calificaciones

- 5.2.2.4 Packet Tracer - ACL DemonstrationDocumento5 páginas5.2.2.4 Packet Tracer - ACL Demonstrationunad gatoAún no hay calificaciones

- Acl-Nat (Segunda Practica) PDFDocumento7 páginasAcl-Nat (Segunda Practica) PDFEdgardo Javier RuaAún no hay calificaciones

- Lista de Control de AccesoDocumento7 páginasLista de Control de AccesoLexter Manuel Thomas TroncosoAún no hay calificaciones

- Ejemplos de Acl 4Documento29 páginasEjemplos de Acl 4Walter Alvarado RuizAún no hay calificaciones

- AclDocumento14 páginasAclsociotorrentAún no hay calificaciones

- Listas de Control de Acceso - ACLsDocumento13 páginasListas de Control de Acceso - ACLsjunior ballesterosAún no hay calificaciones

- Practica 5 ACL ExtendidasDocumento5 páginasPractica 5 ACL ExtendidasMarvin RoqueAún no hay calificaciones

- ACL ExtendidaDocumento2 páginasACL ExtendidaJosue CutiliAún no hay calificaciones

- Plantilla Norma APA PLM y Ejemplos Unidad 1-22Documento39 páginasPlantilla Norma APA PLM y Ejemplos Unidad 1-22Camilo Bambague MuñozAún no hay calificaciones

- Tarea 1: Realizar Configuraciones Básicas Del Router y El SwitchDocumento8 páginasTarea 1: Realizar Configuraciones Básicas Del Router y El Switchcongui1990Aún no hay calificaciones

- 4.1.4 Packet Tracer - Acl Demonstration - Es XLDocumento3 páginas4.1.4 Packet Tracer - Acl Demonstration - Es XLAlberto AlvaradoAún no hay calificaciones

- Acl EjemplosDocumento6 páginasAcl EjemplosMaximuzAún no hay calificaciones

- 12.3.4 Packet Tracer - ACL Demonstration - ILMDocumento2 páginas12.3.4 Packet Tracer - ACL Demonstration - ILMnanoanxoAún no hay calificaciones

- Temas Selectos de Redes Unidad 7 - 050201Documento10 páginasTemas Selectos de Redes Unidad 7 - 050201Andres Solis BautistaAún no hay calificaciones

- Tema5 ACLDocumento40 páginasTema5 ACLapi-3816292100% (3)

- AclsDocumento40 páginasAclsapi-3698798100% (2)

- Configuración y Verificación de Las ACL EstándarDocumento6 páginasConfiguración y Verificación de Las ACL EstándarEliseo OrozcoAún no hay calificaciones

- Planificación, Configuración y Verificación de Las ACL ExtendidasDocumento6 páginasPlanificación, Configuración y Verificación de Las ACL ExtendidasEliseo OrozcoAún no hay calificaciones

- 12.3.4 Packet Tracer - ACL DemonstrationDocumento2 páginas12.3.4 Packet Tracer - ACL Demonstrationfawoda7019Aún no hay calificaciones

- 5 5 1Documento10 páginas5 5 1Tuti On LineAún no hay calificaciones

- Practicas ACL CCNA 4Documento16 páginasPracticas ACL CCNA 4Alfonso Garcia CarvajalAún no hay calificaciones

- ACL - PracticaDocumento10 páginasACL - Practicakenny9090Aún no hay calificaciones

- Práctica#5 Filtrado de Paquetes y Traducción de Direcciones (NAT) en Redes IPDocumento6 páginasPráctica#5 Filtrado de Paquetes y Traducción de Direcciones (NAT) en Redes IPluis espinozaAún no hay calificaciones

- ACL ExtendidaDocumento3 páginasACL ExtendidauraharadonoAún no hay calificaciones

- Access ListDocumento36 páginasAccess ListXRKZXAún no hay calificaciones

- 4.1.4-Packet-Tracer - Acl-Demonstration - es-XLDocumento7 páginas4.1.4-Packet-Tracer - Acl-Demonstration - es-XLmarcos marcosAún no hay calificaciones

- ACL Practica 3Documento10 páginasACL Practica 3Almeyda Almeyda JoelAún no hay calificaciones

- Tema 15, 16, 17, 18, 19 y 20 (Mis Apuntes)Documento17 páginasTema 15, 16, 17, 18, 19 y 20 (Mis Apuntes)Lucas Sánchez SagradoAún no hay calificaciones

- Listas de Acceso (ACL) - Teoria y PracticaDocumento13 páginasListas de Acceso (ACL) - Teoria y PracticaAnder Delgado Freire100% (1)

- Listas de Acceso (Acl) CiscoDocumento7 páginasListas de Acceso (Acl) CiscoAntonio NuñezAún no hay calificaciones

- Fundamentos ACLDocumento16 páginasFundamentos ACLEl GuilleAún no hay calificaciones

- 3b. Acls Estandar 1Documento10 páginas3b. Acls Estandar 1Pepe Ornelas0% (1)

- ACLDocumento20 páginasACLJuLii ForeroAún no hay calificaciones

- Ccna Semestre 2 Examen 11 (100%)Documento6 páginasCcna Semestre 2 Examen 11 (100%)Carlos ArrietaAún no hay calificaciones

- Práctica de Laboratorio ACL ExtendidasDocumento4 páginasPráctica de Laboratorio ACL ExtendidasNelsonAndresAún no hay calificaciones

- Listas de Control de AccesoDocumento18 páginasListas de Control de AccesoisaiasAún no hay calificaciones

- Practica4 5.5.1Documento6 páginasPractica4 5.5.1Guillaumeplisson1Aún no hay calificaciones

- Acl ImpraresDocumento9 páginasAcl ImpraresAndy Pacherrez ChiritoAún no hay calificaciones

- 12.3.4 Packet Tracer - Acl DemonstrationDocumento4 páginas12.3.4 Packet Tracer - Acl DemonstrationSERGIO SEBASTIAN SOLANO CISNEROSAún no hay calificaciones

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 1 de 5 estrellas1/5 (1)

- 115 Ejercicios resueltos de programación C++De Everand115 Ejercicios resueltos de programación C++Aún no hay calificaciones

- Taller TcpipDocumento264 páginasTaller TcpipFulvio100% (4)

- ConfiguracionRouter EspanolDocumento11 páginasConfiguracionRouter EspanolFulvio100% (4)

- Taller TcpipDocumento264 páginasTaller TcpipFulvio100% (4)

- Configuración de Subredes VLSMDocumento11 páginasConfiguración de Subredes VLSMAngie PerillaAún no hay calificaciones

- Rroo1 PDFDocumento19 páginasRroo1 PDFpapiAún no hay calificaciones

- Protocolos en VoIPDocumento13 páginasProtocolos en VoIPCamilo BarreraAún no hay calificaciones

- Apuntes de GestionDocumento4 páginasApuntes de GestionJose Manuel Araujo OrregoAún no hay calificaciones

- IPv6 ApuntesDocumento5 páginasIPv6 Apuntes16piesAún no hay calificaciones

- Práctica 2.8.1.2: Tarea 3Documento6 páginasPráctica 2.8.1.2: Tarea 3jmchAún no hay calificaciones

- IP y Puertos Plataforma EPCOM GPSDocumento1 páginaIP y Puertos Plataforma EPCOM GPSMarco GonzalezAún no hay calificaciones

- Introducción IPv6Documento22 páginasIntroducción IPv6pertuzmarioAún no hay calificaciones

- Formato ReporteDocumento3 páginasFormato ReporteHiram Etzael Perez EscobarAún no hay calificaciones

- Tarea 05 Nivel 4 TransporteDocumento5 páginasTarea 05 Nivel 4 TransporteRafael Eduardo AguirreAún no hay calificaciones

- Ensayo RedesDocumento5 páginasEnsayo Redesenrique gutierrezAún no hay calificaciones

- Direccionamiento Ip y Subredes EjerciciosDocumento18 páginasDireccionamiento Ip y Subredes EjerciciosIng. Lait TejadaAún no hay calificaciones

- 17.8.1 Packet Tracer Design and Build A Small Network Physical Mode - Es XL - VilcaDocumento8 páginas17.8.1 Packet Tracer Design and Build A Small Network Physical Mode - Es XL - VilcaMarkc FoggersAún no hay calificaciones

- F2 InternetDocumento0 páginasF2 InternetAlberto Lozano MedranoAún no hay calificaciones

- Solucionado-8.4.1.2 Packet Tracer - Skills Integration Challenge - ILMDocumento11 páginasSolucionado-8.4.1.2 Packet Tracer - Skills Integration Challenge - ILMLisa Maria Victoria SanchezAún no hay calificaciones

- 2011-07-10 Instalar Servidor de Correo Zimbra DNSDocumento42 páginas2011-07-10 Instalar Servidor de Correo Zimbra DNSKarla de la LuzAún no hay calificaciones

- R&S CCNA1 ITN Chapter10 Capa de AplicacionDocumento44 páginasR&S CCNA1 ITN Chapter10 Capa de AplicacionLili CaballeroAún no hay calificaciones

- Redes Segundo Parcial2Documento38 páginasRedes Segundo Parcial2Karina C PiñeiroAún no hay calificaciones

- Puertos ComunesDocumento5 páginasPuertos Comunesjuan rolando ramos aliAún no hay calificaciones

- Tema 1-2 - Introduccion-Redes - TCPIPDocumento48 páginasTema 1-2 - Introduccion-Redes - TCPIPSalvador Sánchez FernándezAún no hay calificaciones

- Tabla Plan de Direccionamiento IPDocumento4 páginasTabla Plan de Direccionamiento IPFabian Camilo SalgadoAún no hay calificaciones

- Practicas2 - FragmentacionDocumento7 páginasPracticas2 - FragmentacionMarquez VGAún no hay calificaciones

- GRUPO 2150521 12 Tarea3Documento114 páginasGRUPO 2150521 12 Tarea3karenAún no hay calificaciones

- Instalacion MRBS para Ldap - OdtDocumento3 páginasInstalacion MRBS para Ldap - Odtrabt1Aún no hay calificaciones

- Configuración IPv4 e IPv6Documento2 páginasConfiguración IPv4 e IPv6Mario ValladaresAún no hay calificaciones

- Instalación y Configuración de ZimbraDocumento40 páginasInstalación y Configuración de Zimbraivan10204Aún no hay calificaciones

- Analisis RSVP TeDocumento20 páginasAnalisis RSVP TeBri SoniaAún no hay calificaciones

- Microsoft Word - Protocolos - InternetDocumento5 páginasMicrosoft Word - Protocolos - InternetChristian JonathanAún no hay calificaciones