Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Departamento

Cargado por

betty_c_d_eDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Departamento

Cargado por

betty_c_d_eCopyright:

Formatos disponibles

ORIGEN DE LA AUDITORIA La siguiente auditoria tiene como objeto llevar a la prctica los conocimientos adquiridos en las aulas.

El proyecto se basa en realizar la auditoria al Departamento Tcnico de la Carera de Ingenieria en Sistemas Computacionales de la Universidad de Guayaquil .

ALCANCE La presente auditoria pretende identificar las condiciones actuales de la red de datos y elctrica del Departamento Tecnico de la Carrera de Ingenieria en Sistemas Computacionales de la Universidad de Guayaquil,, con el fin de observar las instalaciones de la red en su conjunto para verificar el cumplimiento de normas y as optimizar el uso de los recursos y as brindar un buen servicio a los usuarios de la red. Los puntos a evaluar sern los siguientes: De las instalaciones fsicas se evaluar: Instalaciones elctricas Instalacin cableado de la red de datos Sistemas de proteccin elctricos Sistemas contra incendios Control de accesos De equipos o hardware se evaluar: Seguridad fsica de los medios Actas e informes tcnicos La existencia de hojas de vida de los equipos de computo La elaboracin correcta de bitcoras de los mantenimientos realizados. Objetivos GENERAL Conocer como poder aplicar los controles establecidos en la norma ISO 27001, en la Carrera de Ingeniera en Sistemas Computacionales con respecto a la : Confidencialidad. Integridad. Disponibilidad.

Julio Caamao S8K

Los cuales son los cimientos de las seguridad de la informacin SGSI. Objetivos especficos: Formular requerimientos y objetivos de seguridad. Para asegurar que los riesgos de seguridad sean gestionados con seguridad. Incrementar la seguridad en la informacin, utilidad, confianza, privacidad y disponibilidad de la red. Asegurar una mayor integridad, confidencialidad, confiabilidad de la informacin mediante las recomendaciones de control y seguridad. Incrementar la satisfaccin de los usuarios. Planificar la auditora que permita identificar las condiciones actuales de la red de datos de la institucin educativa.

DESARROLLO Los controles sern seleccionados e implementados de acuerdo a los requerimientos identificados por la valoracin del riesgo y los procesos de tratamiento del riesgo. Es decir, que de esta actividad surgir la primera decisin acerca de los controles que se debern abordar.

INVESTIGACION PRELIMINAR Determinar la estructura organizacional de la institucin educativa para determinar responsables en la vigilancia de la red de datos instalada. Evaluar la importancia de la red y el soporte que estos recursos de cmputo dan a los procesos de negocio de la institucin educativa. Conocer de manera global el sistema operativo instalado y configurado para el manejo de los servicios de red, identificando los elementos que apoyan la seguridad y administracin de la misma. Identificacin y agrupacin de riesgos: Identificar y clasificar los riesgos a los que est expuesto la red, ya sean propios o generados por entidades externas (personas, procedimientos, bases de datos, redes, etc.) que interactan con la red. ANALISIS Y EVALUACION DE RIESGOS Para el listado de riesgos enumerados a continuacin se realizaron visitas a las instalaciones de la institucin educativa, y especficamente a las instalaciones del centro de cmputo. LISTA DE RIESGOS

No existen sistemas contra incendios. No existen sistemas de censores de humo. No existen controles sobre el acceso de personas al departamento tcnico.

Julio Caamao S8K

No hay sistemas de vigilancia para detectar posibles movimientos fraudulentos a los equipos de cmputo. Faltan definir polticas para la asignacin de contraseas de los equipos de cmputo. No se lleva un registro detallado de los usuarios que hacen uso de los equipos. No se lleva un cronograma para la realizacin de procesos de mantenimiento. No existe personal encargado del mantenimiento de los equipos. La ventilacin del departamento no es la adecuada. No se realiza un escaneo para evitar intrusiones en la red. El rack no posee las medidas de seguridad necesarias. No se cuenta con servidores. Entrada de virus en la red. No se cuenta con cableado estructurado. Falta de UDP. Instalaciones elctricas en psimo estado. No existen UPS.

VALORACION DE RIESGOS

Julio Caamao S8K

OBJETIVOS DE CONTROL Y CONTROLES

A.9.1 SEGURIDAD FISICA Y AMBIENTAL A.9.1 AREAS SEGURAS A.9.1.2 Controles de entrada fsicos

Julio Caamao S8K

Se deben proteger las reas seguras mediante controles de entrada apropiados para que solo se permita acceso al personal autorizado.

asegurar

No existen controles sobre el acceso de personas al departamento tcnico. No hay sistemas de vigilancia para detectar posibles movimientos fraudulentos a los equipos de cmputo.

A.9.1.4 PROTECCION CONTRA AMENAZAS EXTERNAS Y AMBIENTALES Se debe disear y aplicar proteccin fsica contra dao por fuego, inundacin , terremoto, explosin, disturbios civiles y otras formas de desastre natural o creadas por el hombre. No existen sistemas contra incendios. No existen sistemas de censores de humo. La ventilacin del departamento no es la adecuada.

A.9.2 SEGURIDAD DEL EQUIPO A.9.2.2 SERVICIOS PUBLICOS El equipo debe ser protegido de fallas de energa y otras interrupciones causadas por fallas en los servicios pblicos. No existen UPS. A.9.2.3 SEGURIDAD EN EL CABLEADO El cableado de la energa y las telecomunicaciones que llevan data o sostienen los servicios de informacin deben ser protegidos de la interrupcin o dao. Instalaciones elctricas en psimo estado. No se cuenta con cableado estructurado. A.9.2.4 MANTENIMIENTO DE EQUIPO El equipo debe ser mantenido correctamente para permitir su continua disponibilidad e integridad. No existe personal encargado del mantenimiento de los equipos. No se lleva un cronograma para la realizacin de procesos de mantenimiento. A.10.4 PROTECCION CONTRA SOFTWARE MALICIOSO Y CODIGO MOVIL A.10.4.1 CONTROLES CONTRA SOFTWARE MALICIOSO Se deben implementar controles de deteccin, prevencin y recuperacin para protegerse de cdigo malicioso y se deben implementar procedimientos de conciencia apropiados. Entrada de virus en la red.

Julio Caamao S8K

A.10..6 GESTION DE SEGURIDAD DE REDES A.10.6.1 CONTROLES DE RED Las redes deben ser adecuadamente manejadas y controladas para poderlas proteger de amenazas, y para mantener la seguridad de los sistemas y aplicaciones utilizando la red, incluyendo la informacin en trnsito. No se realiza un escaneo para evitar intrusiones en la red.

A.11 CONTROL DE ACCESO A.11.2.3 GESTION DE LA CLAVE DE USUARIO La asignacin de claves se debe controlar a travs de un proceso de gestin formal. Faltan definir polticas para la asignacin de contraseas de los equipos de cmputo.

CONCLUSIN: Los controles sobre los recursos de la red de rea local del departamento deben ser mejorados puesto que presenta importantes dificultades. Esto se debe a la ausencia de lineamientos claros para su gestin. RECOMENDADIONES: Se recomienda, en primer lugar que se coloquen los centros de cableado en lugares adecuados, fuera del alcance de personas no autorizadas Tambin recomendamos que se identifiquen los dispositivos principales De igual forma recomendamos que se escriban los lineamientos generales para la gestin de la red y se difundan a los encargados Tambin recomendamos que se capacite al personal en los aspectos referidos a la seguridad de la red fsica Recomendamos, por ltimo, que los encargados del centro de cmputo realicen las acciones necesarias para: Mantener el cableado en buenas condiciones Mantener los conectores en buen estado Estas acciones deben ejecutarse en forma peridica

Julio Caamao S8K

También podría gustarte

- Ciisa J2eeDocumento90 páginasCiisa J2eebetty_c_d_eAún no hay calificaciones

- Pretguntas de ComputacionDocumento3 páginasPretguntas de Computacionbetty_c_d_eAún no hay calificaciones

- La Vida de Los LeonesDocumento1 páginaLa Vida de Los Leonesbetty_c_d_eAún no hay calificaciones

- Día Internacional Del ReciclajeDocumento2 páginasDía Internacional Del Reciclajebetty_c_d_eAún no hay calificaciones

- Implementación de UDocumento2 páginasImplementación de Ubetty_c_d_eAún no hay calificaciones

- JSPDocumento180 páginasJSPRomulo PedrazaAún no hay calificaciones

- Test de Cultura FisicaDocumento1 páginaTest de Cultura Fisicabetty_c_d_eAún no hay calificaciones

- Exportaciones Por Paises FOBDocumento2 páginasExportaciones Por Paises FOBd-fbuser-190198100Aún no hay calificaciones

- DepartamentoDocumento6 páginasDepartamentobetty_c_d_eAún no hay calificaciones

- Exportaciones Por Paises FOBDocumento2 páginasExportaciones Por Paises FOBd-fbuser-190198100Aún no hay calificaciones

- Conectar Impresora Varios SistemasDocumento1 páginaConectar Impresora Varios Sistemasbetty_c_d_eAún no hay calificaciones

- Asociación PuruhantaDocumento11 páginasAsociación Puruhantabetty_c_d_eAún no hay calificaciones

- Practica 4 AmplificadoresDocumento3 páginasPractica 4 AmplificadoresIouseMichLaraAún no hay calificaciones

- Fundamentos Del MantenimientoDocumento10 páginasFundamentos Del MantenimientoALDAHIR HECTORAún no hay calificaciones

- Objetivos Fundamentales Transversales 4 MedioDocumento30 páginasObjetivos Fundamentales Transversales 4 MedioJaelSotoAún no hay calificaciones

- Investigacion de Burj KhalifaDocumento4 páginasInvestigacion de Burj KhalifaALEX JHUNNOR FLORES CHURAAún no hay calificaciones

- Lector de Placas VehicularesDocumento25 páginasLector de Placas VehicularesJhubitza CamposAún no hay calificaciones

- Laboratorio #4Documento17 páginasLaboratorio #4Yesid Oscar Chambi CáceresAún no hay calificaciones

- CSC Interruptores EléctricosDocumento16 páginasCSC Interruptores Eléctricosantonia samaniegoAún no hay calificaciones

- Política Ambiental Samsung ElectronicsDocumento6 páginasPolítica Ambiental Samsung ElectronicsIvanZt Vilcapaza AguirreAún no hay calificaciones

- Impacto y Alcance Del Derecho en La InformaticaDocumento4 páginasImpacto y Alcance Del Derecho en La InformaticaPaolo Anghelo Nieto AldanaAún no hay calificaciones

- COMPRESORDocumento7 páginasCOMPRESORErickEl'Bby100% (1)

- Exp Tecn Antena TV Jangas 070821 20220201 102609 479Documento443 páginasExp Tecn Antena TV Jangas 070821 20220201 102609 479josue sulca carrilloAún no hay calificaciones

- Tipos de Sistemas OperativosDocumento9 páginasTipos de Sistemas Operativossuareztatiana757Aún no hay calificaciones

- Manual de Funcionamiento Agilent 8860Documento218 páginasManual de Funcionamiento Agilent 8860carlasimunutti1993Aún no hay calificaciones

- Sorteo Scooter Marzo - App Mi Entel Razón Social Del Organizador: Entel Perú S.A. RUC: 20106897914 1. DescripciónDocumento3 páginasSorteo Scooter Marzo - App Mi Entel Razón Social Del Organizador: Entel Perú S.A. RUC: 20106897914 1. DescripciónChristopher Jean Gallardo ChungaAún no hay calificaciones

- Describccion Del Funcionamiento de Un Tanque HidroneumáticoDocumento2 páginasDescribccion Del Funcionamiento de Un Tanque HidroneumáticoChristianCuadraoVelaAún no hay calificaciones

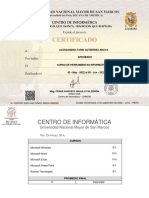

- 2022 Uac Cinfo Dgsu - UnmsmDocumento2 páginas2022 Uac Cinfo Dgsu - Unmsm...Aún no hay calificaciones

- Mod 4 BTH para Llenar1Documento104 páginasMod 4 BTH para Llenar1Jhiamil Negretty Romero100% (1)

- Justificacion y ObjetivosDocumento5 páginasJustificacion y ObjetivosOriana EsquedaAún no hay calificaciones

- Caso Muebles SDocumento8 páginasCaso Muebles Spriscila arellanoAún no hay calificaciones

- Plan Estratégico Turístico - Quishpe AynneDocumento23 páginasPlan Estratégico Turístico - Quishpe AynneAynne QuishpeAún no hay calificaciones

- Howen Presentaciòn-Spainish 20191218Documento46 páginasHowen Presentaciòn-Spainish 20191218Daniel OrtizAún no hay calificaciones

- Dispositivos MóvilesDocumento4 páginasDispositivos MóvilesFernanda CarrilloAún no hay calificaciones

- Ensayo Emprendimiento en EcuadorDocumento10 páginasEnsayo Emprendimiento en EcuadorSantiago Quishpe100% (3)

- Instalación de ATG 11gDocumento35 páginasInstalación de ATG 11gHernán C. SaltielAún no hay calificaciones

- Novedades Windows 10Documento61 páginasNovedades Windows 10minerva vergaraAún no hay calificaciones

- Departamentalización y estructuras organizativasDocumento5 páginasDepartamentalización y estructuras organizativasAlana SampsonAún no hay calificaciones

- Perfil Del Ing. AgroindustrialDocumento2 páginasPerfil Del Ing. AgroindustrialJonathan BorjasAún no hay calificaciones

- 1 ExelDocumento9 páginas1 ExelBruno Zarate GómezAún no hay calificaciones

- Tema 1-1. Fusión de Seguros Max y Seguros GlobalDocumento18 páginasTema 1-1. Fusión de Seguros Max y Seguros Globaljavier solisAún no hay calificaciones

- DE DE DBL: Diseño UN ENDocumento196 páginasDE DE DBL: Diseño UN ENdomingodasilva29Aún no hay calificaciones